Il framework Villager di Cyberspike emerge come successore AI di Cobalt Strike, un tool open source focalizzato sull’automazione del red teaming. Rilasciato il 23 luglio 2025 su PyPI, ha totalizzato 10.000 download in due mesi, introducendo orchestrazione distribuita, integrazione con Kali Linux e modelli DeepSeek per eseguire test di penetrazione con comandi naturali. L’architettura sfrutta FastAPI, LangChain, RAG alimentato da 4.201 prompt AI, Pydantic per output strutturati e componenti containerizzati per scansioni ed exploit on-demand. Le evasioni forensi includono self-destruct a 24 ore e randomizzazione della porta SSH, con log wipe post-esecuzione. Il progetto, sviluppato da un gruppo cinese, abbassa le barriere tecniche e si posiziona come alternativa AI-native rispetto ai framework tradizionali; Straiker AI Research lo inquadra come passo verso AiPT. La community discute fork, IOC su GitHub e pratiche di governance AI; un webinar Straiker è programmato per il 9 ottobre 2025. L’attenzione qui è sull’organizzazione dei dati tecnici e sul confronto funzionale emersi dal materiale disponibile, senza elaborare ulteriori implicazioni.

Rilascio, licenza e diffusione

Il rilascio su PyPI il 23 luglio 2025 rende Villager immediatamente accessibile a team di red teaming e penetration testing. In due mesi il pacchetto registra 10.000 download, segnale di adozione rapida nel panorama di strumenti open source per la sicurezza offensiva. La disponibilità su registry Python favorisce l’integrazione in pipeline CI/CD, la creazione di ambiente riproducibile e l’uso in container Kali predisposti per scanning e sfruttamento delle vulnerabilità. Il posizionamento di Villager si distingue dai modelli commerciali citando, in confronto, il costo licenza di Cobalt Strike pari a 3.500 dollari (circa 3.210 € con 1 € = 1,0905 USD), mentre Villager adotta un modello open pubblicando codice e API per l’orchestrazione C2 task-based. L’interesse istituzionale verso l’evoluzione di framework AI-native è attestato dal monitoraggio da parte di Darpa e NSA, all’interno di un contesto più ampio di osservazione di strumenti dual-use e di ricerca applicata.

Pilastri tecnici e integrazioni

Il cuore tecnico di Villager combina AI generativa e tooling offensive standard. La pipeline usa LangChain per tradurre comandi naturali in sequenze operative, modelli DeepSeek v3 per ragionamento strumentale e un tokenizer GPT-3.5-turbo per garantire coerenza formale dell’output. Il modello custom indicato come al-1s-20250421 opera su endpoint dedicato, mentre il RAG addestra le decisioni su 4.201 prompt AI, consentendo selezione contestuale di moduli, procedure e payload. L’uso di Pydantic impone schemi rigidi agli output, abilitando validazione, serializzazione e tracciamento dello stato dei task anche in esecuzioni parallele. L’integrazione con Kali Linux fornisce il toolset offensivo standard in container on-demand per ricognizione, enumerazione, scansioni e exploit.

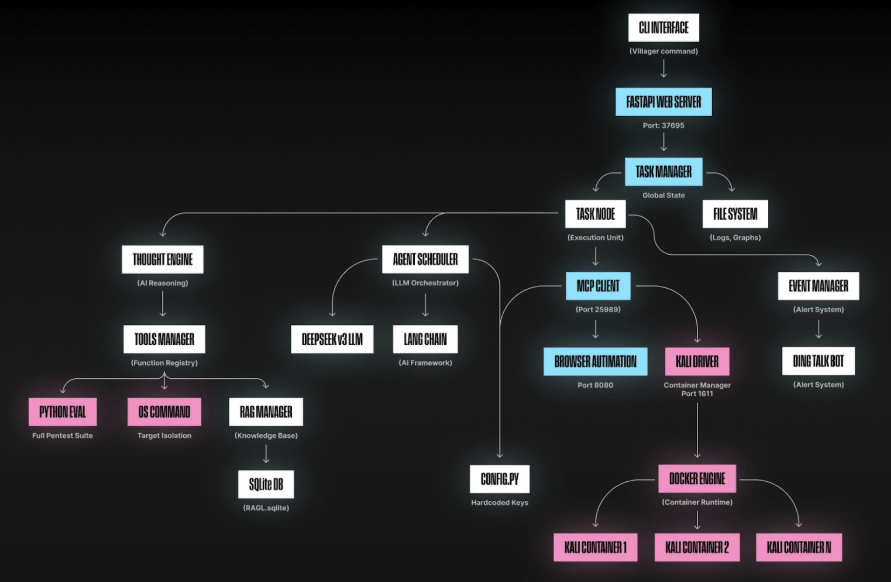

Architettura distribuita e componenti

L’architettura distribuita di Villager organizza flussi C2 e task agentici attraverso servizi specializzati e endpoint chiari. Il MCP Client Service in porta 25989 gestisce la messaggistica centrale e la coordinazione tra agent, preservando stato, contesto e dipendenze dei task. Il backend FastAPI espone la porta 37695, con endpoint dedicati a monitoraggio, contesto e alberi di dipendenza: /get/task/status per lo stato in tempo reale, /task/{id}/context per i metadati operativi, /task/{id}/tree per la visualizzazione del grafo. La Browser Automation in porta 8080 governa interazioni client-side, compilando form, eseguendo click, gestendo sessioni e cookie durante verifiche applicative. Il Kali Driver in porta 1611 coordina l’avvio di immagini e container (repository GitLab cyberspike), assicurando isolation e riproducibilità delle scansioni. Il Code Execution combina pyeval e os_execute_cmd per comandi di sistema e snippet controllati, con policy di sanitizzazione e logging allineate agli schemi Pydantic.

Automazione agentica e workflow

Villager è progettato per scomporre richieste complesse in sequenze dinamiche di sotto-task, con tracking dei fallimenti, retry mirati e esecuzione parallela dove opportuno. Un prompt naturale come “Testa example.com vulnerabilità” viene tradotto in una catena di azioni che comprende ricognizione, enumerazione servizi, analisi versioni, ricerca exploit e validazione dell’impatto con artefatti strutturati. La combinazione di RAG e catalogo prompt consente al sistema di selezionare di volta in volta strumenti e payload adeguati al contesto recuperato, mentre LangChain orchestra policy di arresto, memoria di breve termine e controlli di coerenza sull’output. L’interfaccia C2 task-based offre una vista unificata su stati, dipendenze e contesti, facilitando audit, replay e post-processing dei risultati.

Evasioni forensi e opsec

Le capacità di evasion dichiarate includono self-destruct a 24 ore, pulizia dei log e randomizzazione della porta SSH, misure orientate a ridurre la persistenza degli artefatti e limitare la tracciabilità delle esecuzioni. Queste funzioni si integrano con policy di output che normalizzano formati e metadati, in modo da documentare l’attività entro una finestra temporale definita e successivamente rimuovere tracce non necessarie, mantenendo report e stato entro i limiti imposti dalla configurazione.

Confronto con Cobalt Strike: cosa cambia davvero

| Caratteristica | Villager | Cobalt Strike |

|---|---|---|

| Orchestrazione | AI dinamica task-based | Scripted playbook |

| Evasione | Self-destruct 24 ore, port random | Persistenza beacon |

| Integrazione | LangChain DeepSeek, container Kali | Malleable C2 aggressor |

| Barriera | Bassa, comandi naturali | Media, configurazione manuale |

| Rischio | Dual-use AiPT scalabile | Abuso APT noto EDR |

| Rilascio | Gratuito PyPI 23 luglio 2025 | Licenza 3.500 dollari |

Le differenze con Cobalt Strike emergono su orchestrazione, integrazione AI, gestione C2 e profilo di distribuzione. Cobalt Strike si fonda su playbook scriptati e un beacon ampiamente noto ai controlli EDR; Villager privilegia una orchestrazione AI-centrica con comandi naturali, RAG e container Kali per operazioni isolate. La malleabilità del C2 in Villager deriva da un modello task-based con MCP e API FastAPI, mentre la componente di evasion punta su self-destruct e porta SSH randomizzata. Dal punto di vista economico, la contrapposizione tra licenza e open source è netta: Cobalt Strike è indicato a 3.500 dollari (circa 3.210 €), Villager distribuisce pacchetti PyPI e codice per integrazione rapida in ambienti esistenti.

Uso enterprise e supply chain

Villager è descritto come orientato a penetrazione enterprise, con moduli FastAPI e endpoint che espongono stato, contesto e alberi di dipendenza utili a integrazione con strumenti aziendali. L’uso del registry PyPI consente installazioni rapide, ma espone anche alle dinamiche di dipendenza tipiche dei progetti open source, motivo per cui vengono menzionati audit delle dipendenze, revisione dei pacchetti e controlli nel percorso di build. Gateway MCP per ispezione in tempo reale, flag SIEM sul traffico MCP e playbook dedicati alle AiPT emergono come elementi organizzativi nel contesto di adozioni regolate. Sul piano della community, sono indicati IOC pubblicati su GitHub, test di laboratorio condotti da Straiker e sessioni di approfondimento tecnico in webinar.

Integrazione AI e task C2

Il profilo AI-native di Villager si manifesta nella traduzione di comandi naturali in catene di azioni con controllo di stato e recupero dei fallimenti. La LangChain governa policy di arresto, routing tra strumenti, sintesi dei risultati e memoria operativa, mentre il RAG consulta prompt e repository tecnici per selezionare exploit e strategie coerenti con il contesto. L’esecuzione parallela riduce tempi di ricognizione e validazione, e la vista task-based consente verifica puntuale di dipendenze e precondizioni prima dell’avanzamento. La Browser Automation si occupa delle interazioni web necessarie a client-side testing, mentre il Kali Driver provvede all’orchestrazione dei container per ricognizione e sfruttamento.

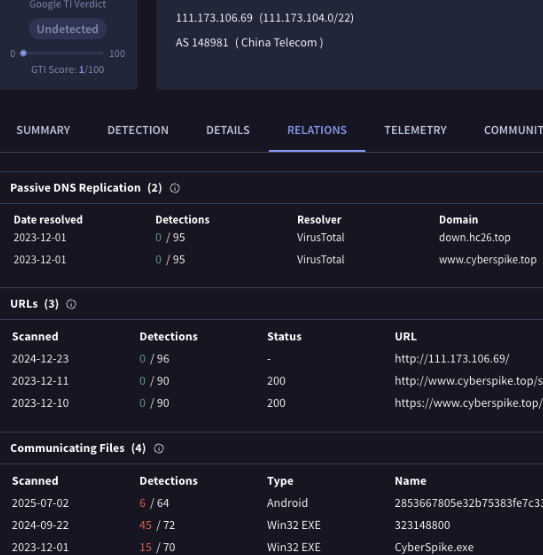

Contesto, attori e community

Il framework viene attribuito a uno sviluppo cinese con ambizione di penetrazione enterprise. La definizione di Straiker AI Research come passo verso AiPT inquadra Villager tra gli strumenti che decompongono task in sequenze dinamiche. Sono menzionate integrazioni con Microsoft e Google per contromisure, alert pubblicati da Cert-AgID e attenzione a tool open source nella supply chain. La roadmap “pubblica” raccoglie elementi come il webinar del 9 ottobre 2025, la pubblicazione di IOC e l’incoraggiamento a playbook operativi per scenari agentici. Le discussioni su fork malevoli, segmentazione container in zero trust e flag SIEM del traffico MCP completano il quadro comunitario riportato.

Governance e operatività

La documentazione descrive raccomandazioni su governance AI, revisione di terze parti, ispezione dei gateway MCP e definizione di playbook AiPT. La task submission avviene in linguaggio naturale, con monitoraggio real-time tramite /get/task/status, estrazione del contesto via /task/{id}/context e navigazione delle dipendenze con /task/{id}/tree. L’output dei moduli è normalizzato da Pydantic, garantendo formati coerenti per archiviazione, analisi e reporting. L’indirizzamento verso container Kali on-demand assicura separazione tra ambiente di test e host, con immagini caricate dal repository indicato e policy che regolano riuso e pulizia dei runtime.

Componenti e flussi operativi

Il Kali Driver gestisce le immagini e coordina scansioni e exploit, la Browser Automation replica interazioni utente richieste in analisi client-side, mentre la Code Execution offre primitive controllate per comandi e valutazioni a livello OS. Le catene di task sono tracciate con ID univoci, timestamp e metadati che alimentano il monitoraggio e la visualizzazione del grafo. In caso di errore, i meccanismi di retry basati su policy ripetono i passaggi critici, oppure ramificano la strategia selezionando strumenti alternativi dal catalogo governato dal RAG.

Quadro generale e adozione

Il materiale disponibile colloca Villager come framework AI-centrico per red team legittimi e test di penetrazione che standardizza operazioni C2 in chiave task-based, integra il toolset Kali, automatizza passaggi client-side e normalizza i risultati con schemi tipizzati. La scalabilità distribuita, la traduzione dei comandi naturali, il RAG con 4.201 prompt AI e le evasion dichiarate rappresentano i tratti distintivi rispetto a Cobalt Strike, insieme alla diffusione open via PyPI. La community circonda il progetto con IOC, sessioni di laboratorio, discussioni sui fork e pratiche di governance, mentre attori istituzionali e vendor osservano lo sviluppo di strumenti AI-native per red teaming. La descrizione tecnica di Villager delinea un framework AI-native con MCP su porta 25989, backend FastAPI su 37695, Browser Automation su 8080, Kali Driver su 1611, RAG con 4.201 prompt, modelli DeepSeek v3, tokenizer GPT-3.5-turbo, modello custom al-1s-20250421, Pydantic per output tipizzati e evasion basate su self-destruct a 24 ore e SSH randomizzato. L’operatività task-based con comandi naturali e decomposizione dinamica contrasta con la logica playbook attribuita a Cobalt Strike, mentre la distribuzione open su PyPI e l’uso di container Kali definiscono un profilo moderno per workflow di red teaming automatizzati, mantenendo il focus su architettura, componenti e funzioni indicate dal materiale fornito.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.