Il gruppo Pure Curtain evolve il malware Pure da semplice RAT a tool builder completo, orchestrando campagne come ClickFix che combinano phishing, loader in Rust e framework Sliver C2 per ottenere accessi HVNC invisibili, furti dati e spionaggio contro target in Asia e Occidente. L’attore, attivo dal 2020 e guidato dallo sviluppatore PureCoder, industrializza l’offerta MaaS con prezzi tra 100 e 500 euro, distribuendo suite come PureHVNC, PureCrypter e PureLogs su forum underground, Telegram e siti dedicati; la campagna ClickFix analizzata in otto giorni da ricercatori espone anti-sandbox, persistenza via task, comunicazione SSL, decrittazione ChaCha20-Poly1305 e hook AMSI, insieme a una configurazione Protobuf con C2 e plugin modulari (keylogger, DDOS, clipper). L’evoluzione da RAT a ecosistema builder consolida maturità operativa e scala criminale, imponendo ai difensori hunting comportamentale, monitoraggio IOC e mitigazioni contro LOLBins come regsvr32.

Profilo dell’attore e passaggio da RAT a builder

Il gruppo Pure Curtain si afferma nel 2025 come attore sofisticato capace di spostare il baricentro dall’uso di un singolo RAT a un ecosistema codificato che genera payload su misura. La traiettoria parte dal rilascio di PureHVNC RAT, che impiega Hidden Virtual Network Computing per controllare la sessione di una macchina bersaglio senza esporre interazioni sullo schermo locale, e approda alla creazione di builder che compongono set di plugin, chiavi, indirizzi C2 e strategie di evasione in modo semi-automatico. Questa industrializzazione consente all’attore di scalare in ampiezza la distribuzione e di abbassare la soglia di ingresso per affiliati e criminali meno esperti, trasformando un RAT in una piattaforma MaaS. L’elemento centrale della maturazione è PureCoder, sviluppatore identificato come perno del progetto: compila suite come PureHVNC, PureCrypter e PureLogs, coordina la commercializzazione tramite forum, Telegram e portali dedicati, e aggiorna periodicamente configurazioni e moduli per mantenere la pressione sui controlli di sicurezza. Le fasce di prezzo oscillano tra 100 e 500 euro, un posizionamento che rende i tool accessibili e incentiva la circolazione di build personalizzate, alimentando una economia grigia di rivendita e supporto tecnico.

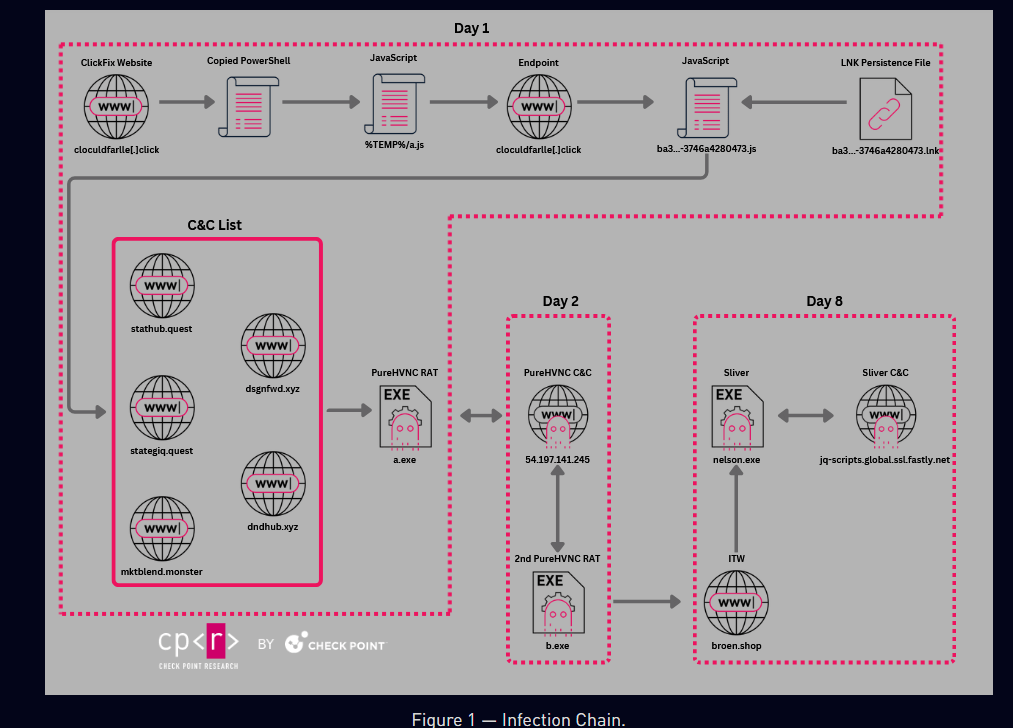

Catena ClickFix: dall’email al controllo HVNC

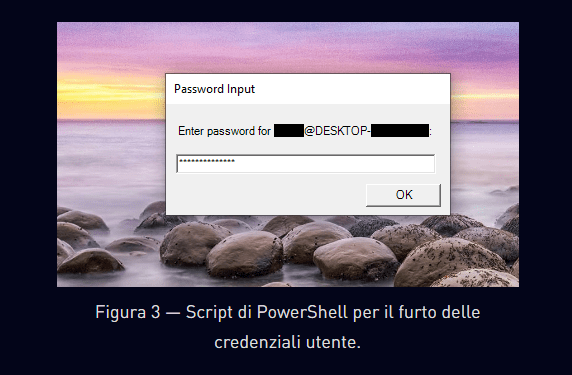

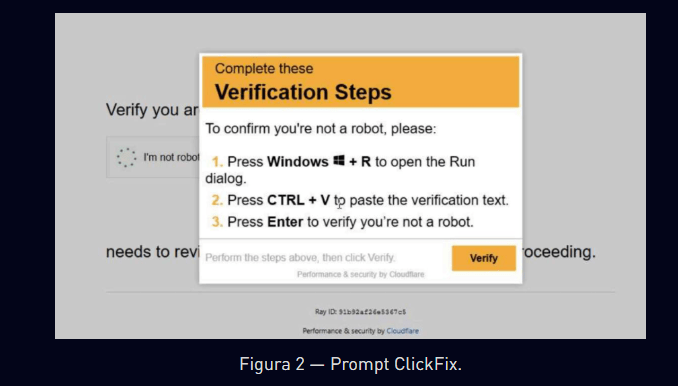

La campagna ClickFix mostra la sistematizzazione del primo accesso. Email di phishing e siti fake propongono un “fix” del browser con popup ingannevoli: l’utente clicca, scarica un archivio RAR e lancia uno stub che sideloada un loader in Rust tramite regsvr32 e DllRegisterServer, evitando le tipiche frizioni di esecuzione. In otto giorni di attività forense i ricercatori ricostruiscono un percorso costante: infezione, persistenza via Scheduled Task, beacon verso l’infrastruttura C2, drop di PureHVNC, keylogging, sessioni HVNC nascoste, esfiltrazione, prove di DDOS interne e tentativi di estrazione credenziali.

La forza della catena sta nella coerenza tra stadi: il loader impiega anti-sandbox e sleep random per disallineare strumenti automatici di analisi; la persistenza maschera la propria presenza sotto naming credibile; il RAT attiva plugin in base al profilo del target. Il risultato è una manovra a più strati che minimizza gli IOC tradizionali e sposta l’attenzione dai dropper Office a documenti e interfacce credibili.

Rust Loader: evasione, persistenza e staging

Il Rust Loader rappresenta il primo stadio e consolida l’approccio anti-analisi. L’entry point DllRegisterServer inizializza il flusso, mentre DllUnregisterServer gestisce la pulizia. Le stringhe vengono decrittate a runtime con ChaCha20-Poly1305, derivate da valori XOR hardcoded, evitando pattern riconoscibili. L’eseguibile enumera processi alla ricerca di endpoint AV e riduce la firma cambiando import con risoluzione dinamica basata su hash table. In presenza di emulazione o tick anomali, il loader inserisce sleep tra 10 e 30 minuti, spostando la telemetria in finestre meno osservate. La persistenza sfrutta Scheduled Task con nomenclatura sistematica (ad esempio GoogleUpdaterTaskSystem196.6.2928.90), trigger al logon e descrizioni che mimano processi noti, mantenendo bassa visibilità su host condivisi. Lo staging del payload avviene in-memory: un shellcode alloca memoria RWX, decomprime via AES + Gzip e avvia il core di PureHVNC, evitando artefatti persistenti sul disco. In parallelo, il loader raccoglie informazioni di sistema, inclusi utente di dominio, tempo di inattività e componenti camera via WMI, sfruttandone l’assenza come segnale di virtualizzazione.

PureHVNC: configurazione Protobuf e moduli

Il payload PureHVNC RAT domina il secondo stadio. Le sue stringhe vengono deoffuscate a esecuzione, mentre la configurazione risiede in un Protobuf compresso Gzip e codificato Base64, da cui emergono IP C2 (per esempio 54.197.141.245), porte (443 e 10443), thumbprint del certificato, Campaign ID (come amazon3) e mutex di istanza (aa05be285061). Il RAT implementa HVNC per aprire una sessione remota invisibile, attiva keylogger, orchestrazione DDOS, clipper di wallet, file manager con upload/download e reverse shell con pipe e output codificato Base64. La modularità dei plugin permette di adeguare il profilo operativo al target: un’infrastruttura Sliver C2 coordina beacon con intervalli casuali (~5 minuti) e comandi come screenshot (JPEG), enumerazione processi, iniezioni e persistence tramite Run Key, WMI o doppia task (per utenti admin e non admin). Il builder di PureCoder consente di selezionare i moduli, regolare livelli di offuscamento e impostare i C2, generando EXE/DLL adatti a scenari diversi.

Sliver C2 e infrastruttura: resilienza e OPSEC

L’infrastruttura C2 adotta Sliver, framework Go-based che supporta HTTP/HTTPS, cert pinning e rotazione su fallimenti, migliorando resilienza e OPSEC. La presenza di domini apparentemente innocui (ad esempio amazon-update), la mappatura dei bot su dashboard web e API di controllo costruiscono un ambiente scalabile in grado di servire più campagne parallele. La pila ribadisce compartimentazione: loader Rust per antianalisi e staging, RAT .NET per l’operatività, Sliver per la regia, riducendo il blast radius in caso di takedown parziale.

Indicatori di compromissione e superficie di difesa

Gli IOC ricorrenti includono l’hash SHA256 associato a varianti di PureHVNC (318a1ebc0692d1d012d20d306d6634b196cc387b1f4bc38f97dd437f117c7e20), il mutex aa05be285061, i task con nomenclatura GoogleUpdaterTaskSystem, gli IP/porte (54.197.141.245, 443, 10443) e segnature testuali come “HvncRunpe” o “RemoteKeylogger”. Sul perimetro, l’uso di regsvr32 come LOLBIN allerta su sideload di DLL con export registrativi; a host, la comparsa di memoria RWX, sleep non deterministici e hook a LdrLoadDll per bypass AMSI compongono un pattern di evasione. A rete, beacon con SSL e chunk da 16 KB su flussi voluminosi, insieme a cert pinning, possono generare anomalie di telemetria su proxy attenti all’entropia.

Economia del MaaS e implicazioni per il rischio

La vendita a 100–500 euro dei tool MaaS rende sostenibile l’operatività su larga scala e commoditizza competenze che anni fa richiedevano team dedicati. Affiliati inesperti possono orchestrare campagne con builder e wizard di configurazione, mentre attori statali o semi-statali possono integrare questi strumenti in catene di intrusione più complesse. Il risultato è un panorama 2025 con volumi crescenti di intrusione, modularità al centro e coppe di offuscamento a strati che impongono ai difensori un salto di qualità: meno signature, più comportamento.

Attribuzione, fuso orario e segnali di sviluppo

L’osservazione di commit e ritmi operativi colloca PureCoder nel fuso UTC+03:00, suggerendo possibili radici in Russia o aree limitrofe. Segnali di riuso di componenti open-source con integrazioni backdoor e la cadenza mensile degli aggiornamenti consolidano la figura di uno sviluppatore perseverante, capace di mutare linguaggi (da C++ a Rust) e adattare interi stack alla pressione difensiva. Questa agilità alimenta sovrapposizioni tattiche con campagne più ampie e spiega la crescita delle rilevazioni nel 2025.

Superficie tattica: dall’anti-sandbox all’HVNC nascosto

Il mosaico tattico integra anti-sandbox su tick e emulazione, sleep a jitter variabile, hook per AMSI, staging in-memory e HVNC per il controllo invisibile della sessione. La combinazione riduce gli IOC tradizionali, devia la fase di triage e consente mosse manuali con basso impatto log. L’impiego di WMI per sondare hardware come fotocamere e la verifica di processi AV prima dell’azione consolidano la prudenza operativa dell’attore, che preferisce minimizzare l’attrito e mantenere un profilo a bassa densità.

Dati, esfiltrazione e catena di comando

Il RAT raccoglie ID bot, utente, dominio, idle time, elenco processi e stato AV, quindi beacona verso Sliver e attende task. L’esfiltrazione procede con chunk e codifica, integrando file manager e screenshot; il keylogger scarica buffer a intervalli, mentre il clipper monitora wallet e moduli di browser. La reverse shell apre una via rapida a comandi cmd.exe incapsulati, con ritorno pipe e base64 che assorbono rumore su canali TLS.

Impatto su aziende e settori critici

Le imprese in Europa e Asia sperimentano impatti combinati: furti credenziali, esfiltrazioni mirate, downtime da DDOS e rischi di movimento laterale in presenza di policy permissive su task e PowerShell. L’uso di HVNC permette attività manuale a basso profilo: affidamenti B2B, portali ERP e gestionali diventano punti di leva per acquisti fraudolenti, conferme, cambio coordinate e data staging. La combinazione builder + Sliver consolida ridondanza: anche con un C2 interrotto, l’attore può riplanificare con config alternative.

Raccomandazioni operative: prevenzione e risposta

La difesa efficace inizia con la riduzione dei vettori: blocco degli allegati RAR, disabilitazione di regsvr32 per contesti non amministrativi, ASR rules su Office/Script, AppControl per .NET non firmati e script non autorizzati. La telemetria deve ingaggiare indicatori comportamentali: creazione di task con naming “GoogleUpdater…”, memoria RWX in processi insospettabili, hook a funzioni LdrLoadDll, beacon con chunk ripetitivi e entropia elevata, pinning di certificati su host non enterprise. Sul perimetro, proxy e IDS cercano pattern di SSL coerenti ma anomali e correlano volumetrie micro-burst a intervalli regolari. In caso di sospetto, la priorità passa a isolare la macchina, preservare la volatilità (RAM, handle, moduli) e raccogliere gli artefatti dei task e dei registry prima di ripulire.

Prospettive: verso mobile e nuove offuscazioni

L’orizzonte 2025 suggerisce espansione verso mobile e integrazione di obfuscation assistita da AI. La migrazione di loader a Go o la ibridazione con sideload di driver firmati possono alzare ulteriormente la soglia difensiva. Il mercato MaaS continuerà a democratizzare capacità d’attacco, mentre framework C2 modulabili come Sliver consentiranno campagne a grappolo, con config e plugin orchestrati secondo obiettivi e budget. La vigilanza resta l’unico moltiplicatore: hunting proattivo, YARA su costanti (ad esempio Chiavi ChaCha, mutex, stringhe), MISP per IOC condivisi e red teaming con LOLBins aggiornati. La minaccia Pure Curtain impone una strategia di detection che supera l’analisi signature-based e unisce tre livelli. A host, regole EDR devono intercettare pattern consistenti di anti-sandbox (variazioni di GetTickCount e sleep jitter), memoria RWX, shellcode con decompressione AES+Gzip e hook a LdrLoadDll indicativi di bypass AMSI; il monitoring delle Scheduled Task con nomenclature simil-Google offre tripwire affidabili. A rete, proxy e NDR vanno sintonizzati su beacon TLS con entropia elevata, chunking ripetitivo e pinning atipico, collegando spike periodici a intervalli di 5 minuti. A processo, la governance deve imporre AppControl e allowlisting per DLL/EXE caricati via regsvr32, affiancando playbook che in 60 minuti producano un rapporto tecnico con sistemi impattati, IOC, vettori e misure contenitive, evitando contaminazioni forensi. Infine, contratti e SLA con i fornitori devono prevedere requisiti di telemetria e ispezionabilità per LOLBins e carichi .NET, così da chiudere gli spazi dove PureHVNC ed ecosistemi builder prosperano.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.