Settembre 2025 registra un allarme elevato su tre fronti convergenti: Apple rilascia backport critici per zero-day su dispositivi legacy, la campagna FileFix weaponizza la steganografia per distribuire l’infostealer StealC, mentre in Italia un’operazione mirata abusa del tool RMM PDQConnect in catene di phishing che imitano Outlook. Le evidenze emerse da Acronis e CERT-AGID delineano un panorama in cui exploit mobili, loader multi-stage su Windows e abuso di software legittimo convergono in playbook coordinati, con impatti immediati su privacy, fiducia dell’utente e continuità operativa delle amministrazioni pubbliche. L’update immediato dei device, il blocco dei comportamento anomali a livello endpoint e una governance RMM più rigorosa emergono come leve concrete per contenere l’escalation, mentre l’adozione di detection comportamentale e la condivisione tempestiva di IOC riducono il dwell time in reti ibride.

Patch zero-day Apple su iPhone e iPad legacy

Apple rilascia iOS 15.8.5 e iOS 16.7.12 per dispositivi datati, backport che chiudono CVE-2025-43300 in Image I/O, una falla di out-of-bounds write attivabile tramite input immagine malevoli. La correzione, pubblicata il 16 settembre 2025 dopo l’arrivo su versioni recenti (ad esempio iOS 18.6.2 e iPadOS 17.7.10), estende la protezione a un ampio parco di iPhone e iPad legacy, riducendo lo spazio d’azione di avversari che avevano già mostrato capacità di sfruttamento sul campo. Il difetto in Image I/O riguardava la gestione di formati comuni come JPEG, PNG e TIFF: un payload costruito ad arte poteva corrompere memoria, provocare crash e, in scenari più gravi, esecuzione di codice. Il fix introduce bounds check più robusti e sanifica i percorsi di parsing per neutralizzare scritture fuori limite prima che raggiungano regioni critiche di memoria.

Catena di exploit su mobile e impatti sulla riservatezza

Le indagini confermano che CVE-2025-43300 è stata incatenata a CVE-2025-55177 in WhatsApp, abilitando sequenze zero-click su iOS e macOS in grado di installare spyware senza interazione utente. Il quadro operativo rilevato da centri indipendenti, tra cui Amnesty International Security Lab, descrive attacchi mirati contro individui selezionati, nei quali l’elemento chiave è la frizione nulla: l’utente non apre allegati né clicca link, e la compromissione passa da catene di parsing che puntano prima a Image I/O e poi a canali di messaging. L’impatto sulla privacy è profondo, perché l’avversario può raggiungere dati sensibili, microfono, fotocamera e contenuti applicativi prima che l’utente percepisca l’anomalia. La backporting strategy di Apple consente a iPhone 6s, iPhone 7, iPhone SE (1ª gen), iPhone 8, iPhone X e a vari iPad legacy di ricevere uno scudo aggiornato, limitando la finestra di sfruttamento su device ancora ampiamente usati in contesti personali e lavorativi.

Perché il backport è decisivo per l’ecosistema?

Il parco legacy rappresenta una percentuale significativa della base installata in organizzazioni con BYOD e in famiglie che prolungano il ciclo di vita dei dispositivi. Il backport elimina l’asimmetria fra dispositivi di punta e device datati, impedendo che questi ultimi diventino ponti d’ingresso. Sul piano operativo, la disponibilità di patch per versioni vecchie riduce inoltre il ricorso a workaround che spesso penalizzano l’esperienza utente. L’MDM nelle imprese può ora forzare l’aggiornamento anche sui device non più nel mainstream, evitando lacune di conformità.

FileFix: la steganografia come vettore per StealC

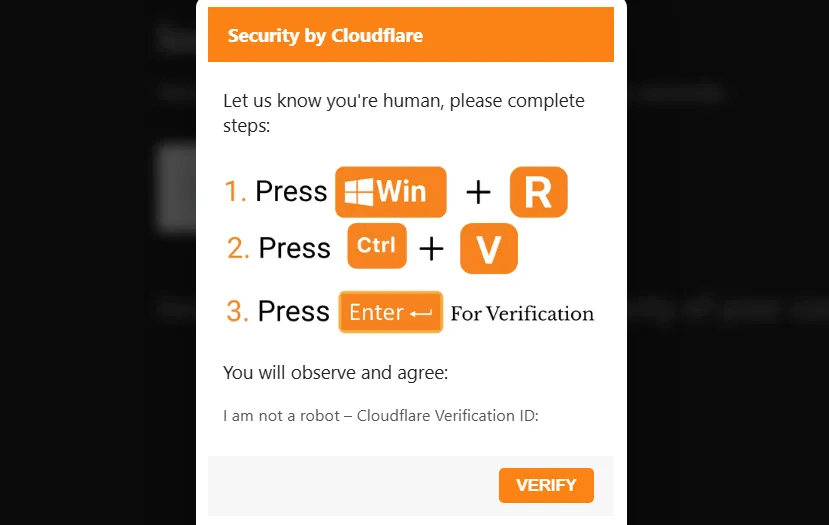

La campagna FileFix emerge come evoluzione pragmatica di concetti dimostrati in proof-of-concept a luglio 2025: l’avversario occulta in immagini JPG i blob di uno script PowerShell e di un loader in Go, scaricati a runtime e assemblati in più fasi. Il phishing punta su pagine clone di Facebook Security e su messaggi multilingua che aumentano la credibilità in mercati diversi, ospitati dietro CDN legittime per mascherare l’origine.

La lure chiede all’utente di “confermare” o “incollare” stringhe nella barra di upload o in moduli, un trucco che aggira barriere tecniche e sfrutta la fiducia in flussi web apparentemente familiari. Una volta eseguito, PowerShell ricostruisce URL codificati con XOR e hex, scarica il JPG da repository come Bitbucket, estrae lo script nascosto, quindi innesca il loader Go che, dopo anti-VM su GPU e controlli di sandbox, attiva StealC.

StealC: superfici d’impatto su credenziali e portafogli digitali

StealC è un infostealer a largo spettro. Estrae credenziali da browser come Chrome, Firefox, Opera e alternative regionali come QQ, Quark, UC Browser, raccoglie cookie, sessioni e autofill. Mira a wallet e applicazioni crypto tra cui Ledger Live e piattaforme di scambio, monitora client di messaggistica quali Telegram e Discord, e tenta l’accesso a client email come Thunderbird. L’attacco non si ferma all’esfiltrazione: il loader può scaricare moduli aggiuntivi, favorendo movimento laterale e consolidamento dell’accesso. Secondo i laboratori che hanno tracciato la campagna, sottomissioni a VirusTotal provengono da più continenti, segno di una diffusione rapida in poche settimane. L’incremento del 500% delle campagne “*Fix” nel 2025 dimostra la scalabilità del metodo e la fragilità dei controlli basati su sola reputazione del file.

Tecniche anti-analisi e OPSEC della campagna FileFix

Il JavaScript dei siti fraudolenti appare minificato e offuscato, con dead code e funzioni rinominate per ostacolare il reverse. Le stringhe operative vengono decrittate a runtime, mentre l’uso di PowerShell in più livelli Base64 segmenta l’analisi e aumenta l’entropia dei flussi. Il loader Go cifra chiamate API e verifica indicatori tipici di ambienti controllati. L’adozione di steganografia sfrutta un assioma difensivo datato: un JPG “sembra innocuo” e spesso passa i filtri, ma in questo caso è la custodia del codice che orchestrerà l’attacco. L’operatore bilancia rumore e silenzio, alternando step rapidi a sleep che disallineano i tempi di sandboxing, e conta su errori umani in contesti non addestrati.

Allarme in italia: abuso RMM PDQConnect contro PA e imprese

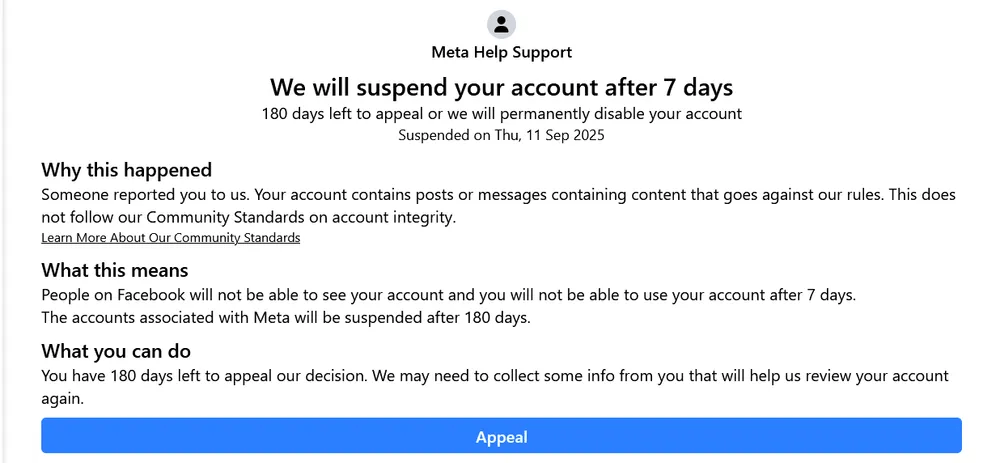

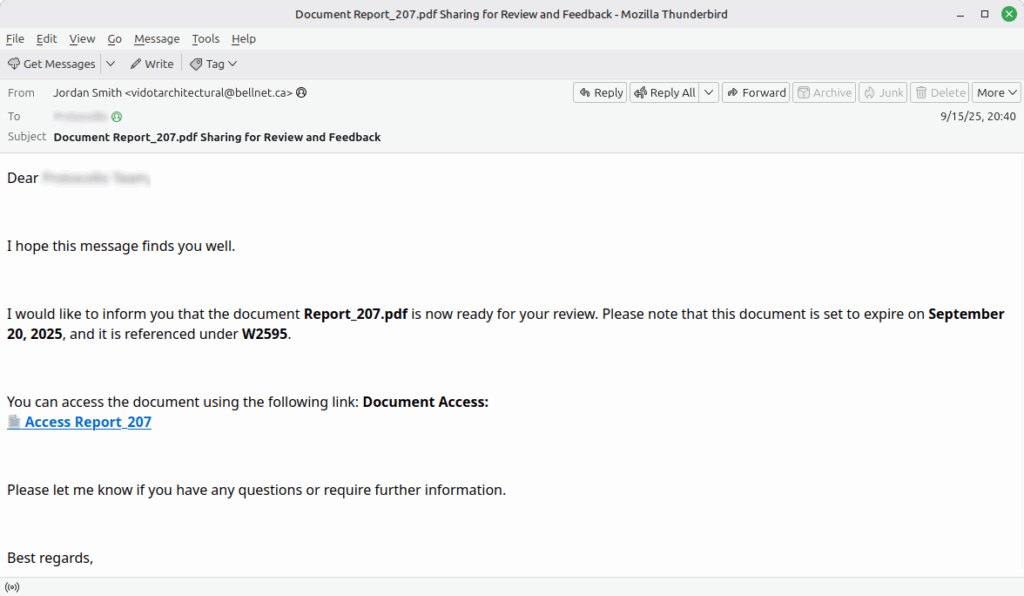

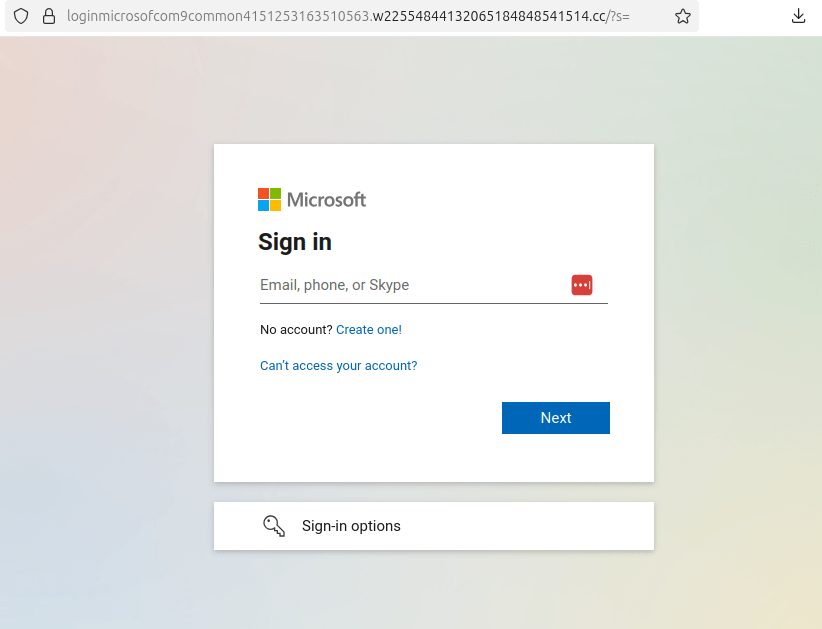

Il CERT-AGID segnala una campagna che sfrutta PDQConnect, un Remote Monitoring and Management legittimo, per stabilire accesso remoto non autorizzato nelle amministrazioni pubbliche e in alcune imprese italiane. L’attacco inizia con email in inglese che imitano Outlook per condivisione documenti e successivamente con varianti a tema firma digitale. Dopo una verifica dell’indirizzo sul dominio della vittima, la pagina propone il download di un MSI che installa PDQConnect e lo registra con account gratuiti o caselle compromesse. La finestra di trial consente all’avversario di operare per 1–2 settimane con strumenti nativi di assistenza IT, occultando attività di ricognizione, persistenza e lateral movement sotto il velo di tool approvati. La filiera si integra con mercati IAB: credenziali rubate vengono rivendute per accessi successivi, creando una catena di monetizzazione a basso costo e alto rendimento operativo.

Perché l’abuso di RMM è così efficace?

I tool RMM sono progettati per fiducia e potere, con privilegi elevati, servizi residenti e canali criptati verso infrastrutture cloud dei vendor. Una volta installati, inviano telemetria e accettano comandi come parte della loro natura, rendendo ambigua la discriminazione tra uso legittimo e abuso. Nelle realtà prive di un registro centralizzato degli strumenti di assistenza autorizzati, un PDQConnect installato via MSI e configurato con dettagli verosimili può rimanere invisibile agli occhi del SOC. La campagna italiana dimostra quanto sia necessario un inventario rigoroso dei RMM consentiti, una policy di approvvigionamento, controlli su installazione MSI e alert sugli endpoint che vedono nuovi agent installarsi senza change request.

Vettori convergenti e trend 2025

Questi tre episodi disegnano un trend chiaro nel 2025. Gli attori statali e criminali sfruttano MaaS e tool legittimi per industrializzare intrusioni, i zero-day mobile minano la percezione di sicurezza by default su ecosistemi chiusi, mentre le campagne stego-centriche spostano il baricentro della detection da firme a comportamenti. L’AI rende il phishing più plausibile, con template impeccabili e dinamiche di persuasione più sottili, mentre i mercati IAB forniscono accessi iniziali a filiera, accelerando l’insediamento degli aggressori. L’elemento unificante è la riduzione della frizione: il click sparisce, l’immagine nasconde il codice, il tool di assistenza diventa cavallo di Troia.

Priorità di patching e hardening per mobile

Per mitigare CVE-2025-43300, i device legacy devono ricevere iOS 15.8.5 o 16.7.12 senza ritardi. In contesti aziendali, un criterio MDM che blocchi l’accesso a risorse interne per device non aggiornati impone l’adeguamento e tutela i sistemi core. La catena con CVE-2025-55177 su WhatsApp richiede aggiornamenti paralleli dei client di messaggistica. Gli sviluppatori che trattano immagini dovrebbero ripassare i percorsi di parsing, attivare sanitizzazione preventiva e preferire decoder aggiornati, con limitazioni su formati rari o non necessari. Laddove possibile, l’adozione di sandbox applicative aggiuntive attenua l’impatto di un parsing malevolo.

Interruzione della kill chain di FileFix su Windows

Per indebolire FileFix, è cruciale interrompere il salto dal browser a PowerShell. Una configurazione ASR che impedisca a browser e client email di lanciare PowerShell riduce drasticamente la superficie. I proxy devono concentrare l’attenzione su download di immagini che vengono seguiti da invocazioni PowerShell, una sequenza atipica ma rivelatrice. Sugli endpoint, regole EDR che correlano JPG recenti, powerShell.exe con parametri Base64, e processi figli rapidi del browser forniscono segnali precoci. La quarantena automatizzata di immagini scaricate da repository code-hosting quando immediatamente seguite da script è un compromesso efficace in ambienti a rischio.

Contenimento dell’abuso RMM in PA e imprese

La prevenzione passa da un catalogo approvato di RMM con allowlisting e da una politica MSI che consenta installazioni solo tramite sistemi di distribuzione ufficiali. Un alert di primo livello deve scattare quando un host si registra a un tenant RMM non riconosciuto, sfruttando l’evidenza di rete e i log di sistema del servizio. La disabilitazione degli agent non autorizzati deve essere procedurata, con playbook che prevedano isolamento, raccolta artefatti, notifica e bonifica. La collaborazione con CERT-AGID per gli IOC accreditati accelera l’identificazione di domini, hash e infrastrutture collegati alla campagna.

Indicatori e segnali utili all’hunting

Nel contesto FileFix/StealC, hash come 70AE293EB1C023D40A8A48D6109A1BF792E1877A72433BCC89613461CFFC7B61 e 06471E1F500612F44C828E5D3453E7846F70C2D83B24C08AC9193E791F1A8130 compaiono tra gli artefatti rilevati, insieme a JPG che ospitano payload estratti via PowerShell. Sequenze come XOR + hex + Base64 nel medesimo flusso e chiamate a repository di codice sotto domini legittimi sono caratteristiche da punteggiare con priorità. Per l’abuso PDQConnect, segnali come installazioni MSI fuori change window, nuovi servizi RMM registrati a tenant sconosciuti e traffico persistente verso endpoint cloud di gestione vanno correllati con login anomali e tentativi di movimento laterale. Sul fronte Apple, crash anomali di app che trattano immagini seguito da artefatti di Image I/O nei log può indicare tentativi di exploit residui su device non ancora aggiornati.

Implicazioni per governance, legale e comunicazione

L’aggiornamento backport rende più semplice la conformità rispetto a requisiti interni e normativi. Le organizzazioni dovrebbero aggiornare i criteri di ammissibilità dei device per l’accesso a dati sensibili e informare gli utenti con comunicazioni chiare su perché l’update non è facoltativo. In parallelo, la governance deve stabilire responsabilità su RMM e definire le conseguenze per installazioni fuori processo. Sul piano della comunicazione esterna, la trasparenza su incidenti e patch rafforza la fiducia in fasi di forte esposizione mediatica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.