Settembre 2025 segna un punto di svolta per la difesa digitale. Microsoft disarticola RaccoonO365, noto come Storm-2246, con il sequestro di 338 siti usati per il phishing contro Microsoft 365, mentre HUMAN Threat Intelligence smaschera SlopAds, una frode pubblicitaria su Android che coinvolge 224 app e genera 2,3 miliardi di bid request al giorno. Le due operazioni colpiscono catene di attacco complementari: furto di identità sul cloud e monetizzazione fraudolenta dell’adtech mobile. Gli investigatori documentano tattiche di offuscamento multilayer, abusi di AI generativa e scalabilità MaaS. Gli impatti toccano sanità, servizi essenziali e ricavi pubblicitari globali. La risposta include sequestri coordinati, rimozioni dal Play Store, rotazione dei segreti e rafforzamento MFA. Gli esperti avvertono che gli attori possono ricostruire in fretta. Le misure proattive diventano urgenti: behavioral detection, governance dei token, monitoraggio dei workflow e telemetria ad-fraud sui WebView nascosti. Il messaggio è chiaro: la bassa sofisticazione basta a causare danni diffusi, ma cooperazione pubblico-privato e resilienza di filiera riducono la superficie d’attacco.

RaccoonO365: kit di phishing in abbonamento contro Microsoft 365

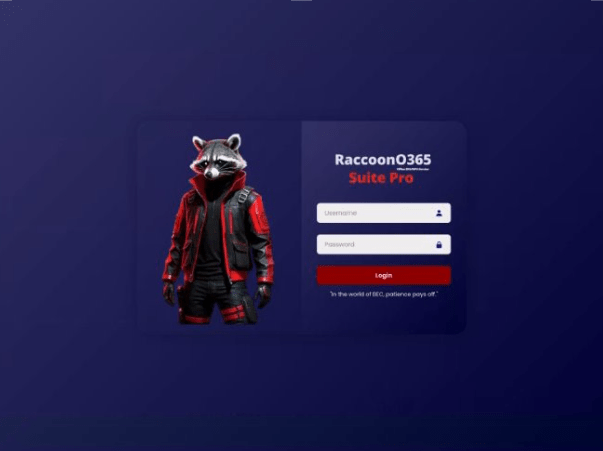

La Digital Crimes Unit di Microsoft interrompe l’operazione RaccoonO365 con un’azione legale del Southern District of New York. L’iniziativa disarticola un servizio subscription-based che automatizza campagne di phishing su larga scala. Il kit è orientato al furto di credenziali, sfrutta template Microsoft credibili e replica pagine di login per sottrarre token e sessioni.

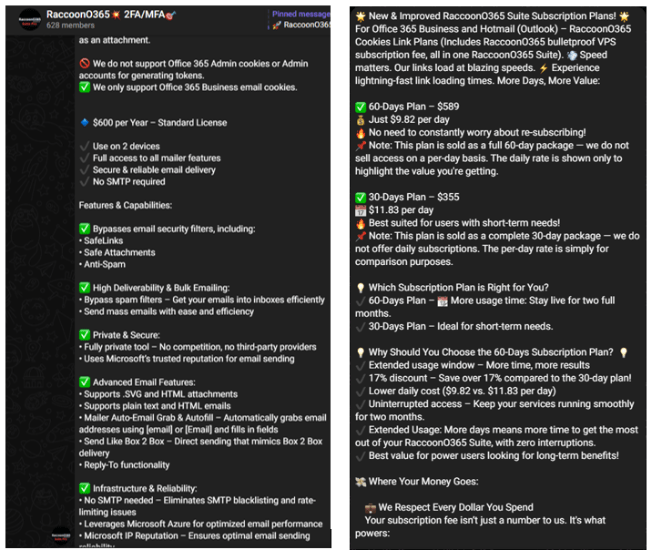

L’ecosistema criminale appare mature-as-a-service. Il canale Telegram conta oltre 850 membri. I clienti caricano fino a 9.000 email al giorno. La piattaforma fornisce dashboard, telemetria e aggiornamenti regolari. L’obiettivo resta identità cloud e accesso persistente alla posta e ai documenti aziendali.

Dalla metà 2024 il kit sottrae almeno 5.000 credenziali in 94 paesi. I target includono oltre 2.300 organizzazioni USA e strutture sanitarie. Gli introiti diretti superano i 100.000 dollari, pari a circa 91.700 euro, grazie a abbonamenti ricorrenti e servizi accessori. Le campagne tematiche seguono calendari fiscali e finestre di pagamenti. L’impatto su sanità e servizi pubblici è tangibile: ritardi nelle cure, interruzioni operative, data breach.

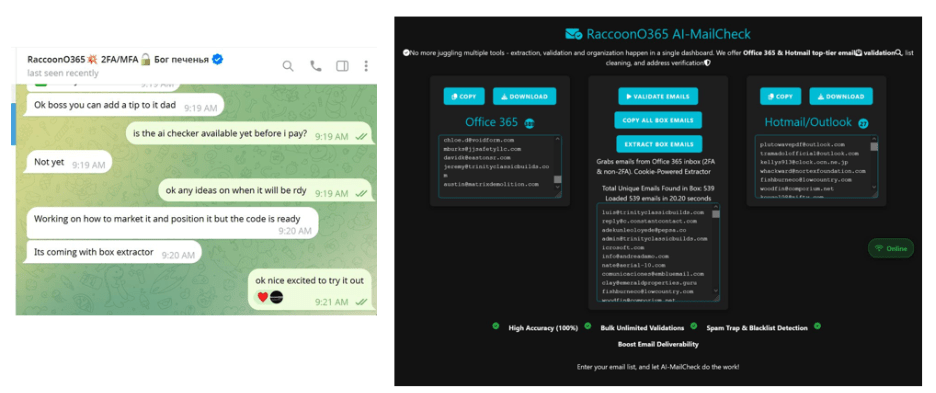

AI-MailCheck e bypass MFA

Il kit introduce RaccoonO365 AI-MailCheck, un servizio AI-powered per generare email realistiche con linguaggio naturale e adattamento dinamico. L’uso dell’AI eleva il tasso di consegna e aggira filtri meno evoluti. La piattaforma integra bypass MFA tramite prompt fake e session hijacking, focalizzandosi su token, cookie e recupero sessioni. L’approccio privilegia social engineering e stati di attenzione ridotti nelle fasi critiche della giornata lavorativa.

Timeline e infrastruttura sequestrata

L’azione di Microsoft DCU mira alla catena completa: landing di phishing, backend C2, server cloud low-cost e domini rotanti (.com, .net, .xyz) protetti da servizi di mitigazione. Il sequestro di 338 domini spezza flussi di affiliazione e ricavi crypto. La collaborazione con Cloudflare e forze di polizia internazionali accelera il takedown. Elementi d’attribuzione emergono da lapsus operativi, wallet crypto e pattern di codice ricorrenti.

SlopAds: frode pubblicitaria su Android con 224 app e 38 milioni di download

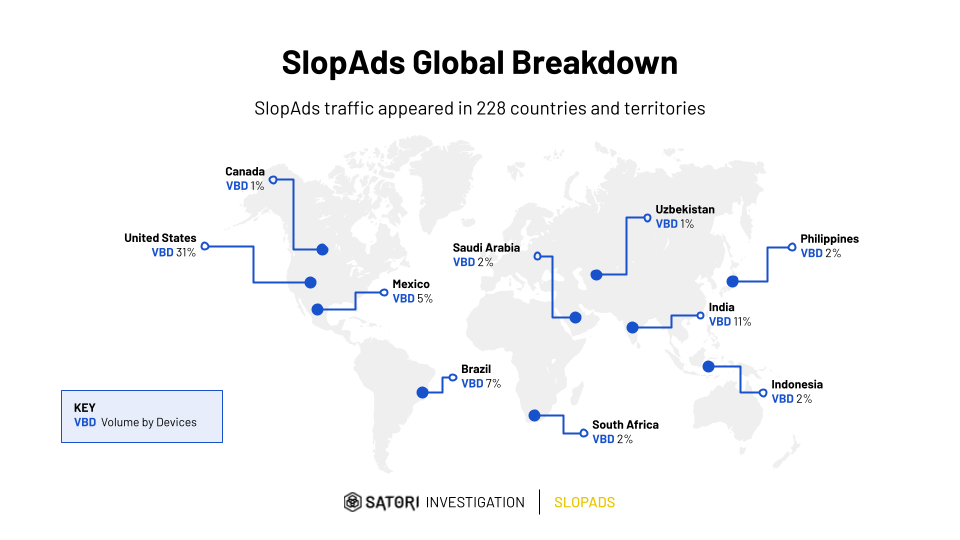

La ricerca HUMAN Satori documenta SlopAds, un schema di ad-fraud fondato su app mass-prodotte a tema AI e su una catena di offuscamento che attiva la frode solo su installazioni non organiche. Le app raggiungono 38 milioni di download in 228 paesi prima della rimozione. Il traffico mostra picchi in USA (30%), India (10%) e Brasile (7%). La scala è evidente: fino a 2,3 miliardi di bid request al giorno.

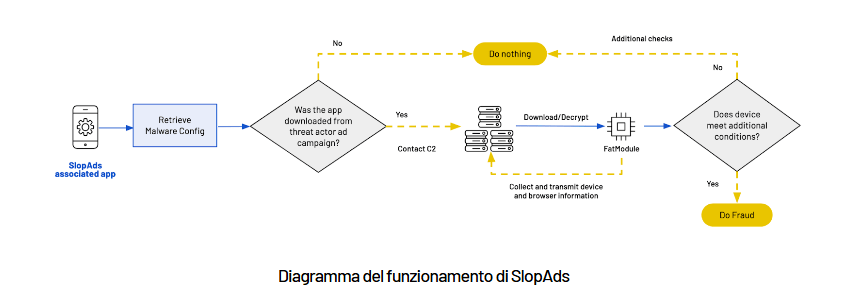

L’elemento “slop” indica bassa qualità apparente, ma alta ingegneria criminale. La campagna usa attribution SDK per classificare l’origine dell’installazione. Se l’install è organica, l’app resta benigna. Se l’install è non organica, l’app scarica moduli fraudolenti, si occulta, e avvia click e impression simulate verso siti H5 controllati dagli attori.

Offuscamento e steganografia sul device

Il cuore tecnico è un FatModule nascosto in quattro PNG ricevute da C2. La steganografia inserisce blocchi dell’APK nelle immagini, poi riassemblati e decrittati sul device. Il modulo attiva WebView invisibili. Raccoglie fingerprint del dispositivo, verifica emulatori e root, quindi naviga su domini di cashout. Le stringhe crittate, il packing nativo e i controlli anti-debug frustrano l’analisi. Firebase Remote Config fornisce URL dinamici, payload JS e parametri di referrer cleaning per simulare traffico legittimo.

Supply chain pubblicitaria e bid inflation

La campagna gonfia le aste con bid request massive e viewability fasulla. I parametri URL identificano il traffico SlopAds. Le catene di redirect depurano i referrer, mascherando la provenienza criminale. L’infrastruttura tier-two (es. ad2[.]cc) orchestra consegna di PNG, config e script. La monetizzazione sfrutta gli economics dell’adtech: piccoli margini su volumi giganteschi. Il danno si traduce in ricavi erosi per editori legittimi e spreco per gli advertiser.

Impatto settoriale: sanità, enterprise e mercato pubblicitario

Il phishing su identità cloud degrada operazioni cliniche e servizi essenziali. Gli attaccanti usano caselle compromesse per movimenti laterali, frodi e esfiltrazioni. Nel mercato ad, la frode massiva sposta budget e rompe il meccanismo di fiducia. Le PII raccolte dai device espongono privacy e profilazioni abusive. La combinazione di RaccoonO365 e SlopAds illustra un fronte unificato: identità rubate per accesso e moduli mobili per cashout.

Indicatori e segnali da monitorare

Gli IOC e i segnali comportamentali assumono un ruolo centrale. Per RaccoonO365 contano domini sequestrati, template di login clonati, token anomali e pattern di autenticazione fuori contesto. Per SlopAds risultano critici caricamenti PNG ripetuti, config Firebase insolite, WebView in background, catene di redirect e differenze di comportamento tra install organiche e non organiche. La telemetria aiuta a riconciliare eventi e a bloccare percorsi di monetizzazione.

Mitigazioni prioritarie per cloud e mobile

La MFA phishing-resistant riduce l’attacco alle identità. La segmentazione dei token e permessi minimi limitano i danni. I training anti-phishing devono aggiornarsi ai prompt generati da AI. L’analisi comportamentale su login, creazione workflow e download di allegati individua anomali con pochi falsi positivi. Sul mobile, servono controlli runtime per WebView e steganografia, confronti di fingerprint e policy di attribution che espongano divergence tra organico e paid. La rotazione dei segreti e l’uso di chiavi hardware riportano governance.

Collaborazione pubblico-privato e filiera della sicurezza

Le operazioni mostrano che cooperare funziona. Microsoft, HUMAN, Google, Cloudflare e gruppi ISAC allineano takedown e notifiche. Le policy di store si adattano con Play Protect che blocca anche sideload. Le referral penali accelerano indagini su wallet e identità degli attori. La difesa si sposta da indicatori statici a segnali dinamici e analisi di provenienza.

Ricostruzione rapida e resilienza degli attori

Gli attori ricostruiscono in giorni. Domini ruotano, payload cambiano, nome e brand si riciclano. La resilienza criminale nasce da costi bassi, tool accessibili e comunità affiatate. Le aziende rispondono con playbook di incident response e accordi quadro per takedown ripetuti. La continuità difensiva diventa condizione di sistema, non eccezione.

Dalla democratizzazione del crimine ai controlli di filiera

Il MaaS trasforma phishing e ad-fraud in servizi a catalogo. AI, steganografia e workflow automatizzati riducono l’ingresso per gli operatori. Le organizzazioni devono ingegnerizzare la supply chain di identità, app e advertising. SBOM, provenance, SLSA e telemetria condivisa erigono barriere ripetibili. La verifica continua dei workflow cloud e la sorveglianza degli SDK mobili diventano pratiche standard.

Caso Microsoft: dal sequestro domini al danno evitato

Il sequestro di 338 siti taglia canali di raccolta credenziali e backend C2. La riduzione del dwell time impedisce catene di ransomware e frodi finanziarie a valle. Il messaggio di Microsoft è esplicito: non serve alta sofisticazione per danni enormi se l’ecosistema resta disallineato. L’avvertimento dovrebbe orientare budget verso identità, posta e autenticazione.

Caso HUMAN: dalla steganografia al blocco degli H5

La decostruzione di SlopAds illumina catene complesse con PNG, APK frammentati e WebView occulte. Il blocco di 224 app e dei domini H5 riduce la monetizzazione. Resta però il rischio di staging: nuove app appaiono con icone stock, descrizioni generiche e firmware offuscati. La telemetria lato exchange e SSP deve riconoscere i pattern per sfoltire il rumore.

Cosa cambia per i CISO: priorità e metriche verificabili

Le priorità si spostano su identity-first security, minimizzazione dei privilegi e controlli runtime su mobile. Le metriche devono misurare tempo al reset dei token, latenza di revoca, sensibilità ai tentativi MFA condivisi e tasso di bid fraud evitato. La catena del valore della sicurezza include legale, marketing e ad-ops, non solo IT e SecOps. Le architetture zero trust per identità e posta devono vincolare i token a contesto, IP e dispositivo, con revoche automatiche al variare dei segnali di rischio. I workflow GitHub/CI vanno firmati, revisionati e osservati con alert su creazioni/modifiche fuori orario o provenienti da origini insolite. In ambiente mobile, la telemetria app deve catturare WebView invisibili, steganografia e config dinamiche da Firebase, correlando attribution tag e comportamenti reali. Il SOC deve unificare i segnali di identity, cloud mail, adtech e mobile runtime in regole comportamentali. La resilienza nasce da esercitazioni periodiche, rotazione dei segreti e piani di takedown già negoziati con provider e autorità. Con questi controlli istituzionalizzati, la ricostruzione criminale incontra attriti crescenti e la superficie d’attacco cala strutturalmente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.