La nuova ondata di RevengeHotels (alias TA558) colpisce hotel in America Latina sfruttando LLM per generare codice iniziale e distribuendo VenomRAT, un’evoluzione di QuasarRAT. La campagna, osservata nell’estate 2025, privilegia il Brasile e allarga il raggio a Argentina, Bolivia, Cile, Costa Rica, Messico e Spagna, con email in portoghese e spagnolo che imitano fatture scadute o candidature di lavoro. L’uso dei modelli linguistici produce script puliti e commentati, con placeholder e logica leggibile, riducendo le firme tradizionali degli offuscatori e complicando il detection euristico. La catena d’infezione parte da allegati ZIP con JavaScript (WScript) che avvia PowerShell per scaricare payload testuali in Base64, fino al RAT finale con HVNC, UAC bypass e persistenza nel registro. Gli impatti toccano furti di carte di credito, controllo dei sistemi e frodi su prenotazioni, con ricadute su PCI DSS e GDPR. Secondo i ricercatori di Kaspersky, l’operazione prosegue una traiettoria iniziata nel 2015, ma oggi integra AI e una filiera multistage più silente, spingendo SOC e CISO a rafforzare email security, telemetria PowerShell, segmentazione e zero trust.

Panoramica tecnica su RevengeHotels e TA558

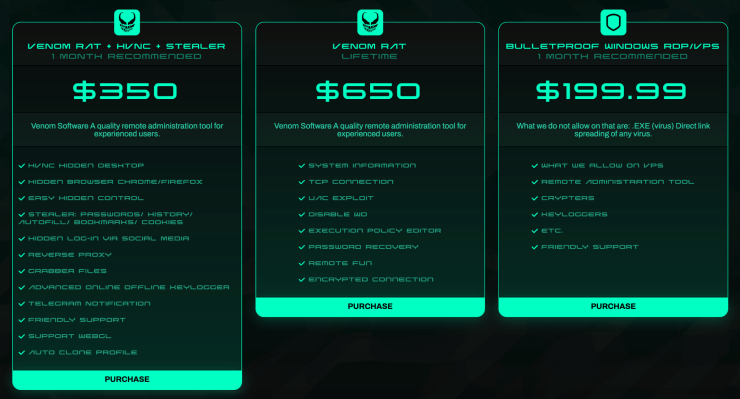

Il gruppo RevengeHotels opera da quasi un decennio con un focus stabile sul settore hospitality. L’obiettivo primario resta il furto dei dati di pagamento e delle credenziali legate ai sistemi gestionali di hotel, canali di prenotazione e PMS. L’associazione con TA558 colloca l’attore nella sfera del crimine organizzato orientato al profitto, con campagne che si sono già spinte oltre l’America Latina, toccando anche Russia, Bielorussia e Turchia. La novità del 2025 è duplice: l’adozione di LLM per generare porzioni di codice iniziale curate e coerenti, e la standardizzazione di VenomRAT come payload, un impianto più agile di QuasarRAT ma altrettanto capace di esfiltrazione e accesso remoto occulto.

La spinta verso contenuti apparentemente “professionali” nelle email e negli script sostiene l’efficacia del social engineering. I messaggi simulano processi contabili o HR, agganciando flussi reali degli hotel e sfruttando la pressione del tempo per indurre il clic. Lungo la catena, lo sforzo dell’attaccante si concentra sulla silenziosità: file testuali, commenti inline, nomi variabili generici e materiali che ricordano documentazione tecnica riducono l’attrito con gli EDR e confondono gli analisti meno esperti.

Catena di infezione: dal phishing a VenomRAT

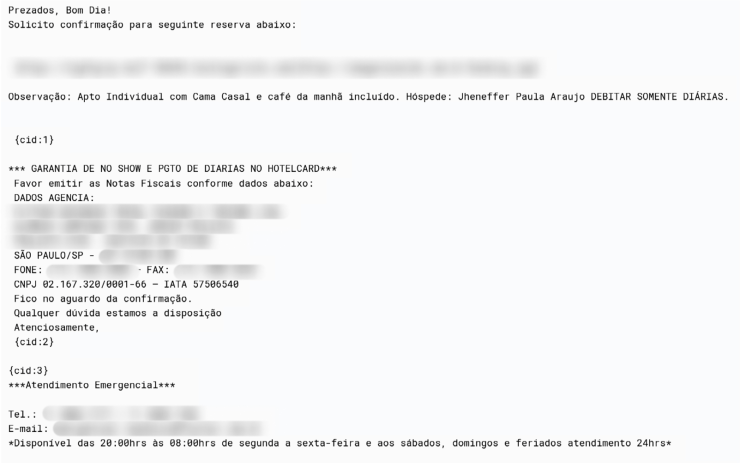

L’infezione parte da phishing mirato. Il mittente finge ruoli amministrativi, indica fatture scadute o offerte di lavoro e propone ZIP che promettono dettagli riservati. Lato contenuti, la lingua è curata, coerente con il Paese target, e richiama terminologia del back office alberghiero, dal conto cliente alla prenotazione non saldata. L’urgenza è il grimaldello: ventiquattro ore per il saldo, minaccia di sospensione dei servizi, necessità di “presa visione” immediata dei documenti.

All’apertura, l’archivio contiene uno JavaScript eseguito via WScript che scarica e avvia PowerShell. Lo script richiama risorse testuali da siti che imitano aree di storage documentale, con denominazioni credibili. Esempi osservati includono Fat146571.js e riferimenti a fatura[.]example.com con percorsi che enfatizzano routine amministrative, come “Fat{NUMBER}.js”. L’uso di nomi comuni, formati ripetibili e commenti descrittivi costruisce la verosimiglianza del flusso, rendendo meno ovvio l’aspetto malevolo a un controllo superficiale. Il secondo stadio si appoggia a PowerShell e a file .txt Base64 che veicolano downloader e componenti per injection. Il design “a cipolla” minimizza indicatori statici: gli script tentano più download, ripetono la chiamata in caso di errore e impacchettano la logica in segmenti riconducibili a “log” o “configurazioni”. In coda alla sequenza, VenomRAT viene scritto su disco o iniettato in memoria, attivando HVNC, keylogging, screenshot e canali di esfiltrazione cifrati.

Uso dei LLM per generare codice malevolo

La vera evoluzione concerne l’impiego dei LLM per produrre loader e downloader con stile “documentato”. I blocchi di codice presentano commenti chiari, funzioni nominate con terminologia generica e placeholder parametrici che ricordano i tutorial. Questa impostazione sottrae ai difensori un segnale tipico dei malware storici, cioè l’offuscamento spinto. Lo script “bello da leggere” non alza subito l’asticella di rischio nelle analisi triage, soprattutto quando l’estensione file e l’header sembrano convenzionali. Gli agenti LLM risultano utili anche per generare rapidi varianti con minime differenze nei controlli di flusso o nelle routine di download, complicando le firme statiche. L’avversario introduce ridondanza nelle chiamate PowerShell, gestioni degli errori “pulite” e naming conforme a convenzioni aziendali. La conseguenza pratica è un degrado della segnalazione comportamentale se le policy si affidano a pattern superficiali anziché correlare catene di eventi e contesti.

Analisi di VenomRAT: funzioni, stealth e persistenza

VenomRAT eredita dal ceppo QuasarRAT il modello client–server, ma innesta capacità che lo rendono adatto a movimenti silenti in reti eterogenee. La configurazione è cifrata AES con verifica HMAC-SHA256, i pacchetti sono serializzati, compressi LZMA e cifrati AES-128. Il C2 sfrutta tunnel come ngrok e si maschera su porte comuni, compresa la 443, avvicinandosi alla normalità del traffico HTTPS. La funzionalità HVNC consente all’attaccante una sessione desktop nascosta, separata da quella dell’utente, con potenziale elusione di barriere MFA basate su prompt sullo schermo. L’arsenale comprende reverse proxy, file grabber, controlli UAC bypass e strumenti di anti-kill che modificano DACL per negare permessi a processi di sicurezza o terminano ciclicamente task noti come taskmgr.exe o strumenti di rete. La persistenza utilizza il registro, ad esempio HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce con chiavi nominali come “WindowsUpdate”, e un loop che tenta il riavvio del processo agente. Il RAT punta anche alla degradazione delle difese: modifica Task Scheduler, ritocca esclusioni in Defender, e in taluni casi tenta la propagazione USB tramite copie camuffate, ad esempio “My Pictures.exe”. Il tracciamento eventi si fa più difficile con la cancellazione di Zone.Identifier e la pulizia di Event Log selezionati. Le tecniche di anti-analisi includono controllo VM via WMI, sleep random e timing che confondono i sandbox più rigidi.

Tattiche e TTP secondo MITRE ATT&CK

La campagna incrocia più tattiche del framework MITRE ATT&CK. L’aggancio iniziale ricade in T1566 Phishing con allegati e pagine che simulano portali di documenti. L’esecuzione di PowerShell incardina T1059, mentre l’avvio attraverso WScript e l’interazione dell’utente toccano T1204. La fase di caricamento e injection in memoria rimanda a T1055, con fasi di obfuscation/compression che, paradossalmente, oggi risultano più “discrete” perché sostituite da codice leggibile e payload testuali (T1027 assume una sfumatura differente). La modifica del registro rappresenta T1112, il bypass delle difese rientra in T1562, mentre la replicazione via unità removibili richiama T1091. Il C2 su tunnel e canali cifrati attraversa T1105, e le funzionalità HVNC abilitano accesso remoto con impersonation lato utente operativo.

Target geografici e impatti sul settore hospitality

Il Brasile è il fulcro operativo dell’ondata 2025, ma il perimetro linguistico spinge il gruppo su mercati ispanofoni. Gli hotel risultano esposti perché la loro catena del valore mischia software legacy, fornitori multipli, processi con email e documenti non sempre standardizzati, e un turn-over del personale che indebolisce le difese umanocentriche. La conseguenza si misura in furti di carte, keylogging su postazioni di front office, screenshot di PMS, gestione dei pagamenti e portali di prenotazione, fino alla manipolazione dei voucher. Gli impatti toccano l’operatività e la reputazione. Prenotazioni bloccate, chargeback a cascata, obblighi di notifica a clienti e autorità, fino a sanzioni su PCI DSS e GDPR per chi opera anche in ambito europeo. La supply chain turistica soffre perché selettori di prezzo, channel manager e gateway di pagamento condividono credenziali e integrazioni API. Un singolo punto di compromissione in posta elettronica può aprire varchi verso sistemi che orchestrano decine di proprietà.

Indicatori, artefatti e telemetria utili all’analisi

La campagna lascia indicatori concreti, ma la loro lettura richiede correlazione. Esempi osservati includono lo script Fat146571.js con MD5 fbadfff7b61d820e3632a2f464079e8c, il PowerShell denominato SGDoHBZQWpLKXCAoTHXdBGlnQJLZCGBOVGLH_{TIMESTAMP}.ps1 con MD5 d5f241eee73cffe51897c15f36b713cc, e i file testuali cargajecerrr.txt (MD5 b1a5dc66f40a38d807ec8350ae89d1e4), venumentrada.txt (MD5 607f64b56bb3b94ee0009471f1fe9a3c con decodifica 91454a68ca3a6ce7cb30c9264a88c0dc) e runpe.txt (MD5 dbf5afa377e3e761622e5f21af1f09e6 con decodifica 3ac65326f598ee9930031c17ce158d3d). I domini imitano ambienti contabili, come fatura[.]example.com/Fat*, mentre i tunnel C2 su ngrok sfruttano schemi che mimano HTTPS su 443 e 80. Questi dati, se isolati, dicono poco. SOC e analisti devono considerare WScript che avvia PowerShell, richieste di download ripetute di file apparentemente innocui con content-type testuale, Base64 consecutivi in script che eseguono eval, e processi che aggrediscono Defender o modificano il Task Scheduler. La telemetria di rete deve evidenziare connessioni verso domini di nuova comparsa, assenze di SNI, durate anomale e user-agent ripetuti. La persistenza nel registro e le cancellazioni selettive degli Event Log compongono il quadro di una intrusione silenziosa.

Rilevamento e risposta: priorità operative per SOC e IT

La priorità è rompere la catena. In posta, occorre identificare ZIP allegati, JavaScript come allegati diretti e link verso “archivi documentali” appena registrati. Lato endpoint, le regole devono correlare l’esecuzione di WScript seguita da PowerShell, i parametri con decodifica Base64, le chiamate ripetute e i process spawn che coinvolgono interpreti e utility di rete. In rete, il TLS inspection contestualizzato e la proxy visibility aiutano a distinguere ngrok e pattern di tunnel. La risposta efficace combina isolamento dei sistemi sospetti, invalidazione delle credenziali raccolte su postazioni di front office, revisione delle integrazioni con gateway e PMS, e un threat hunting che ripercorra settimane di telemetria alla ricerca di HVNC e traffico anomalo. La ricostruzione deve considerare l’eventuale propagazione USB, con scansioni estese a postazioni “satelliti” usate temporaneamente da personale itinerante. In parallelo, l’awareness del personale, aggiornata su phishing e procedure di verifica, abbassa la superficie di attacco che l’AI rende sempre più credibile.

Governance, PCI DSS e rischi legali per gli hotel

La gestione del rischio non può limitarsi alla tecnologia. Gli hotel che elaborano pagamenti sono soggetti a PCI DSS e, se trattano dati di cittadini UE, al GDPR. Una compromissione di carte e credenziali richiede notifiche puntuali, forensics ripetibili e una catena di custodia che sostenga eventuali accertamenti. La vendor management deve includere verifiche su tempi di patching, modalità di accesso remoto dei manutentori e qualità delle integrazioni API. Contratti e SLA dovrebbero imporre MFA, rotazione credenziali, segmentazione tra front office e servizi di terze parti, e audit periodici. La continuità operativa dipende da piani di backup e recovery che separino nettamente dati sensibili da ambienti di test. Gli esercizi di table-top con simulazioni di phishing mostrano lacune comportamentali e rafforzano la disciplina nelle verifiche manuali, come la richiamata del “cliente” per convalidare una fattura urgente. La convergenza tra IT e OT negli hotel più strutturati, dove automazioni ambientali condividono rete con i sistemi amministrativi, impone micro-segmentazione e policy granulari.

Evoluzione della minaccia e scenari futuri

L’inserimento di LLM nella pipeline offensiva non è un’eccezione estemporanea. La capacità di creare varianti script-like con coerenza formale favorisce campagne agili, capaci di superare i cicli di firma. La tendenza a sfruttare tunnel e servizi di brokeraggio del traffico riduce la necessità di infrastrutture C2 dedicate e accelera l’operatività. Le stesse tecniche trovano terreno fertile in settori dove la posta elettronica resta il canale chiave e dove i workflow amministrativi soffrono di eterogeneità e ridondanze. Per contro, i difensori hanno a disposizione strumenti che, se calibrati, fanno la differenza. La telemetria di script-block logging per PowerShell, la messa a fuoco sugli interpreti come WScript, il content disarm per allegati ad alto rischio e le policy che bloccano per ruolo le esecuzioni di script nelle postazioni di front office trasformano la superficie d’attacco. La condivisione IOC tramite MISP e la collaborazione con i CERT nazionali velocizzano il time-to-mitigate. La campagna di RevengeHotels mostra come AI e RAT modulari alzino l’asticella del realismo e riducano i segnali grezzi di compromissione. La risposta più efficace combina controlli a monte sulla posta, policy di esecuzione che spezzano la sequenza WScript → PowerShell, visibility su Base64 e su file .txt scaricati come “log”, e monitoraggio attivo di tunnel verso servizi come ngrok. In presenza di indicatori come fbadfff7b61d820e3632a2f464079e8c, d5f241eee73cffe51897c15f36b713cc, b1a5dc66f40a38d807ec8350ae89d1e4, 607f64b56bb3b94ee0009471f1fe9a3c e dbf5afa377e3e761622e5f21af1f09e6, la correlazione tra endpoint e rete diventa decisiva. La rotazione tempestiva delle credenziali, l’hardening dei PMS e l’adozione di zero trust per l’accesso ai sistemi critici riducono l’impatto anche quando l’attacco supera il primo perimetro. La lezione è chiara: investire in telemetria utile, processi ripetibili e formazione continua permette al settore hospitality di assorbire gli urti e di riportare in equilibrio, con rapidità, sicurezza e operatività.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.