Il gruppo iraniano Subtle Snail, identificato da PRODAFT come UNC1549, ha compromesso 34 dispositivi in 11 organizzazioni del settore telecom e aerospaziale con campagne di phishing condotte su LinkedIn. La tecnica consiste nell’invio di offerte di lavoro false a ricercatori e amministratori IT, veicolando file ZIP infetti che installano malware backdoor. Queste operazioni, attive dal giugno 2022, puntano alla persistence a lungo termine per l’esfiltrazione di dati sensibili e sfruttano infrastrutture Azure per nascondere le comunicazioni C2, rendendo difficile il rilevamento da parte degli antivirus. PRODAFT collega il gruppo a cluster come Tortoiseshell e Charming Kitten, evidenziando legami diretti con l’IRGC iraniano. L’obiettivo rimane lo spionaggio strategico, con particolare attenzione alle telecomunicazioni satellitari e a settori critici in Medio Oriente, Europa e Nord America.

Profilo di Charming Kitten

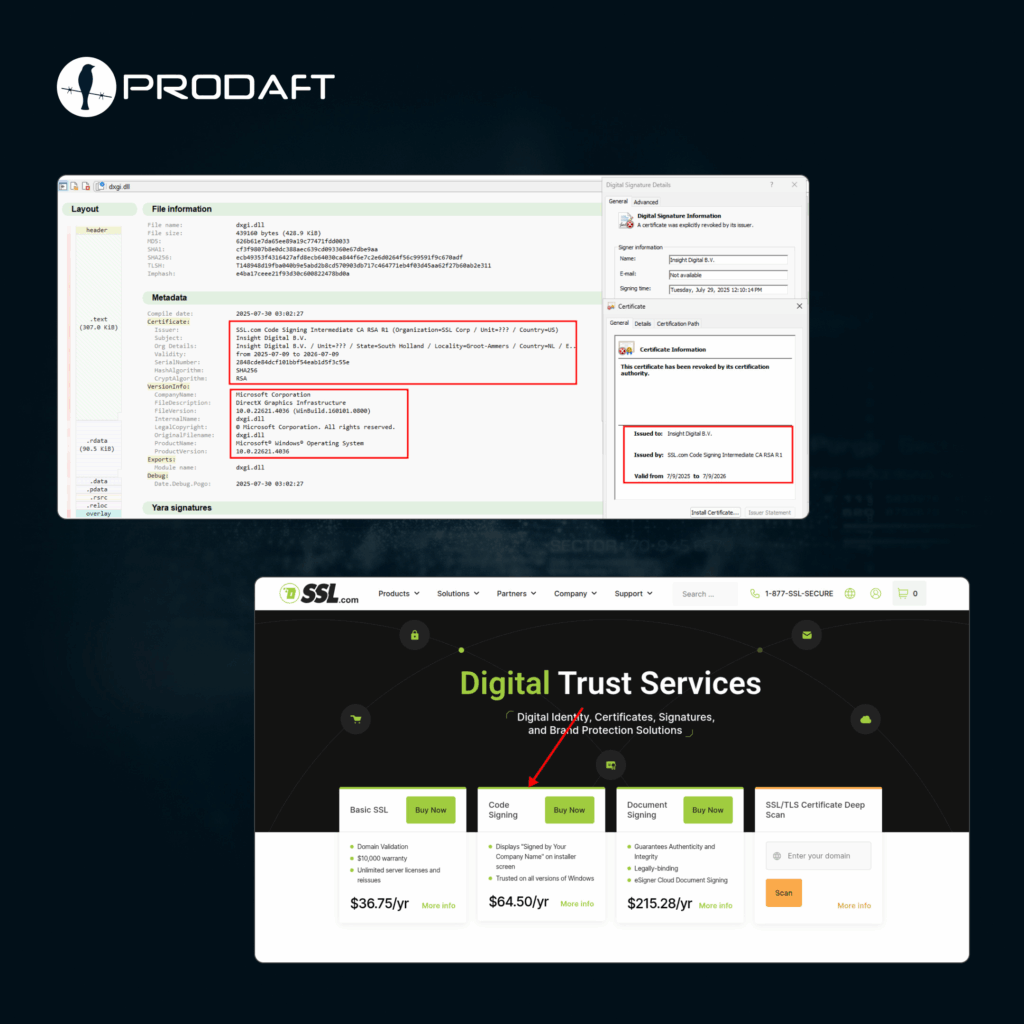

Subtle Snail si distingue per un approccio metodico, con ricognizione estesa tramite LinkedIn per identificare personale chiave e costruire attacchi mirati. Le vittime vengono selezionate tra profili con accesso elevato a infrastrutture critiche, inclusi amministratori di rete e ricercatori. Una volta compromessi i sistemi, il gruppo instaura accesso persistente e sfrutta malware custom con DLL sideloading e certificati di code signing legittimi, acquistati da provider come SSL.com e Insight Digital B.V.. Queste firme riducono i tassi di rilevamento antivirus, consentendo operazioni stealth. PRODAFT attribuisce a Subtle Snail affiliazioni con cluster iraniani come TA455 e alias noti quali Eclipsed Wasp, riconducendo le attività all’ecosistema APT di Teheran. L’uso combinato di social engineering esperto, malware sofisticato e infrastruttura cloud legittima conferma la maturità operativa del gruppo.

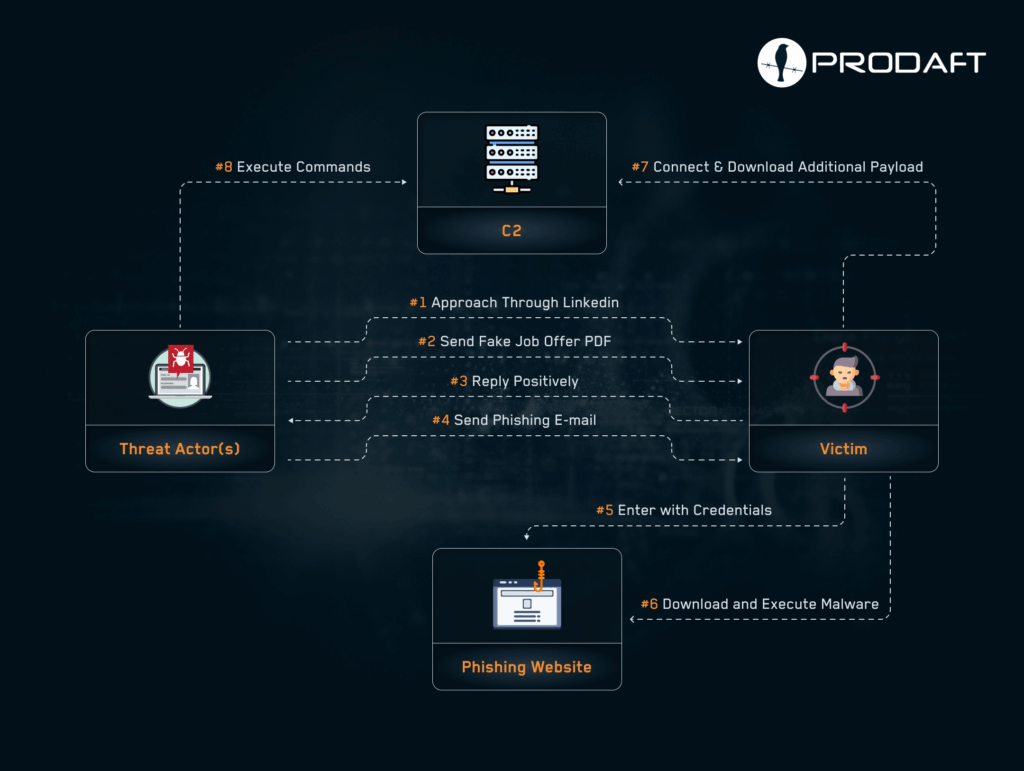

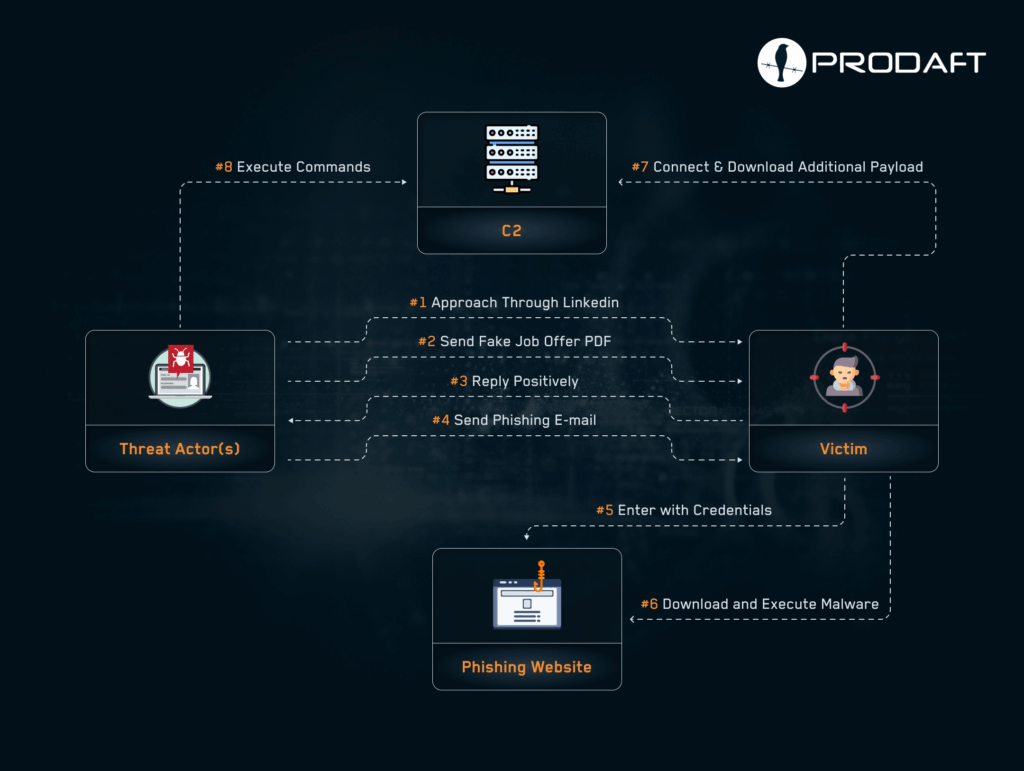

Catena di attacco e tecniche di infezione

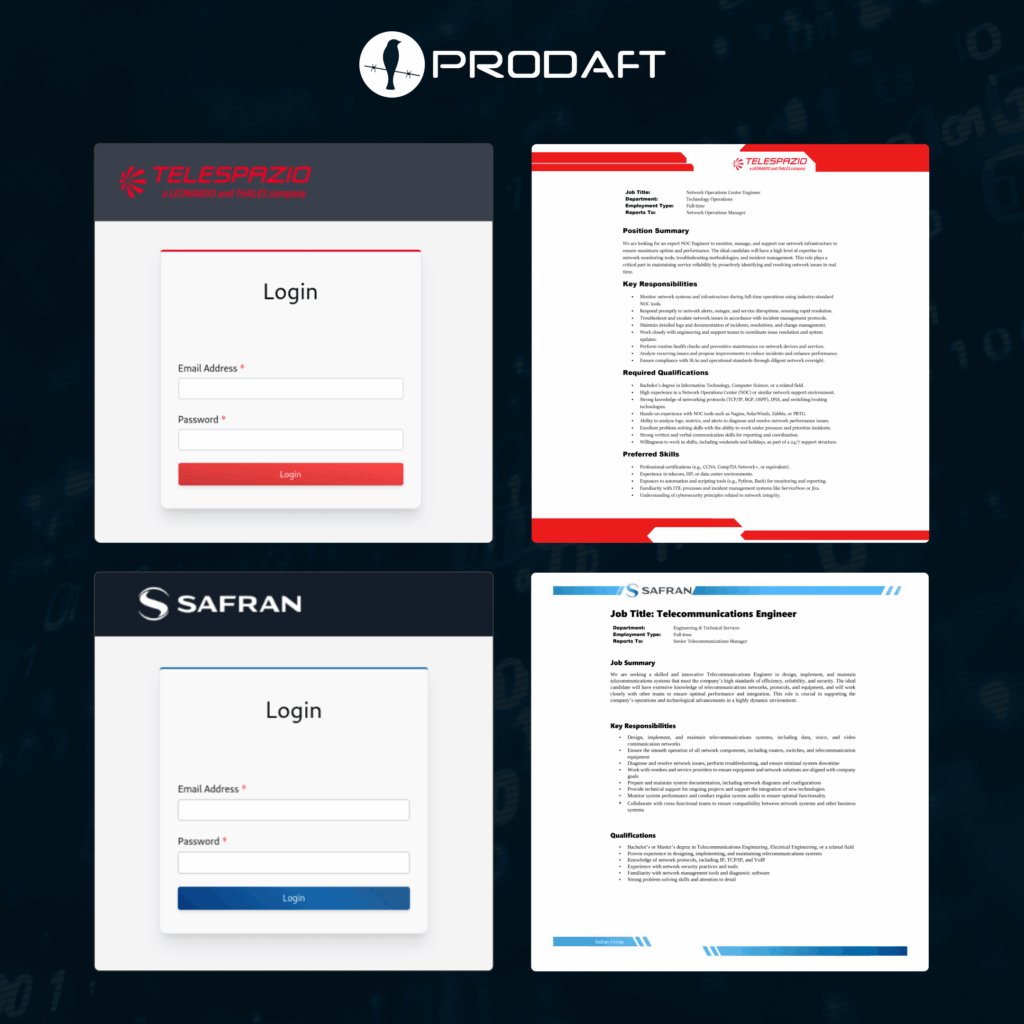

Gli attacchi iniziano con la creazione di profili fake su LinkedIn e la pubblicazione di job lures personalizzati, spesso riconducibili a società reali come Telespazio o Safran Group. I contatti si sviluppano tramite email di spearphishing che portano a domini fraudolenti (-careers.com) ospitanti PDF falsi e pacchetti ZIP infetti.

L’esecuzione dei file avviene tramite setup.exe, con meccanismi di DLL sideloading che sfruttano eseguibili legittimi per caricare codice malevolo. Il malware raccoglie informazioni di sistema – ID unici, device name, interfacce di rete – e le invia a server C2 proxati su Azure, mescolando il traffico malevolo con quello legittimo. Alcune DLL personalizzate includono funzioni di keylogging e credential stealing, mentre l’uso di comandi remoti via CMD consente ai threat actor di mantenere il controllo operativo. Le tecniche di obfuscation CFF e la mancanza di pattern tradizionali permettono di bypassare sia analisi statiche che dinamiche.

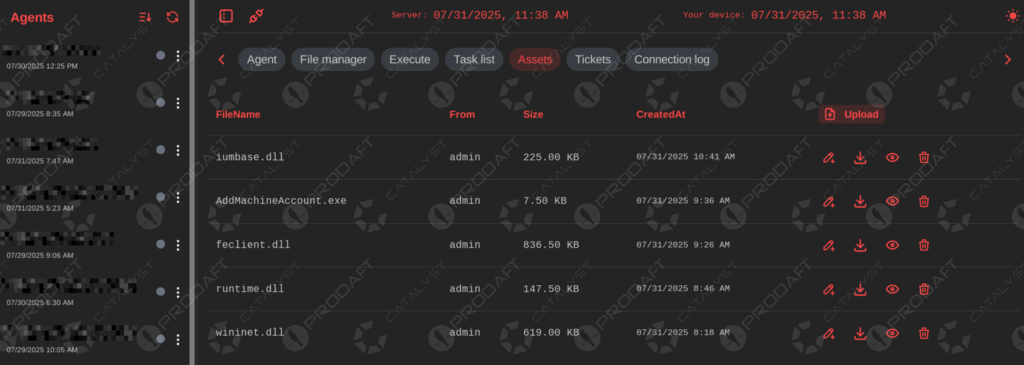

Strumenti e infrastruttura

Il toolkit di Subtle Snail comprende varianti di backdoor come MINIBIKE, ospitate su Azure per eludere i controlli di rete. Ogni campagna utilizza binari firmati con certificati autentici e DLL vittima-specifiche che rafforzano la persistenza. L’infrastruttura cloud su VPS Azure garantisce scalabilità e anonimato, con server distribuiti su regioni differenti per ridurre la tracciabilità.

La scelta di Azure come proxy C2 rappresenta un vantaggio strategico, poiché il traffico malevolo si confonde con comunicazioni aziendali legittime. Le tecniche di sideloading e l’uso di domini acquistati ad hoc rendono gli attacchi altamente personalizzati, mentre la continua evoluzione del malware – con varianti note come SnailResin e SlugResin – testimonia un adattamento rapido alle difese moderne.

Obiettivi e impatti

L’attività di Subtle Snail è chiaramente orientata allo spionaggio governativo e al furto di informazioni strategiche. L’interesse verso telecomunicazioni satellitari e infrastrutture di rete suggerisce obiettivi legati alla sorveglianza elettronica e alla compromissione delle catene di comunicazione. Gli attacchi hanno colpito organizzazioni in Medio Oriente, Europa e Nord America, confermando una proiezione operativa globale. La capacità di mantenere accesso prolungato consente di raccogliere intelligence tecnica, monitorare progetti sensibili e infiltrare settori ad alto valore geopolitico. Le compromissioni a lungo termine minacciano non solo la riservatezza dei dati, ma anche la stabilità delle infrastrutture critiche. Il report PRODAFT posiziona Subtle Snail come uno degli attori iraniani più sofisticati nel panorama attuale, con una combinazione di malware custom, infrastruttura cloud legittima e social engineering avanzato. La catena d’attacco evidenzia un’evoluzione tattica continua, con adattamenti rapidi alle misure difensive e capacità di inganno mirato su piattaforme professionali. Le telecomunicazioni, in particolare quelle satellitari, restano un bersaglio di alto valore. La consapevolezza delle tattiche di spearphishing su LinkedIn, il monitoraggio di anomalie nei certificati e l’analisi del traffico cloud sono essenziali per ridurre i rischi. Difensori e aziende devono integrare gli indicatori di compromissione pubblicati nei report per anticipare nuove campagne e limitare l’impatto di un gruppo che unisce persistence prolungata a obiettivi strategici di intelligence.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.