La campagna BrickStorm, attribuita al cluster UNC5221 e collegata a interessi cinesi, segna una delle operazioni di spionaggio cibernetico più sofisticate del 2025. Secondo l’analisi di Mandiant, gli attaccanti hanno sfruttato vulnerabilità zero-day su appliance VMware e altri sistemi edge per ottenere accesso persistente a infrastrutture critiche statunitensi, mirando a settori legali, tecnologici, SaaS e BPO. Le intrusioni hanno incluso l’uso di backdoor custom, come BrickStorm in Go e BrickSteal in Java, per esfiltrare credenziali e dati sensibili, con un tempo medio di permanenza nascosta di 393 giorni. Gli obiettivi principali erano email di individui chiave, proprietà intellettuale e documenti riservati, con tecniche avanzate di anti-forensics che hanno reso complessa l’attribuzione. Mandiant collega la campagna a precedenti exploit su appliance Ivanti, pur sottolineando la distinzione da altri gruppi come Silk Typhoon. Gli attori hanno mascherato le proprie attività con infrastrutture complesse, VPN commerciali e reti di router compromessi, dimostrando una notevole capacità di evasione.

Cosa leggere

Tecniche avanzate e persistenza su appliance

Gli attaccanti hanno fatto leva su appliance Linux e BSD, inclusi vCenter e host ESXi, dove hanno inserito backdoor persistenti e web shell JSP come SlayStyle. Le modifiche agli script di avvio, insieme all’uso di credenziali legittime rubate, hanno garantito un accesso invisibile ai sistemi compromessi. Strumenti come BrickSteal hanno permesso il furto sistematico di credenziali, mentre la creazione di rogue VM e l’abilitazione di SSH sugli host hanno assicurato un controllo prolungato. L’uso di librerie obfuscate con Garble e beaconing a ritardo temporale ha ulteriormente complicato il rilevamento, evidenziando un approccio orientato alla stealth operation. Gli attaccanti hanno inoltre sfruttato Cloudflare Workers, app su Heroku e domini dinamici come sslip.io per nascondere il traffico C2, evitando il riuso di indicatori e rendendo inefficace il semplice blacklisting.

Backdoor e strumenti usati da UNC5221

Il fulcro della campagna è rappresentato dal malware BrickStorm, scritto in Go e progettato per operare su sistemi Linux e BSD. Oltre a fornire funzioni di proxy SOCKS e comandi remoti, il backdoor presenta varianti dotate di timer di ritardo e funzioni di obfuscation personalizzate. Altri tool impiegati includono BrickSteal, servlet Java malevolo su vCenter per l’estrazione di credenziali, e SlayStyle, una web shell JSP tracciata come Beeflush da MITRE. L’infrastruttura dinamica, basata su VPN commerciali come NordVPN e Surfshark e reti SOHO compromesse, ha reso la campagna resistente al tracciamento. Secondo Mandiant, l’obiettivo principale rimane il furto di proprietà intellettuale e di dati sensibili legati a interessi economici cinesi negli Stati Uniti.

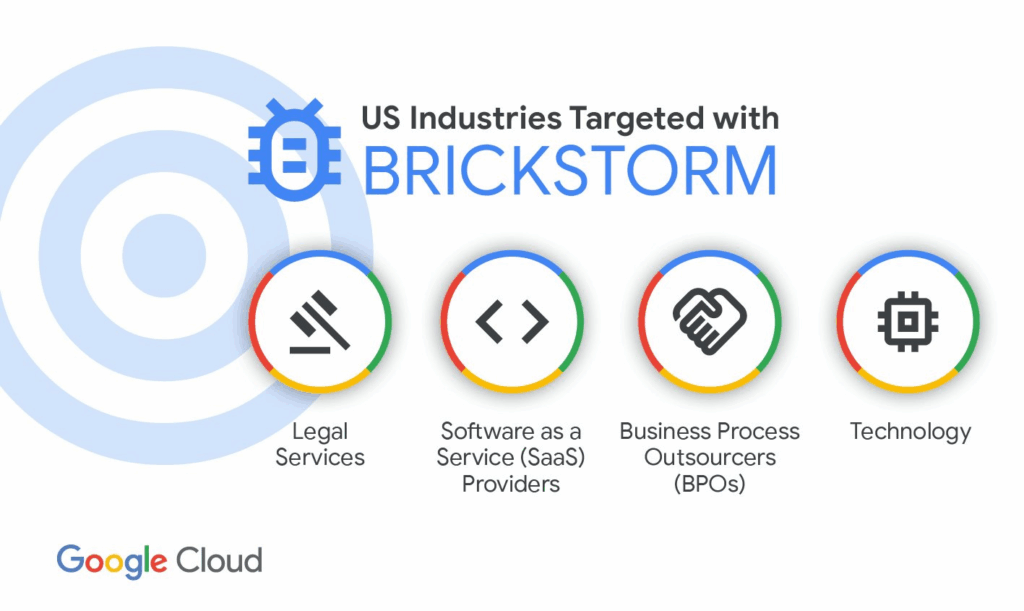

Impatto e obiettivi negli Stati Uniti

Le vittime includono studi legali, provider SaaS, aziende di outsourcing e società tecnologiche, tutte colpite da accessi prolungati e non rilevati. Il furto di proprietà intellettuale e credenziali di amministratori e sviluppatori ha creato impatti economici stimati in milioni di euro, riducendo la competitività e mettendo a rischio progetti strategici. L’uso di account legittimi per il movimento laterale e la capacità di clonare macchine virtuali hanno aggravato la portata degli attacchi, compromettendo la continuità operativa delle organizzazioni colpite. Le tracce mostrano esfiltrazione di dati anche da ambienti Microsoft 365, con strumenti di analisi basati su LLM per velocizzare la selezione delle informazioni rilevanti. Questa strategia a lungo termine riflette una chiara priorità geopolitica: il consolidamento di un vantaggio tecnologico a discapito delle aziende statunitensi.

Infrastruttura e indicatori di compromissione

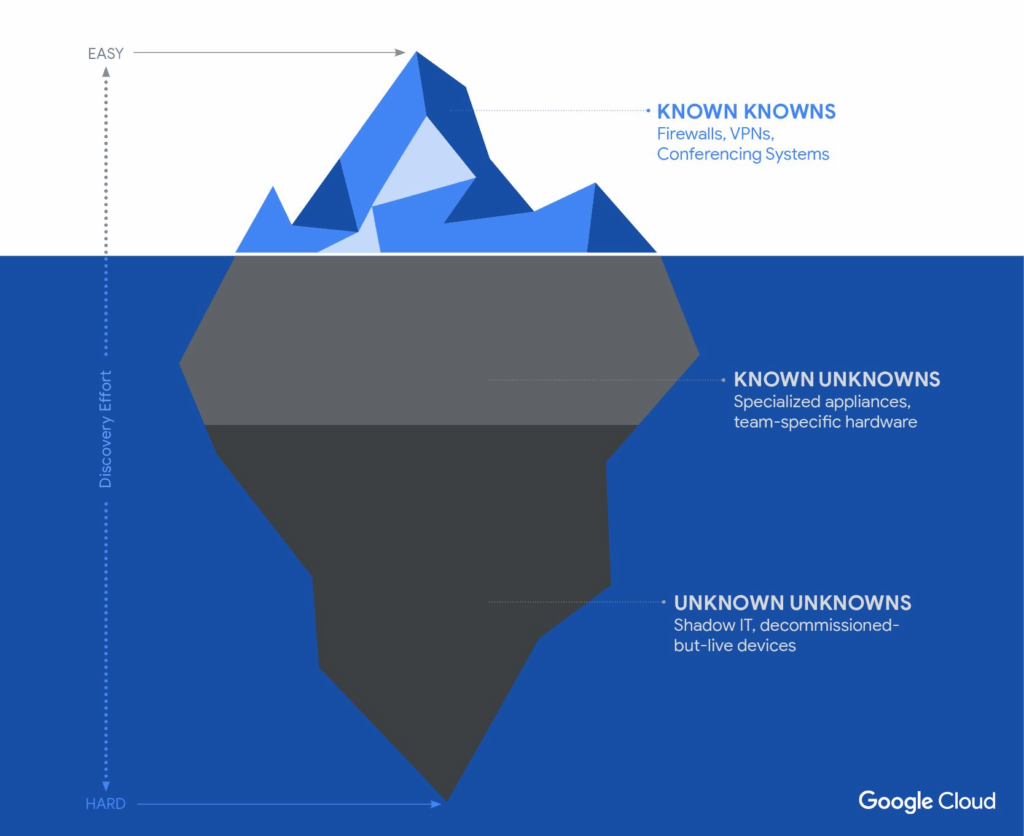

L’infrastruttura di comando e controllo sfruttava una rete fluida e difficile da bloccare. Gli attori hanno impiegato Cloudflare Workers per proteggere i server, domini dinamici come sslip.io e nip.io per ruotare rapidamente gli indirizzi IP, e VPN commerciali per mascherare le connessioni. Router SOHO compromessi hanno ulteriormente diversificato i nodi di uscita. Mandiant ha rilasciato regole YARA e hash di file malevoli, tra cui campioni come pg_update e spclisten, per facilitare il rilevamento nei sistemi aziendali. Tuttavia, l’elevata variabilità degli IoC e l’assenza di riuso li rendono poco affidabili a lungo termine, rendendo essenziale un approccio TTP-based hunting orientato ai comportamenti piuttosto che agli indicatori statici.

Raccomandazioni di Mandiant e mitigazioni

Mandiant raccomanda alle organizzazioni di condurre un inventario completo delle appliance esposte, estendere la retention dei log oltre i periodi standard e applicare controlli di rete più stringenti, inclusi egress filtering e segmentazione. L’uso di policy least privilege, MFA obbligatorio, hardening degli ambienti vSphere e monitoraggio del traffico anomalo da appliance edge sono elementi chiave per ridurre la superficie d’attacco. Inoltre, la scansione dei sistemi con le regole YARA fornite e l’adozione dello scanner open source Mandiant su GitHub sono misure immediate per identificare eventuali compromissioni. Infine, esercizi regolari di threat hunting basati su TTP e controlli di provenienza dei file nelle pipeline CI/CD rappresentano un tassello fondamentale per prevenire intrusioni future.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.