La scoperta della CVE-2025-10035 in Fortra GoAnywhere MFT e i paralleli problemi segnalati su Microsoft Outlook e Windows 10 22H2 hanno trasformato le prime tre settimane di settembre 2025 in un banco di prova per la resilienza delle infrastrutture enterprise. La catena di vulnerabilità in GoAnywhere ha permesso esecuzione remota di codice (RCE) pre-autenticazione e la creazione di account backdoor, mentre Microsoft ha rilasciato fix temporanei e un update preview per gestire malfunzionamenti su email cifrate e deployment Autopilot. Le patch del vendor e gli advisory dei ricercatori indicano che l’unica difesa efficace resta l’applicazione immediata degli aggiornamenti, l’analisi dei log e il rafforzamento delle misure per ridurre l’esposizione Internet dei servizi critici.

La vulnerabilità CVE-2025-10035 in GoAnywhere MFT

La vulnerabilità denominata CVE-2025-10035 interessa specifiche versioni di GoAnywhere MFT e riceve un punteggio CVSS 10.0, segnalando massima criticità. La falla è il risultato di una catena di debolezze che culmina in una deserializzazione insicura all’interno del servlet di licensing, consentendo ad un attaccante remoto di ottenere RCE senza autenticazione. L’exploit fa leva su richieste HTTP craftate che agiscono su endpoint come /goanywhere/license/Unlicensed.xhtml/ e su una logica di gestione token in LicenseResponseServlet e AdminErrorHandlerServlet. Fortra ha distribuito le patch correttive il 15 settembre 2025, ma le evidenze di exploitation attiva già in data 10 settembre impongono controlli immediati per chi espone il servizio su Internet.

Dettagli tecnici dell’exploit

L’analisi tecnica mostra una concatenazione di tre problemi distinti: un bypass di accesso noto, la deserializzazione di oggetti non trusted e l’ottenimento di una chiave privata identificata come serverkey1. L’attacco trasporta bundle compressi e cifrati, codificati in Base64, che vengono verificati tramite routine di firma. La routine BundleWorker.verify e la chiamata a JavaSerializationUtilities.deserialize introducono la possibilità di iniettare oggetti gadget creati con strumenti come ysoserial; Rapid7 e watchTowr Labs hanno riprodotto la catena in laboratorio, dimostrando esecuzioni dimostrative di comandi. L’intrigante presenza della chiave privata serverkey1 nel processo di verifica solleva ipotesi su leak preesistenti o compromissioni di nodi terzi; la riproduzione dell’exploit completa richiede però tale chiave oppure condizioni operative particolari che i ricercatori non hanno ancora interamente chiarito.

Indicatori e tracciamento degli attaccanti

Le attività osservate includono la creazione di utenti backdoor come admin-go e l’upload di payload persistenti come SimpleHelp e zato_be.exe. Alcuni indirizzi IP associati all’attività, tra cui 155.2.190.197, compaiono in telemetry relative a brute-force su appliance VPN del settore. WatchTowr segnala che i propri honeypot non hanno registrato attacchi diretti da quell’IP, mentre Rapid7 conferma la presenza della chain in test di laboratorio. Gli advisory pubblicati contengono IOC da ricercare nei log web e nell’audit trail dei sistemi MFT: richieste GET anomale agli endpoint di licensing, upload di file con nomi sospetti, creazione di account web user non documentati e esecuzioni di comandi anomali. Le organizzazioni dovrebbero effettuare ricerca retrospettiva nei log dalla data di inizio attività nota e isolare immediatamente sistemi compromessi.

Patch rilasciate da Fortra e mitigazioni operative

Fortra ha pubblicato update il 15 settembre 2025, includendo le release 7.8.4 e il sustain release 7.6.3 che rimuovono trigger per generateLicenseRequestToken e introducono routine di cleanup per gli attributi di sessione. Le patch aggiornano la logica di verifica firmata per limitare la deserializzazione a SignedContainer verificati e introducono controlli che riducono la superficie di attacco degli endpoint /lic/accept/. L’applicazione della patch rappresenta la mitigazione primaria raccomandata da watchTowr e Rapid7; dove l’update non sia immediatamente applicabile, le organizzazioni devono isolare le istanze esposte, bloccare il traffico verso gli endpoint di licensing tramite WAF o regole firewall e cercare indicatori di compromissione legati a backdoor e payload noti. La rimozione di account web sospetti e la verifica dell’integrità dei servizi prima del ripristino rimangono passaggi obbligatori.

Problematiche Microsoft su Outlook: OMEv2 e workaround temporanei

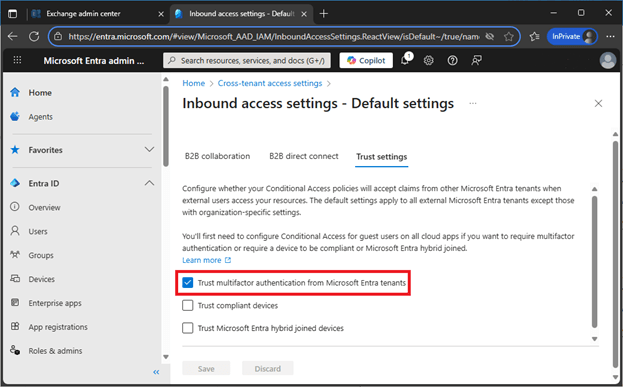

Parallelamente ai casi GoAnywhere, Microsoft ha gestito un incidente operativo che impediva l’apertura di email cifrate OMEv2 in Outlook desktop classico, restituendo messaggi come “Configuring your computer for Information Rights Management”. La causa tecnica è correlata a validazione di claim MFA cross-tenant e a impostazioni Conditional Access che bloccano la corretta negoziazione IRM tra tenant differenti. Microsoft ha fornito workaround basati su modifiche alle impostazioni Inbound access in Microsoft Entra: abilitare il trust MFA cross-tenant o escludere gli utenti esterni da alcune policy Conditional Access ripristina la possibilità di aprire le email cifrate. Questi fix temporanei risolvono la sintomatologia ma introducono implicazioni di sicurezza che richiedono valutazione organizzativa: l’abilitazione del trust MFA può ridurre barriere di sicurezza se non coordinata con policy di hardening.

Implicazioni dell’update KB5066198 su Windows 10 22H2 e fine supporto

Microsoft ha distribuito l’update preview KB5066198 che porta le macchine Windows 10 22H2 alla build 19045.6396, con correzioni su connettività SMBv1, Enrollment Status Page in Autopilot e bug che impattavano installazioni MSI e streaming NDI. L’update risolve regressioni dovute a precedenti aggiornamenti e rappresenta un ultimo ciclo di fixes prima della fine ufficiale del supporto prevista il 14 ottobre 2025. Dopo tale data, senza ESU (Extended Security Updates) attivate, i sistemi non riceveranno patch critiche. Le opzioni ESU prevedono costi per device variabili (indicati come 56 euro per device enterprise e 28 euro per utenti home in alcuni scenari); le organizzazioni devono pianificare migrazioni verso Windows 11 o soluzioni cloud come Windows 365 per evitare esposizione prolungata.

Raccomandazioni tecniche per difesa e recovery

Di fronte a catene complesse come quella di CVE-2025-10035 la strategia difensiva deve combinare patch management rapido, segmentazione di rete e monitoraggio proattivo. Applicare le release fornite da Fortra e Microsoft rappresenta la priorità operativa, ma le azioni complementari includono l’adozione di WAF e filtri per bloccare richieste anomale verso endpoint di licensing, la verifica della presenza di account e servizi non autorizzati, la ricerca di movimenti laterali e l’analisi degli artefatti di persistence. Suggerire una allowlist delle classi serializzate e l’uso di librerie di deserializzazione sicura in applicazioni Java riduce il rischio futuro. Per Outlook e servizi Microsoft, è essenziale coordinare con i partner la modifica temporanea delle policy Entra e testare soluzioni alternative che non compromettano la postura MFA complessiva. Dal punto di vista tecnico l’incidente mette in evidenza come una singola catena logica — bypass accesso, deserializzazione non trusted e verifica firma con chiave compromessa — possa elevare rapidamente il rischio a livello di rete e consentire attività di ransomware o furto dati. La correzione efficace richiede non solo la patch del software ma la ristrutturazione delle pratiche di gestione chiavi, logging esteso e controlli di integrità post-deployment. Le organizzazioni devono considerare l’introduzione di monitoraggio comportamentale per processi server-side e workflow automatizzati per la ricerca retroattiva di IOC, oltre a test di integrità delle chiavi e rotazione preventiva. Solo una combinazione di patch tempestive, hardening di runtime e controllo degli accessi ridurrà la probabilità di ripetizione di exploitation analoghe.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.