La cybersecurity globale affronta un periodo critico con tre sviluppi paralleli che mettono in allarme aziende e istituzioni: il ritorno di Akira ransomware con attacchi contro SonicWall VPN protette da MFA, l’indagine della Commissione Europea su SAP per presunte pratiche anti-competitive legate al supporto ERP e la diffusione di Oyster malware attraverso installer falsi di Microsoft Teams veicolati da campagne di malvertising. Questi episodi mostrano come vulnerabilità tecniche, politiche industriali e strategie criminali convergano nel creare rischi estesi per imprese e cittadini.

Akira ransomware bypassa MFA su SonicWall

Gli operatori di Akira ransomware hanno perfezionato le proprie tecniche per sfruttare vulnerabilità già note nei dispositivi SonicWall SSL VPN, in particolare legate al CVE-2024-40766, che permetteva un controllo accessi improprio. Nonostante la patch rilasciata nell’agosto 2024, gli attaccanti hanno continuato a colpire sfruttando credenziali rubate e semi OTP, riuscendo così a bypassare sistemi MFA teoricamente sicuri. Le indagini di Arctic Wolf hanno confermato che gli attacchi si basano su un abuso delle sfide OTP durante il login, che consente di autenticarsi anche su dispositivi già aggiornati. Una volta ottenuto l’accesso, gli attori di Akira impiegano strumenti come Impacket per sessioni SMB, RDP per logins, e utility avanzate come BloodHound per la mappatura dei domini Active Directory. Le credenziali vengono esfiltrate tramite script PowerShell personalizzati, con un focus particolare sui server di backup Veeam, elemento che complica le operazioni di ripristino. Le campagne includono anche tattiche BYOVD (Bring Your Own Vulnerable Driver), che sfruttano driver legittimi ma vulnerabili, come rwdrv.sys o Churchill_driver.sys, per disabilitare le protezioni degli endpoint. Le raccomandazioni di SonicWall includono reset immediato delle credenziali, applicazione delle patch più recenti e monitoraggio dei log di autenticazione anomali. La rapidità dell’attacco – meno di cinque minuti dal primo accesso – evidenzia il livello di rischio per organizzazioni che ancora non hanno implementato sistemi di detection avanzata.

UE indaga SAP per pratiche anti-competitive

Parallelamente, la Commissione Europea ha avviato una inchiesta antitrust contro SAP, il colosso tedesco che domina il mercato ERP on-premise e cloud. Le accuse riguardano pratiche considerate restrittive della concorrenza, come l’obbligo per i clienti di acquistare pacchetti di supporto uniformi, l’impossibilità di combinare servizi SAP con provider terzi e l’imposizione di fee retroattive in caso di “reinstatement” dei contratti di manutenzione. Secondo Bruxelles, tali condizioni configurerebbero delle unfair trading conditions, limitando la libertà dei clienti e imponendo costi aggiuntivi non giustificati. Con oltre 109.000 dipendenti e un fatturato di 34,18 miliardi di euro nel 2024, SAP esercita una posizione dominante nel mercato europeo, ed eventuali sanzioni potrebbero aprire nuove opportunità per i provider indipendenti di servizi ERP. SAP, dal canto suo, ha dichiarato che le proprie pratiche rispettano gli standard industriali e che la compagnia sta collaborando con le autorità per una rapida risoluzione, minimizzando i possibili impatti finanziari. Tuttavia, l’inchiesta rappresenta un segnale forte da parte della Commissione sulla necessità di garantire mercati più aperti e competitivi, soprattutto in settori strategici come la gestione dei sistemi informativi aziendali.

Campagna malvertising diffonde Oyster via Teams falsi

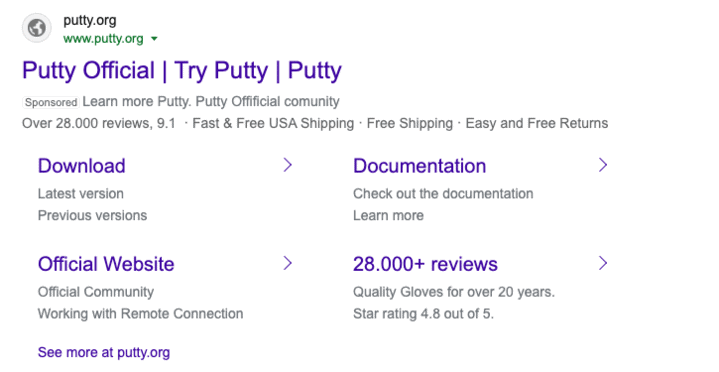

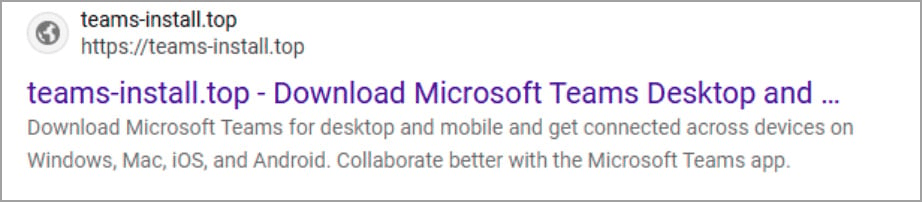

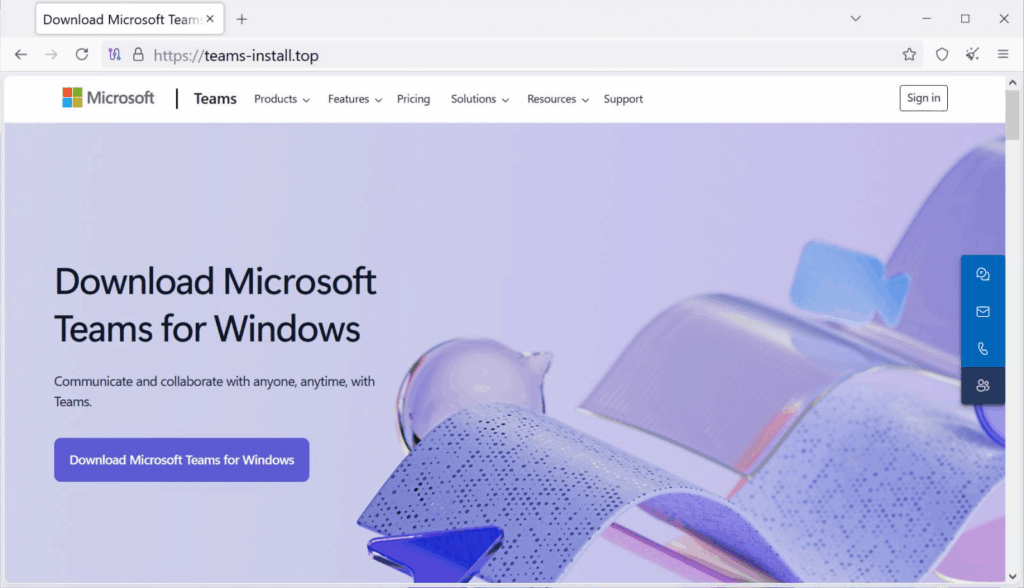

La terza minaccia riguarda la diffusione del malware Oyster, anche conosciuto come Broomstick, tramite una sofisticata campagna di malvertising che sfrutta falsi installer di Microsoft Teams. I ricercatori di Blackpoint SOC hanno rilevato che i cybercriminali hanno creato domini fraudolenti, come teams-install.top, ottimizzati tramite SEO poisoning per apparire tra i primi risultati nei motori di ricerca.

Gli utenti che scaricano il file MSTeamsSetup.exe da queste fonti vengono infettati con una DLL malevola (CaptureService.dll) che si installa nella cartella %APPDATA%\Roaming e persiste tramite task schedulati ogni 11 minuti, resistendo ai riavvii. Il malware garantisce agli attaccanti un accesso remoto completo, consentendo l’esecuzione di comandi, il trasferimento di file e l’eventuale distribuzione di payload aggiuntivi come il ransomware Rhysida.

La pericolosità della campagna risiede nella sua capacità di sfruttare la fiducia degli utenti verso brand legittimi, replicando non solo il nome dei file originali, ma anche certificati di firma apparentemente affidabili. Le raccomandazioni includono l’evitare di scaricare software da annunci sponsorizzati, preferendo sempre i domini ufficiali e verificati.

Le aziende, in risposta, stanno rafforzando l’uso di soluzioni EDR (Endpoint Detection and Response) e campagne di awareness interna per mitigare il rischio derivante da questi attacchi, che mirano soprattutto agli amministratori IT e agli ambienti corporate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.