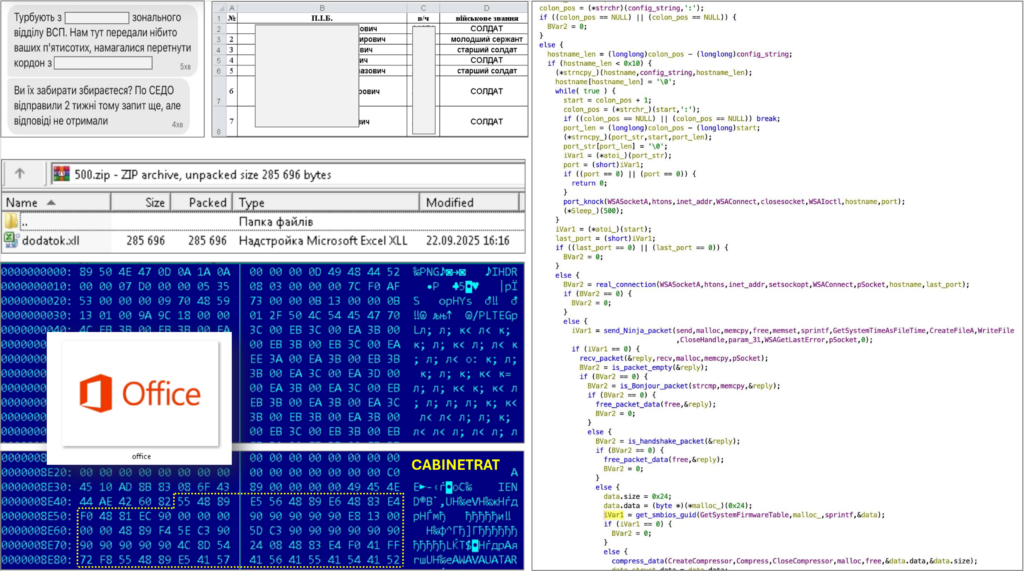

Nuove vulnerabilità di sicurezza emergono dagli attacchi informatici contro l’Ucraina, con la scoperta da parte di CERT-UA del backdoor CABINETRAT, impiegato dal cluster UAC-0245. Gli aggressori distribuiscono file XLL camuffati da documenti Excel all’interno di archivi ZIP condivisi tramite Signal, sfruttando il contesto di detenzioni al confine per indurre le vittime ad aprire i file. Una volta eseguiti, gli add-in installano componenti persistenti e rilasciano uno shellcode nascosto in un’immagine PNG, che si rivela essere il backdoor CABINETRAT. Il malware, scritto in linguaggio C, è in grado di eseguire ricognizione completa sul sistema, elencare programmi installati, catturare screenshot, manipolare file e directory, oltre a stabilire comunicazioni TCP con server remoti. La campagna, osservata a settembre 2025, segna un’evoluzione delle tecniche di spionaggio contro entità governative e difensive ucraine, combinando malware personalizzato, tattiche di evasione avanzata e social engineering.

La backdoor CABINETRAT nei dettagli

Il file XLL malevolo, una volta eseguito, crea vari elementi sul sistema vittima: un EXE nella cartella Startup per garantire l’avvio automatico, un file XLL denominato BasicExcelMath.xll posizionato nella directory AppData, e un’immagine Office.png che nasconde shellcode cifrato. Modifiche al Registro di Windows assicurano ulteriore persistenza. Excel viene avviato in modalità nascosta con il parametro /e, caricando l’add-in malevolo senza destare sospetti. Questo decodifica l’immagine PNG ed estrae lo shellcode, avviando così CABINETRAT. Una volta attivo, il backdoor può raccogliere dati sensibili, eseguire comandi arbitrari, gestire upload e download di file ed eliminare tracce su richiesta degli operatori.

Metodo di consegna via Signal e ZIP

Il cluster UAC-0245 sfrutta Signal per distribuire archivi ZIP contenenti i file malevoli. La scelta dell’app di messaggistica cifrata consente di sfruttare un canale di comunicazione considerato affidabile e meno monitorato. I documenti fasulli, presentati come file relativi a “detenzioni confinarie”, convincono le vittime a interagire, avviando la catena d’infezione. Il processo porta alla creazione di componenti persistenti, con Excel che in background carica l’XLL per estrarre il backdoor nascosto nel PNG. Questo schema aumenta l’efficacia dell’attacco, sfruttando la fiducia negli allegati Excel e mascherando il malware all’interno di un file immagine apparentemente innocuo.

Funzionalità anti-analisi di CABINETRAT

CABINETRAT integra robuste tecniche di evasione per ostacolare le analisi forensi. Prima di attivarsi, il malware verifica la configurazione hardware, richiedendo almeno due core CPU e 3 GB di RAM, parametri che spesso mancano negli ambienti di sandbox. Inoltre, controlla la presenza di VMware, VirtualBox, Xen, QEMU, Parallels e Hyper-V, interrompendo l’esecuzione se rileva indizi di virtualizzazione o emulazione. Queste verifiche complicano le indagini, costringendo i ricercatori a riprodurre ambienti realistici per osservare il comportamento completo. Una volta superati i controlli, CABINETRAT mantiene un basso profilo, comunicando con i server C2 tramite connessioni TCP silenziose e conducendo operazioni di spionaggio in background.

Attribuzione e contesto delle campagne

CERT-UA attribuisce con alta probabilità gli attacchi al cluster UAC-0245, noto per campagne mirate contro infrastrutture ucraine sensibili. L’uso di temi legati alla sicurezza dei confini e l’impiego di Signal come vettore di consegna rientrano nei pattern di spionaggio persistente già osservati nel contesto regionale. L’infrastruttura malevola e le capacità tecniche confermano la natura nation-state dell’operazione, con un chiaro allineamento a obiettivi di intelligence strategica. La combinazione di add-in Excel, shellcode nascosto in PNG e persistenza multilivello mostra un adattamento tattico e una crescente sofisticazione.

Impatto su settori ucraini critici

Gli attacchi con CABINETRAT hanno colpito soprattutto enti governativi e difensivi, esponendo dati riservati e flussi informativi sensibili. Le capacità del malware consentono agli aggressori di mappare i sistemi, individuare software installati per sfruttare eventuali vulnerabilità, raccogliere documenti riservati e monitorare le attività degli utenti. Le possibili conseguenze includono furti di informazioni strategiche, compromissione di operazioni militari e intelligence, e preparazione di ulteriori attacchi mirati. L’uso di canali legittimi come Signal e la capacità di occultarsi in file comuni come PNG ed Excel aumentano la difficoltà di difesa e detection.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.