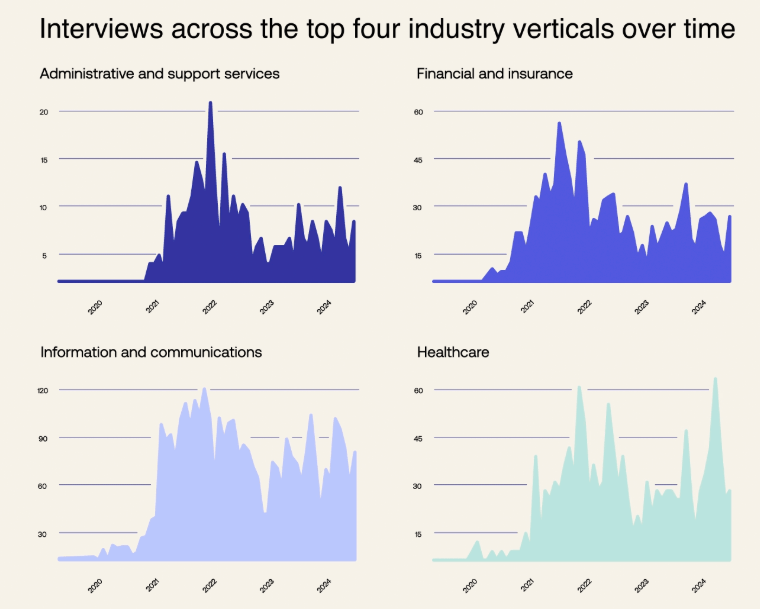

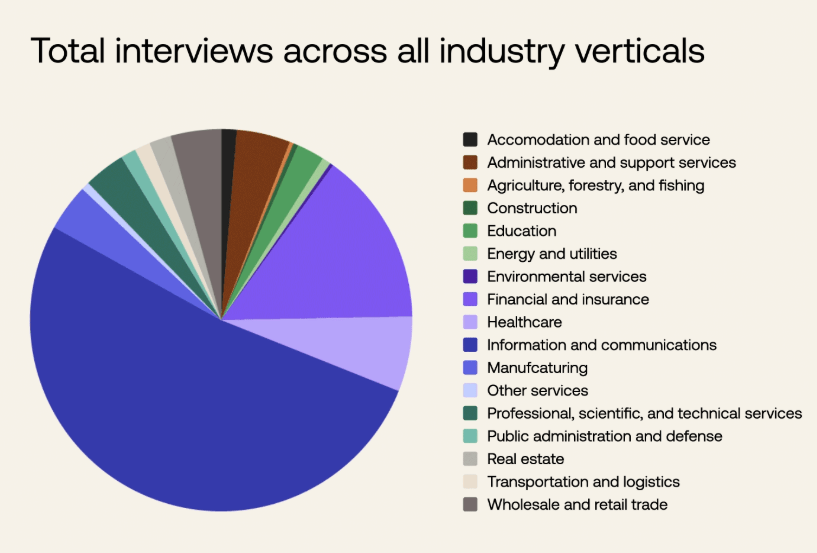

I lavoratori IT nordcoreani stanno ampliando il raggio delle loro infiltrazioni ben oltre l’industria tecnologica, secondo una ricerca di Okta Threat Intelligence. Dal 2021 a metà 2025, i ricercatori hanno tracciato oltre 130 identità riconducibili a Pyongyang, collegate a più di 6.500 interviste di lavoro in oltre 5.000 aziende. Quasi la metà delle organizzazioni colpite appartiene a settori ad alta sensibilità come finanza, sanità, amministrazione pubblica e servizi professionali, evidenziando come la minaccia non sia più confinata a software house o startup tech, ma riguardi infrastrutture critiche e comparti con accesso a dati di grande valore. La finalità primaria resta il guadagno finanziario tramite stipendi aziendali percepiti sotto falsa identità, ma sempre più spesso emergono casi che evolvono in furti di dati sensibili, tentativi di estorsione e campagne ransomware, con implicazioni geopolitiche e di sicurezza internazionale.

Espansione delle infiltrazioni oltre IT

Secondo Okta, il 48 percento delle aziende colpite non appartiene al settore tecnologico, con un focus crescente su comparti come banche, assicurazioni, sanità e amministrazioni locali. Il 73 percento degli obiettivi rimane negli Stati Uniti, ma il restante 27 percento si distribuisce a livello globale, con un numero crescente di casi registrati anche in Europa.

Dal 2023, le interviste fraudolente hanno registrato una crescita marcata soprattutto in organizzazioni legate all’intelligenza artificiale. Nel solo 2025, Okta ha rilevato almeno 50 casi in aziende che sviluppano modelli AI o che hanno integrato soluzioni di machine learning nei propri prodotti. Questo trend riflette la centralità dell’AI nel mercato globale e l’interesse della Corea del Nord per dati e algoritmi proprietari che possono avere applicazioni militari ed economiche.

Anche il settore sanitario è diventato un obiettivo privilegiato: 85 interviste documentate nel 2025 hanno riguardato ruoli come sviluppo di app mobili per la gestione dei pazienti, piattaforme di record elettronici e sistemi di customer service. L’accesso a queste infrastrutture apre la porta a dati sanitari personali e flussi clinici, rendendo la minaccia particolarmente critica.

Ruolo di Okta nella rilevazione minacce

Okta, in qualità di provider di gestione identità e accessi, ha potuto tracciare queste attività grazie a una combinazione di indicatori tecnici, pattern comportamentali e segnalazioni dirette dai datori di lavoro. La società evita di divulgare dettagli metodologici per non allertare gli attori malevoli, ma sottolinea come il campione analizzato rappresenti solo una frazione della scala reale delle infiltrazioni.

La ricerca evidenzia inoltre come le tattiche nordcoreane evolvano costantemente. Inizialmente mirate a ruoli di sviluppo software remoto, le infiltrazioni si sono estese a posizioni di back-office, come payroll e contabilità, aumentando così le possibilità di accesso a flussi finanziari interni e stipendi aziendali.

Impatto su sanità e finanza

Il settore sanitario appare tra i più vulnerabili. Oltre agli stipendi fraudolenti, le infiltrazioni possono condurre a estorsioni su larga scala, con ospedali e aziende med-tech che rischiano fughe di dati clinici e interruzioni operative. In un contesto già segnato da attacchi ransomware, l’accesso diretto a piattaforme sanitarie digitali rende il settore un bersaglio ad alto valore. La finanza resta un obiettivo primario, con banche, assicurazioni, fintech e operatori di criptovalute presi di mira per ruoli sia tecnici sia amministrativi. Qui le infiltrazioni si traducono in furti di risorse economiche, appropriazione indebita di stipendi e accesso a informazioni riservate che possono favorire ulteriori schemi di frode o riciclaggio.

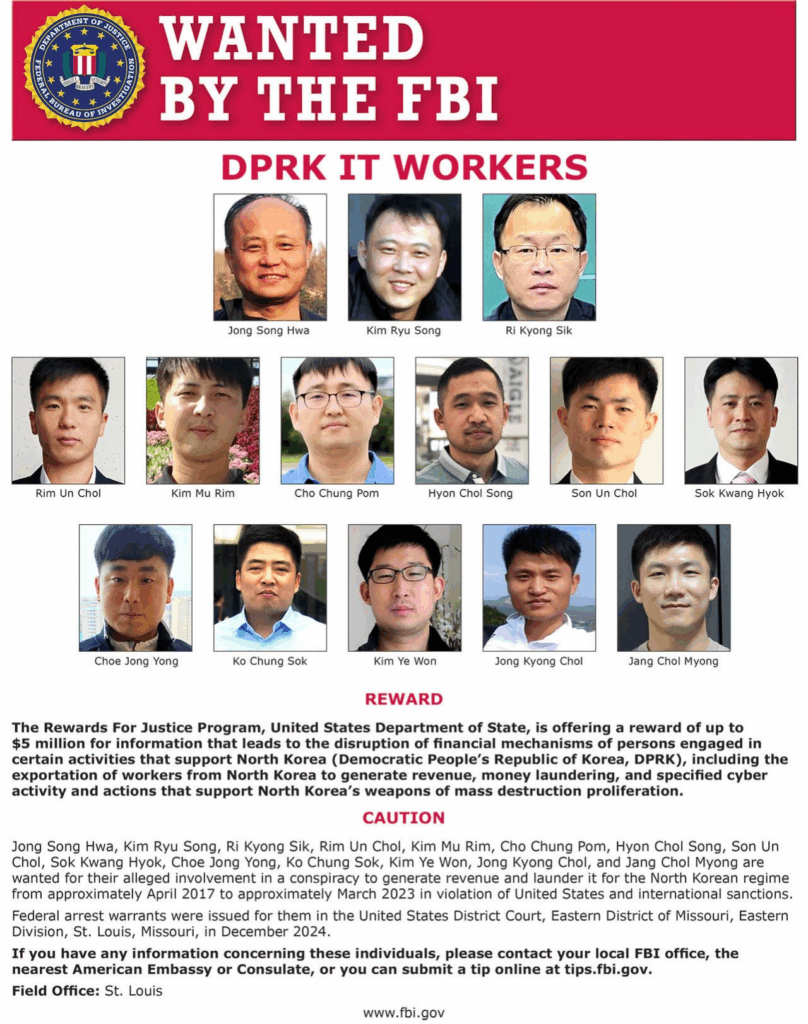

Allarmi da autorità e esperti

Le autorità internazionali hanno elevato il livello di allerta. L’FBI e Mandiant di Google hanno emesso avvisi specifici, evidenziando come quasi ogni CISO di una Fortune 500 si sia già imbattuto in lavoratori IT nordcoreani infiltrati. Charles Carmakal, CTO di Mandiant Consulting, ha definito il fenomeno “diffuso e sottovalutato”, segnalando la necessità di controlli più stringenti nelle assunzioni remote. Okta, in linea con queste avvertenze, consiglia di adottare verifiche approfondite delle identità digitali, controlli comportamentali e protocolli di monitoraggio degli accessi. La crescente internazionalizzazione della truffa richiede inoltre cooperazione tra aziende e autorità di più paesi, per individuare schemi coordinati e bloccare i flussi di denaro destinati al regime di Pyongyang. Il fenomeno dei lavoratori IT nordcoreani dimostra come le campagne di infiltrazione statale si stiano evolvendo verso approcci ibridi, dove la frode economica convive con la raccolta di dati sensibili e la preparazione di possibili attacchi cyber. Con la rapida crescita del lavoro remoto e l’espansione dei settori AI, sanità e finanza, la sfida per le aziende globali sarà quella di rafforzare le difese interne e impedire che identità fittizie possano tradursi in punti di accesso pericolosi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.