Il panorama delle minacce informatiche si arricchisce di un nuovo attore statale: Phantom Taurus, un gruppo APT cinese recentemente documentato da ricercatori di sicurezza. Attivo negli ultimi due anni e mezzo, il collettivo ha condotto operazioni di spionaggio mirate contro governi, telecomunicazioni e infrastrutture diplomatiche in Africa, Medio Oriente e Asia. Le sue attività, allineate agli interessi strategici della Repubblica Popolare Cinese, puntano a raccogliere intelligence sensibile attraverso tecniche avanzate di intrusione, persistenza e adattabilità. Gli esperti sottolineano come Phantom Taurus rappresenti un’evoluzione nelle campagne di spionaggio cinese, distinguendosi per l’uso di tool personalizzati, metodologie operative stealth e un focus sempre più mirato all’estrazione di dati critici da database governativi e militari.

Evoluzione di Phantom Taurus come attore di minaccia

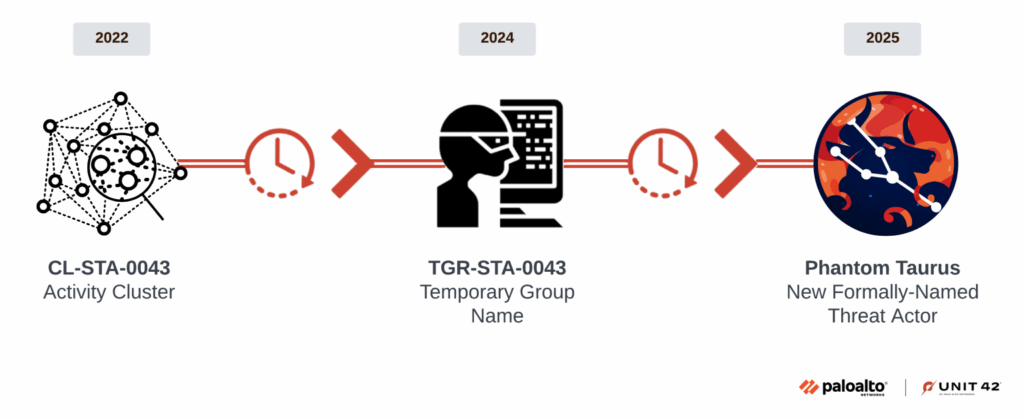

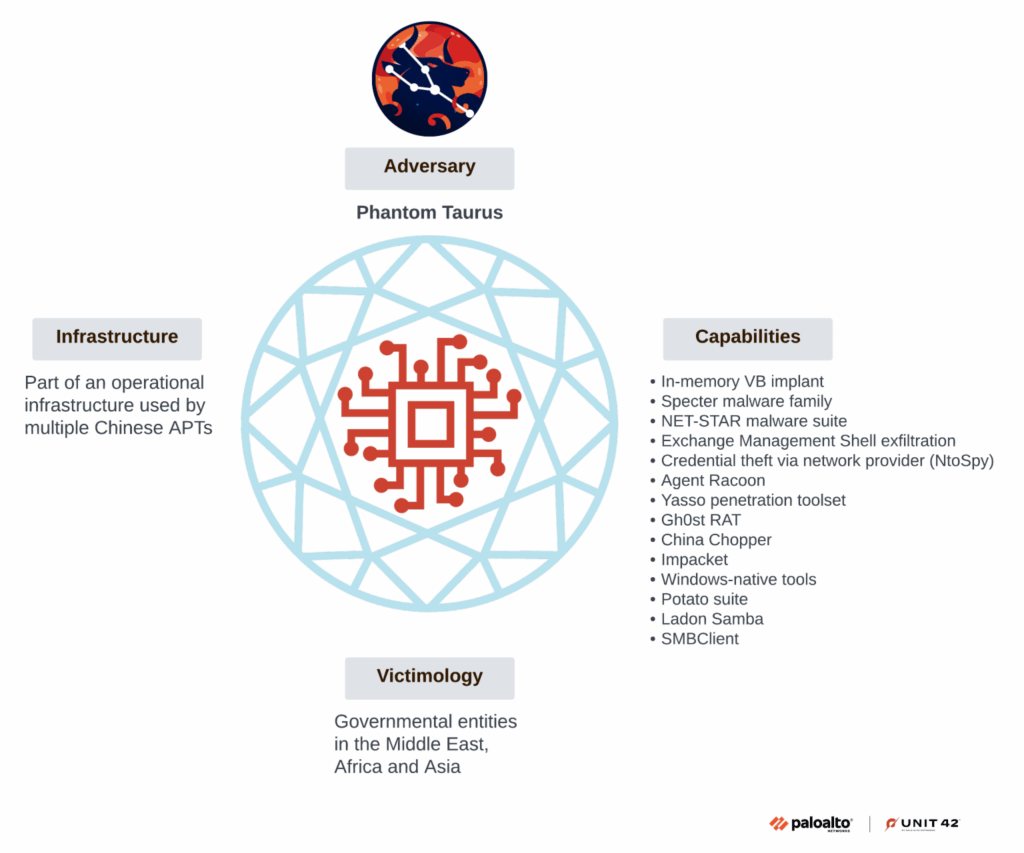

Inizialmente tracciato come cluster CL-STA-0043 e successivamente promosso a TGR-STA-0043 durante l’operazione Diplomatic Specter del maggio 2024, Phantom Taurus è stato identificato come entità autonoma a seguito di osservazioni sostenute e di un’analisi basata sul modello Diamond. La sua victimologia si concentra su ministeri degli esteri, ambasciate, fornitori di telecomunicazioni e organismi militari, con un focus particolare su comunicazioni diplomatiche, affari di difesa e documenti strategici legati a paesi come Afghanistan e Pakistan. L’infrastruttura mostra punti di contatto con altri gruppi cinesi come Iron Taurus e Stately Taurus, pur mantenendo componenti uniche che rivelano un livello elevato di compartimentalizzazione.

Le TTP (tattiche, tecniche e procedure) adottate mostrano una rapida adattabilità: dagli attacchi inizialmente centrati sull’esfiltrazione di email, Phantom Taurus ha progressivamente spostato l’attenzione verso i database SQL, impiegando script come mssq.bat per connettersi ai server, eseguire query dinamiche ed esportare risultati in CSV per successive operazioni di esfiltrazione.

La suite malware NET-STAR

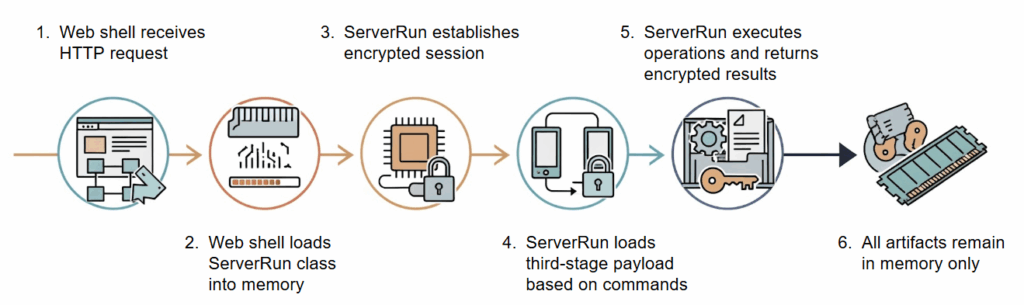

Il gruppo ha introdotto una suite custom in .NET denominata NET-STAR, osservata in uso contro server web IIS compromessi. La famiglia comprende tre backdoor principali:

- IIServerCore, una backdoor modulare fileless che opera interamente in memoria, avviata tramite web shell ASPX come OutlookEN.aspx.

- AssemblyExecuter V1, capace di caricare ed eseguire payload .NET in memoria.

- AssemblyExecuter V2, evoluzione che integra bypass AMSI ed ETW, aumentando la resilienza contro i sistemi di rilevamento e le analisi dinamiche.

Questi strumenti consentono esecuzione di comandi remoti, gestione file, keylogging, screenshot e attività di persistenza, con un livello di stealth e modularità paragonabile ai più sofisticati malware statali. L’uso di NET-STAR ha permesso a Phantom Taurus di mantenere accessi a lungo termine su server compromessi, evitando sistemi di difesa tradizionali.

Tecniche e procedure operative

Le campagne di Phantom Taurus si sviluppano secondo catene di infezione articolate. L’initial access avviene spesso tramite spear-phishing o l’exploit di vulnerabilità web, seguito dal caricamento di web shell come China Chopper. Da qui, i tool come NET-STAR garantiscono la persistenza, mentre strumenti open-source come Impacket vengono sfruttati per movimento laterale e dumping di credenziali.

Un ruolo centrale è giocato da Ntospy, keylogger utilizzato per catturare input sensibili, e dalla famiglia Specter, che fornisce ulteriori backdoor complementari. Una volta ottenuto l’accesso ai sistemi, il gruppo esegue query su database governativi e militari, mirate a estrarre dati classificati su eventi geopolitici, negoziati diplomatici e operazioni regionali. Le TTP di Phantom Taurus sono state mappate al framework MITRE ATT&CK, coprendo l’intero spettro di azioni: dalla ricognizione iniziale (TA0001) fino all’esfiltrazione (TA0010) e al comando e controllo (TA0011) tramite canali HTTP camuffati da traffico legittimo.

Campagne e indicatori di compromissione

Le operazioni del gruppo sono spesso sincronizzate con eventi geopolitici internazionali, come summit o crisi regionali. Attacchi contro ambasciate hanno mirato a intercettare cablogrammi diplomatici, mentre intrusioni nelle telecomunicazioni hanno permesso l’accesso a metadati e conversazioni sensibili. Gli indicatori di compromissione includono hash di file come OutlookEN.aspx, varianti di ServerCore.dll e domini C2 registrati con schemi riconducibili a infrastrutture cinesi. Ricercatori hanno inoltre osservato un uso intensivo di script WMI per l’esecuzione remota e la raccolta sistematica di dati da server SQL governativi.

Attribuzione e modello Diamond

L’analisi di Unit 42 attribuisce con alta probabilità Phantom Taurus alla Repubblica Popolare Cinese, basandosi sul modello Diamond, che incrocia avversario, infrastruttura, vittime e capacità. L’infrastruttura si appoggia a provider cinesi, la vittimologia riflette priorità geopolitiche di Pechino e le capacità includono tool custom avanzati accanto a strumenti comuni già noti in altre campagne APT cinesi. Il nome Phantom Taurus evoca la natura furtiva del gruppo e il suo allineamento con gli interessi della Cina, distinguendolo per capacità di persistenza, adattabilità e focus su obiettivi diplomatici di alto valore.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.