Il malware SORVEPOTEL inaugura una pericolosa fase per la sicurezza informatica, sfruttando WhatsApp Web come vettore di diffusione. La campagna, individuata da Trend Research a settembre 2025, prende di mira soprattutto utenti e organizzazioni in Brasile, dove sono stati rilevati 457 casi su 477 totali. A differenza dei classici stealer o ransomware, SORVEPOTEL privilegia la propagazione automatica rispetto al furto dati, causando disservizi e blocchi operativi su larga scala.

Caratteristiche tecniche del malware SORVEPOTEL

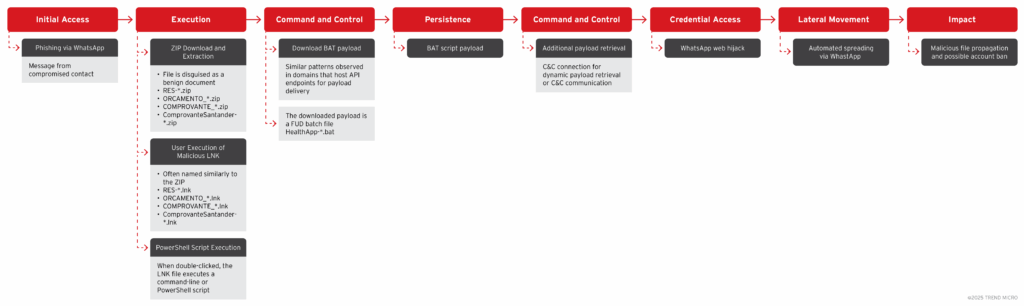

La catena d’infezione parte da un allegato ZIP inviato via WhatsApp contenente un file LNK camuffato. Una volta eseguito, questo attiva comandi PowerShell codificati in Base64, che scaricano e avviano in memoria ulteriori componenti da server C2, senza lasciare tracce evidenti su disco. Il malware assicura persistenza copiandosi nella cartella Startup, creando così una minaccia resistente anche ai riavvii.

Uno degli aspetti più insidiosi è la capacità di rilevare sessioni WhatsApp Web aperte: sfruttando la fiducia insita nei messaggi provenienti da contatti conosciuti, il malware invia automaticamente il medesimo ZIP a tutti i contatti e ai gruppi della vittima, innescando un ciclo di spam virale. Questo comportamento porta spesso al ban dell’account WhatsApp per attività sospette, amplificando il danno operativo.

Meccanismi di propagazione e automazione

SORVEPOTEL rappresenta un’evoluzione rispetto ai worm precedenti: sfrutta automazione completa per infettare nuove vittime senza bisogno di interazione umana. Gli allegati, percepiti come legittimi perché provenienti da amici o colleghi, vengono aperti con maggiore facilità. Il risultato è una diffusione esponenziale che colpisce in particolare le organizzazioni brasiliane nei settori governativo, servizi pubblici, manifattura, tecnologia, educazione e costruzioni, generando downtime, interruzioni di comunicazioni interne e perdita di produttività.

Tecniche di evasione e persistenza

Il malware si distingue per l’uso intensivo di offuscamento Base64, che rende complessa l’analisi statica. L’esecuzione esclusivamente in memoria elude molti antivirus tradizionali, mentre l’uso di Invoke-Expression con parametri codificati ostacola i rilevamenti comportamentali. L’invio automatico via WhatsApp Web riduce la necessità di input manuali, mascherando l’attività sotto l’apparenza di messaggi legittimi.

Impatto su utenti e organizzazioni

Gli effetti più immediati non riguardano il furto di dati, ma il disrupt operativo: account WhatsApp sospesi, comunicazioni aziendali bloccate, flussi di lavoro interrotti. L’ampia diffusione nei settori pubblici e governativi del Brasile solleva preoccupazioni su possibili futuri payload più pericolosi, come moduli di data stealing o ransomware integrati su versioni evolute della minaccia.

Raccomandazioni di difesa

Per mitigare i rischi, gli esperti raccomandano:

- rafforzare le difese phishing con filtri avanzati,

- disabilitare l’esecuzione automatica di file LNK,

- monitorare le sessioni WhatsApp Web per attività anomale,

- applicare policy least-privilege per limitare i danni,

- rafforzare la formazione degli utenti, punto debole sfruttato dagli attaccanti.

Trend Micro segnala che le aziende dovrebbero implementare soluzioni endpoint aggiornate e monitorare con attenzione il traffico verso server C2, per identificare precocemente varianti in evoluzione.

Evoluzione futura e rischi emergenti

SORVEPOTEL si colloca in una tendenza più ampia di minacce che sfruttano piattaforme di messaggistica istantanea come canale privilegiato. A differenza dei precedenti worm Android che diffondevano link malevoli, questa variante Windows punta su allegati ZIP e shortcut LNK, aprendo scenari inediti. Se al momento la priorità è la replicazione massiva, le prossime varianti potrebbero includere moduli per l’esfiltrazione di credenziali bancarie o dati sensibili, in linea con le campagne malware brasiliane già osservate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.