Le minacce cyber e gli avvistamenti di droni hanno generato interruzioni significative in Europa, con effetti su aziende globali e infrastrutture critiche. Attacchi ransomware hanno preso di mira clienti Oracle E-Business Suite, mentre l’aeroporto di Monaco è stato costretto a sospendere le operazioni per la presenza di droni non identificati. In parallelo, Kodex Global ha subito un outage dovuto a un sofisticato attacco di social engineering contro AWS.

Tendenze malevole in Italia

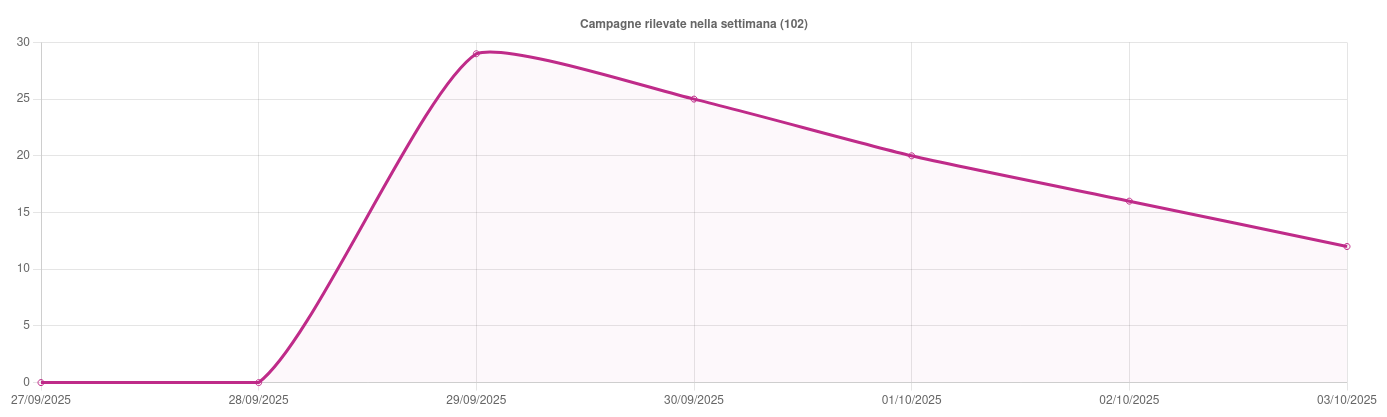

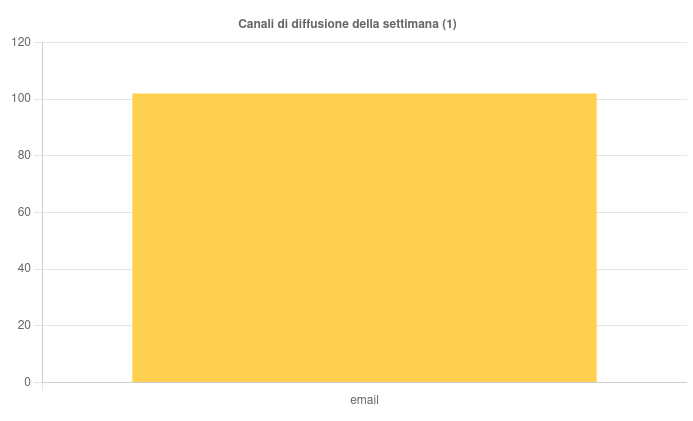

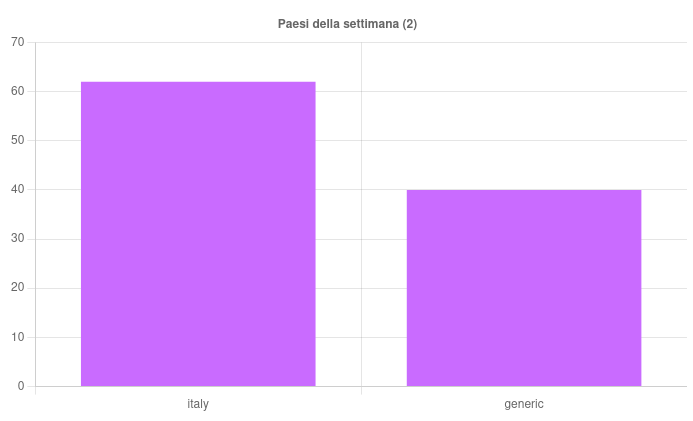

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 102 campagne malevole, di cui 62 con obiettivi italiani e 40 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1079 indicatori di compromissione (IoC) individuati. Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

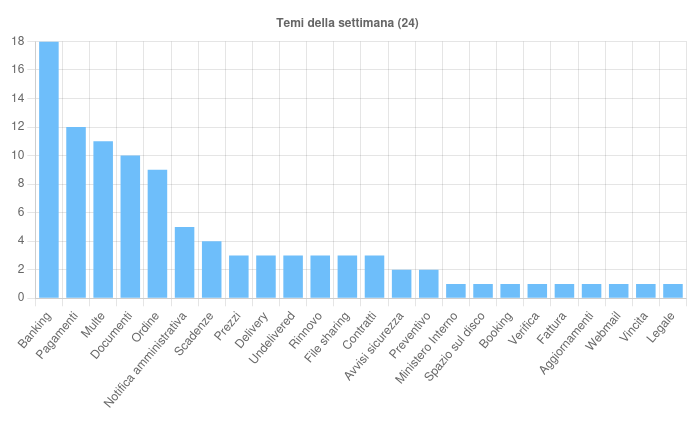

Sono 24 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Argomento sfruttato in 17 campagne di phishing, tutte italiane, ai danni di ING, Intesa Sanpaolo, Cassa Centrale Banca, Mooney e Unicredit. Il tema è stato anche utilizzato per una campagna italiana che veicola il malware Remcos e una generica volta alla distribuzione di Purecrypter.

- Pagamenti – Tema usato in sette campagne di phishing, sia italiane che generiche, ai danni di DHL, Spotify, iCloud, Docusign, Roundcube, Docusign e Agenzia delle Entrate. Inoltre, sono state rilevate quattro campagne finalizzate alla diffusione di malware fra cui AgentTesla, Guloader e Formbook.

- Multe – Tema sfruttato in 11 campagne italiane, tutte veicolate tramite email, che sfruttano il nome di PagoPA. Le campagne si presentano come presunte notifiche di sanzioni o avvisi di pagamento con l’obiettivo di carpire dalle vittime generalità e dati delle carte di pagamento elettroniche.

- Documenti – Argomento usato in cinque campagne di phishing generiche ai danni di DocuSign, Microsoft e Roundcube. Il tema è stato inoltre sfruttato per veicolare i malware Remcos, Formbook, PureLogs e XWorm.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha individuato alcune campagne di phishing che abusano di Weebly per realizzare finti form diretti al personale e agli studenti delle università italiane. In particolare l’attore malevolo ha preso di mira il Politecnico e l’Università degli Studi di Bari. Attraverso false comunicazione di sicurezza, che richiedono l’inserimento dei dati di login per evitare la sospensione all’account istituzionale, i criminali mirano ad impossessarsi delle credenziali di accesso alla mail di ateneo.

- È stata osservata, per la prima volta, una campagna di phishing che sfrutta il loghi del Sistema Tessera Sanitaria, nonché del Ministero dell’Interno e di CieID. I messaggi ingannevoli rimandano a una pagina che clona una ufficiale dall’Ente dove viene chiesto di risolvere un finto captcha che successivamente conduce all’inserimento di dati della carta di pagamento elettronica. Ulteriori dettagli e il download degli IoC sono disponibili nel post telegram dedicato.

- Analizzata dal CERT-AGID una campagna di malspam FormBook scritta in lingua inglese e veicolata in Italia attraverso email che fanno riferimento a presunti documenti condivisi. Il link presente nella comunicazione rimanda al download di un archivio ZIP contenente file che eseguono script malevoli. Gli attaccanti usano tecniche sofisticate, tra cui codice JavaScript altamente offuscato e steganografia (per nascondere un eseguibile codificato in BASE64 all’interno di un’immagine) al fine di eludere i controlli di sicurezza. Il download degli Indicatori di Compromissione è disponibile nel post Telegram.

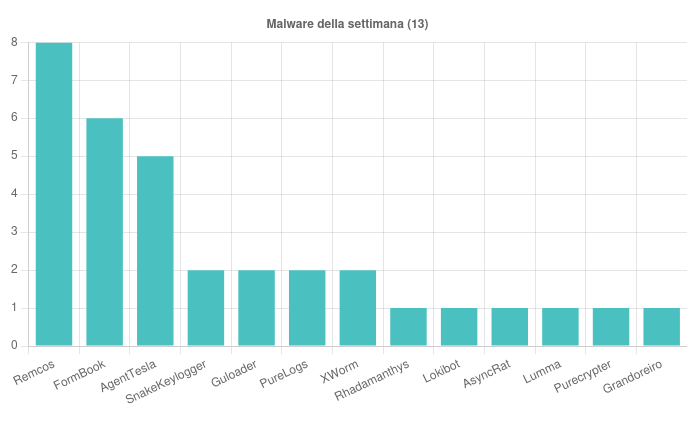

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

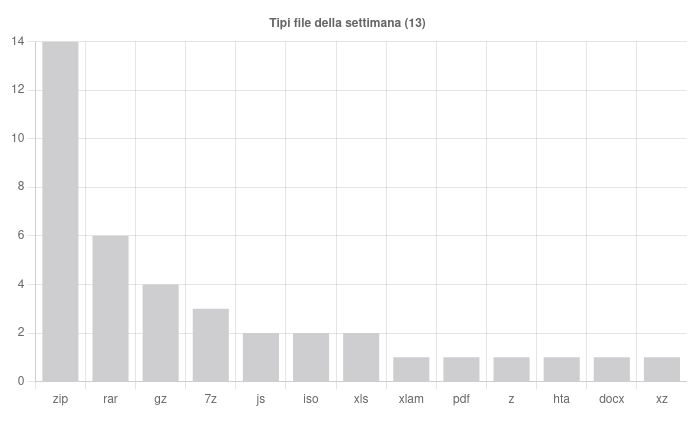

- Remcos – Scoperte tre campagne italiane a tema “Banking”, “Ordine” e “Documenti” e cinque campagne generiche a tema “Prezzi” , “Documenti”, “Notifica amministrativa” e “Contratti” veicolate tramite email con allegati 7Z, RAR, GZ e XLS.

- FormBook – Rilevate due campagne italiane a tema “Preventivo” e “Documenti” e cinque campagne generiche “Prezzi”, “Documenti”, “Pagamenti” e “Ordine” diffuse tramite email con allegati ZIP, RAR, DOCX e link a ZIP contente JS malevolo.

- AgentTesla – Individuate due campagne italiane ad argomento “Pagamenti” e “Ordine” e tre campagne generiche “Ordine”, “Delivery” e “Pagamenti” veicolate per mezzo di allegati ZIP, RAR, GZ e Z.

- PureLogs – Rilevate due campagne italiane a tema “Documenti” e “Ordine” distribuite con allegati ZIP e XLS.

- XWorm – Rilevate due campagne generiche “Documenti” e “Contratti” diffuse attraverso email con allegati ZIP.

- Lokibot – Scoperta una campagna italiana “Ordine” veicolata tramite allegato ZIP.

- Rhadamanthys – Individuata una campagna italiana a tema “Booking” diffusa tramite file PDF contenente link a script JS malevolo.

- ClickFix – Individuate diverse campagne, sia italiane che generiche, che tramite finti captcha hanno veicolato malware di varia natura.

- Individuate infine diverse campagne generiche Guloader, LummaStealer, Purecrypter, SnakeKeylogger, Grandoreiro, AsyncRat distribuiti tramite archivi compressi ZIP e RAR allegati.

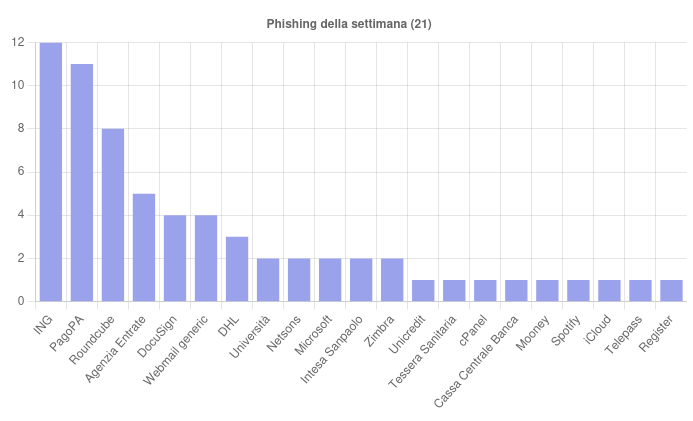

Phishing della settimana

Sono 21 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING, Roundcube e Agenzia delle Entrate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche

Avvistamenti droni chiudono Monaco Airport

La sera del 2 ottobre, l’aeroporto di Monaco ha dovuto chiudere completamente lo spazio aereo per avvistamenti di droni sopra le piste. L’ordine di sospensione è arrivato alle 22:18, causando il blocco di 17 partenze e la deviazione di 15 voli in arrivo. Oltre 3.000 passeggeri sono rimasti bloccati in terminal sovraffollati, mentre lo staff ha distribuito letti da campo, snack e bevande. La polizia federale è intervenuta con sistemi anti-drone, ma i dispositivi erano già svaniti. L’incidente è avvenuto durante l’Oktoberfest, aggravato da un contemporaneo allarme bomba che ha aumentato le tensioni. Episodi simili hanno colpito in passato aeroporti danesi e richiamano il caso di Gatwick 2018, quando presunti droni causarono caos pre-natalizio. Le autorità tedesche sottolineano che la minaccia dei droni in prossimità di aeroporti resta un rischio elevato, spingendo verso regolamentazioni più severe e l’adozione di tecnologie di rilevamento notturno più avanzate.

Clop ransomware estorce clienti Oracle EBS

Sul fronte cyber, criminali legati al gruppo Clop ransomware hanno avviato una campagna di estorsione contro le aziende che utilizzano Oracle E-Business Suite (EBS). Gli attaccanti hanno abusato di funzioni password-reset predefinite, ottenendo credenziali valide e bypassando i controlli di single sign-on. Con queste credenziali, i criminali hanno inviato email di estorsione a dirigenti senior, allegando screenshot di file finanziari e payroll come prova dell’avvenuta compromissione. Le richieste economiche hanno raggiunto cifre fino a 45,85 milioni di euro. Oracle ha confermato che le vulnerabilità sfruttate erano già state patchate nel Critical Patch Update di luglio 2025, escludendo qualsiasi breach diretto ai propri sistemi centrali. Tuttavia, migliaia di portali EBS esposti su internet restano vulnerabili per mancata applicazione delle patch. Halcyon e Mandiant raccomandano l’immediato aggiornamento dei sistemi e l’abilitazione del multi-factor authentication, spesso assente nelle configurazioni standard.

Outage Kodex per social engineering su AWS

Il primo ottobre, la piattaforma Kodex Global, utilizzata da oltre 15.000 agenzie governative e da grandi aziende come AT&T, Discord e Binance per la gestione delle richieste legali, è rimasta offline per circa quattro ore. L’incidente è stato causato da un sofisticato attacco di social engineering: i criminali hanno impersonato autorità legali inviando ad AWS un ordine fraudolento per il congelamento del dominio di Kodex. Questo ha reso inaccessibili sito web, portale e API, bloccando temporaneamente la gestione delle richieste dati. Nonostante l’outage, nessun dato cliente è stato compromesso e il tentativo di trasferimento del dominio è fallito. Kodex ha chiarito la natura dell’incidente su LinkedIn e ha annunciato misure aggiuntive di sicurezza. L’episodio mette in luce le vulnerabilità dei registrar di domini e la necessità di processi di verifica più stringenti contro impersonificazioni mirate.

Un’Europa sotto pressione tra cyber e minacce fisiche

Gli eventi degli ultimi giorni – dalla chiusura di Monaco Airport agli attacchi ransomware e agli outage da social engineering – mostrano come le infrastrutture europee si trovino sempre più esposte a minacce ibride, che uniscono dimensioni fisiche e digitali. La concomitanza di droni sospetti e attacchi ransomware mirati a sistemi aziendali critici evidenzia la fragilità operativa di settori come trasporti, finanza e telecomunicazioni. La necessità di difese multilivello, aggiornamenti software tempestivi e regolamentazioni tecnologiche più severe appare sempre più urgente per garantire resilienza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.