Ransomware, RaaS e grandi brand criminali come LockBit e Scattered Spider caratterizzano un terzo trimestre 2025 di discontinuità, segnato da un record di siti di leak dati attivi (81), da alleanze tra gang e dall’emersione di nuovi player che spingono verso l’estorsione puramente informativa. La fotografia OSINT mostra che Scattered Spider prepara un’evoluzione con ShinySp1d3r (primo RaaS anglofono del collettivo), mentre LockBit 5.0 rialza l’asticella, sdoganando target tradizionalmente esclusi dal patto non scritto del cybercrime e reclamando centralità dopo i colpi subiti nel 2024. Il baricentro operativo si allarga, con Qilin che guida per volume di elenchi e con cluster emergenti (Beast, The Gentlemen, Cephalus) che trascinano un +31% sulla sanità. La Thailandia registra un’impennata degli elenchi pari al 69%, spinta dall’operatore Devman2, mentre gli Stati Uniti restano il mercato dei payout più elevati. In questo contesto, la difesa efficace combina segmentazione, controllo degli accessi e automazione della risposta.

Panorama ransomware nel terzo trimestre 2025

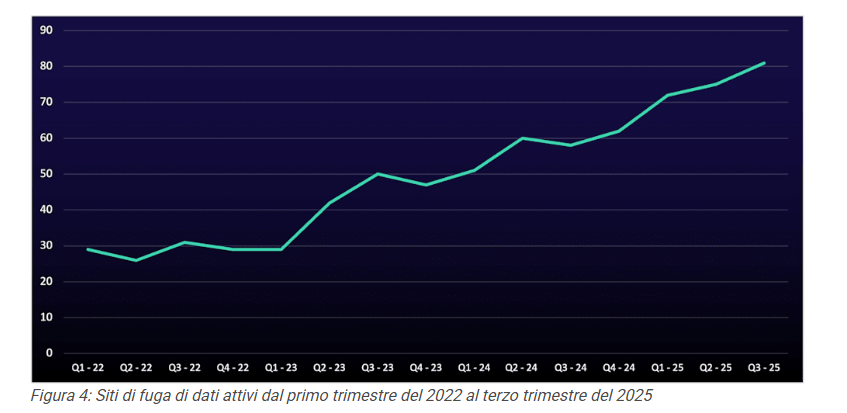

La metrica più eloquente è il record di 81 siti di leak attivi nel Q3 2025. Questa soglia suggerisce un ecosistema sempre meno gerarchico e sempre più federato, dove nuove vetrine di estorsione rimpiazzano rapidamente i domini dismessi e catturano il flusso degli affiliati in cerca di visibilità. L’assenza di un “cartello” unico stabilizza l’offerta del mercato criminale a una soglia elevata: i gruppi competono su branding, tempo di pubblicazione e capacità di cooptare Initial Access Broker, mentre le vittime subiscono cicli di pressione più lunghi e frammentati. La doppia estorsione resta prassi consolidata; cresce la spinta verso minacce di dump mirato e rilasci a tranche, studiati per massimizzare la leva negoziale a parità di costo operativo.

Attori chiave e nuovi modelli RaaS

Scattered Spider prepara il debutto di ShinySp1d3r, un RaaS che combina ingegneria sociale, furto credenziali e crittografia con la promessa di “servizio migliore” per gli affiliati. La novità è strategica: un collettivo anglofono, storicamente fluido e non strutturato, passa dalla tattica alla piattaforma, tentando di emanciparsi dai fornitori storicamente legati a circuiti russofoni. La collaborazione con ambienti come ShinyHunters e l’esperienza di social engineering maturata su reset password e recovery MFA rendono credibile un go-to-market aggressivo in settori complessi, dal retail all’aviazione, passando per assicurazioni e SaaS enterprise.

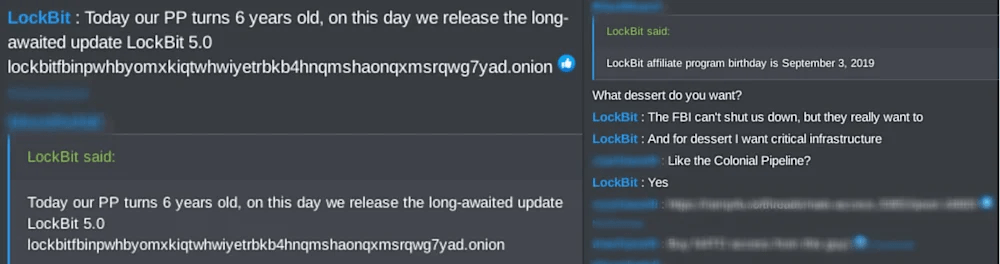

LockBit 5.0, annunciato a inizio settembre, riapre il programma affiliati con il messaggio più controverso del trimestre: via libera su infrastrutture critiche, incluse centrali nucleari, termiche e idroelettriche. È una rottura simbolica con le “regole” tacite del RaaS post-Colonial Pipeline. La mossa parla agli affiliati in cerca di massima libertà operativa e interpreta la narrativa di “rivalsa” dopo sequestri e arresti. La piattaforma aggiornata punta su ampliamento verticale dei settori e su un modello di autorizzazioni che rimane esteso “fino ad accordo con l’enforcement”, trasformando la minaccia in un gioco di chicken con le difese pubbliche e corporate.

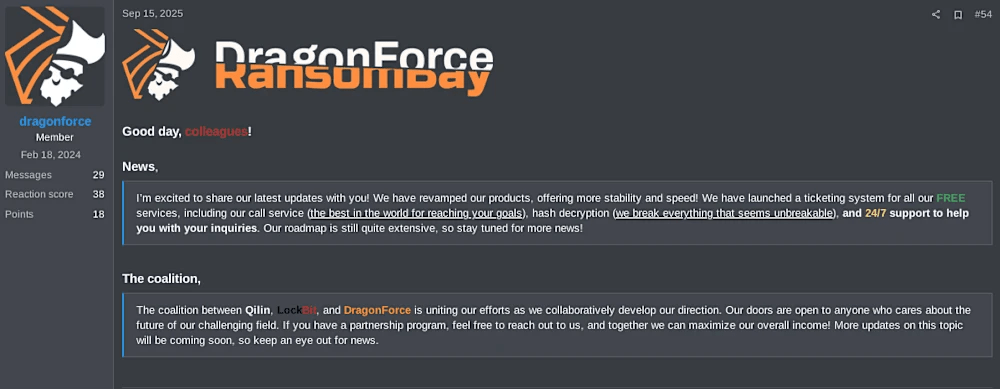

Alleanze tra gruppi e impatto operativo

La coalizione DragonForce–Qilin–LockBit ricompone pezzi dispersi dell’ecosistema e riallinea tecniche, risorse e infrastrutture. In termini OSINT, tre effetti emergono: primo, un recupero di fiducia degli affiliati verso i brand colpiti da takedown; secondo, una più rapida portabilità di TTP tra fette diverse del mercato; terzo, un’accelerazione nei ritmi di pubblicazione sui siti di leak, che innesca il record di 81 domini attivi. Lo schema ricorda la stagione 2020 della doppia estorsione inaugurata (e poi normalizzata) dai grandi marchi: innovazione “di cartello”, clonazione rapida, commoditizzazione del danno.

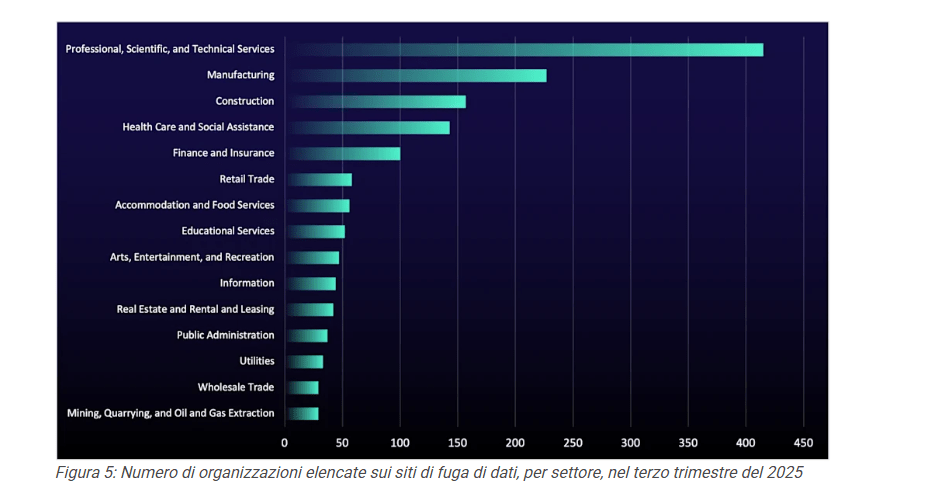

Settori e geografie colpite nel Q3 2025

Il podio settoriale resta stabile, con servizi professionali in crescita del 17%, manifatturiero in flessione del 5% e costruzioni in calo del 19%. La lettura qualitativa spiega l’apparente paradosso: i servizi professionali custodiscono dati ad alta densità relazionale, spesso in ambienti multi-tenant e con catene di fornitura lunghe; il manifatturiero investe su segmentazione e micro-perimetri OT, attenuando la casistica; le costruzioni sentono la crisi di budget e un consolidamento della domanda criminale verso settori con margini di estorsione più chiari.

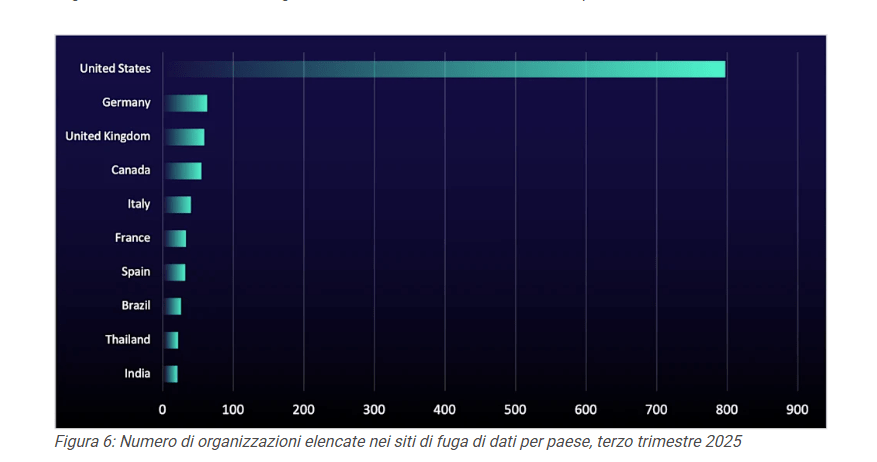

Sul piano geografico, gli Stati Uniti dominano per payout e assicurabilità, restando il riferimento per gli operatori RaaS. La Thailandia spicca per una crescita del 69% negli elenchi, con Devman2 che intercetta oltre un quarto delle vittime thai: l’economia digitale locale vale 128,7 miliardi di euro nel 2025 e corre più veloce delle contromisure, offrendo un terreno ideale per compromissioni via VPN, credenziali riutilizzate e software esposto. Nuovi focolai di attività in Egitto e Colombia confermano il movimento opportunistico verso regioni a bassa densità di detection.

Sanità e SMB: perché il rischio cresce

Il +31% registrato sulla sanità non è un incidente statistico. Beast, The Gentlemen e Cephalus sfruttano un mix di tecnico-debito e processi eterogenei: sistemi legacy, asset non censiti, dipendenza da terze parti, personale ridotto su patch e identity. La pressione sui piccoli e medi operatori sanitari e sulle SMB deriva dalla scala: anche pagamenti singolarmente più bassi diventano remunerativi in volumi, specie con catene di esfiltrazione che promettono rilasci progressivi se la vittima non paga. In parallelo, Qilin assume il ruolo di “marchio di fabbrica” per frequenza e organizzazione, grazie a reclutamento aggressivo, banner su forum e partnership con IAB per accessi VPN pronti all’uso.

Tecniche ricorrenti e finestra di rilevazione

Le intrusioni tipiche ruotano attorno a vulnerabilità non patchate, esposizioni internet-connected e accesso remoto poco governato. Nei playbook circolano menzioni a bypass EDR, movimenti laterali in minuti e tattiche “noisy-silent” che alternano fasi di rumore per distrarre i SOC e fasi di esfiltrazione “pulita”. Akira rimane associato a bersagli con SonicWall esposti, mentre Inc Ransom e Play insistono su catene di exploit disponibili pubblicamente. Il punto di rottura è quasi sempre l’identity: credenziali sottratte, sessioni MFA dirottate, reset orchestrati con social engineering.

Difese prioritarie e raccomandazioni operative

La traiettoria del trimestre premia chi ha già adottato segmentazione rigorosa tra IT e OT secondo modelli come Purdue, con zone e conduits separati, firewall di livello applicativo e regole di accesso minimo. Sul front-end, la riduzione del RDP pubblico e l’uso di certificati device-based limitano l’efficacia degli accessi rubati. In detection, automazione e playbook riducono il tempo di contenimento a pochi minuti: blocco hash, isolamento host, disabilitazione utenti compromessi e revoca delle sessioni diventano routine, purché gli asset siano inventariati e i controlli orchestrabili. La postura ideale integra telemetria completa, policy di patch a rischio e testing continuo (esercizi di red team) sul reset password e sull’MFA, oggi il varco più sfruttato dagli operatori RaaS.

Ecosistema in piena trasformazione

Il Q3 2025 segna un punto di svolta: l’innesto di ShinySp1d3r nella galassia Scattered Spider, la radicalizzazione programmatica di LockBit 5.0 e la coalizione DragonForce–Qilin–LockBit riportano ransomware e RaaS su un sentiero di espansione orizzontale (nuove aree geografiche, più siti di leak) e verticale (target “alti”, catene più rapide, estorsione dati come leva primaria). La sanità e le SMB restano i fronti più vulnerabili, mentre i servizi professionali confermano centralità come deposito di informazione sensibile. In assenza di un cartello egemone, la concorrenza tra marchi criminali favorisce innovazione continua delle TTP; sul versante difensivo, vince chi combina segmentazione, identity hardening e automazione per chiudere la finestra tra compromissione ed esfiltrazione. La direzione è chiara: meno “ransom” e più extortion-driven operations, dove la visibilità e la prontezza decidono l’esito prima ancora che inizi la negoziazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.