La crescente attività di gruppi hacktivisti legati a interessi geopolitici russi sta trasformando il panorama della sicurezza industriale globale. Secondo un’analisi di Forescout, il collettivo CyberArmyofRussia_Reborn ha lanciato una serie di attacchi mirati contro sistemi OT/ICS (Operational Technology / Industrial Control Systems), sfruttando tecniche semplici ma estremamente efficaci. Le operazioni del gruppo si distinguono per la capacità di unire azioni cyber offensive a scopi propagandistici, mirando a creare panico, interrompere servizi essenziali e influenzare la percezione pubblica dei conflitti in corso.

Un fenomeno ibrido tra hacktivismo e guerra informatica, che dimostra come anche vulnerabilità banali possano compromettere infrastrutture critiche.

Il gruppo hacktivista e la sua strategia

CyberArmyofRussia_Reborn è un collettivo attivo dal 2023, emerso inizialmente come entità indipendente ma rapidamente integrato nel circuito dei gruppi aligned con interessi statali russi. Attraverso canali Telegram, forum underground e social network, il gruppo rivendica azioni contro obiettivi in Ucraina, Europa e Stati Uniti, spesso corredate da screenshot e video a supporto delle proprie affermazioni.

Forescout ha tracciato un pattern operativo chiaro: il gruppo ricerca dispositivi industriali esposti su internet, ne testa la sicurezza sfruttando Shodan e altri motori OSINT, e utilizza credenziali predefinite o interfacce web non protette per accedere ai sistemi. I target variano da utilities idriche a impianti energetici, fino a telecamere di sorveglianza e sensori ambientali. Gli attacchi hanno spesso un impatto operativo limitato ma un forte effetto psicologico. L’obiettivo, più che distruggere, è mostrare vulnerabilità sistemiche e generare propaganda, alimentando la narrativa del dominio tecnologico russo.

Target colpiti: infrastrutture essenziali sotto assedio

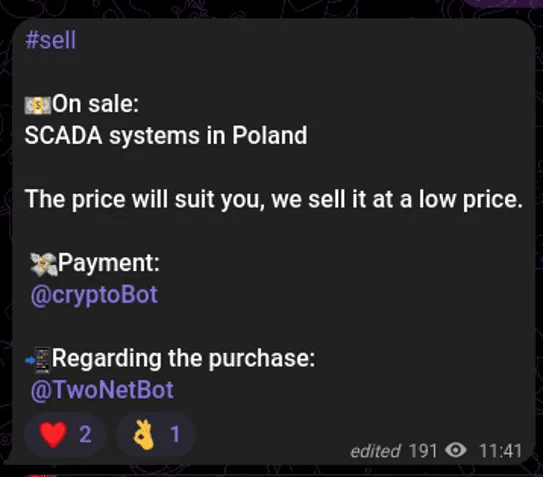

Le vittime identificate da Forescout includono infrastrutture in Ucraina, Polonia, Francia e Stati Uniti. In molti casi, si tratta di piccole utilities locali o reti rurali con difese informatiche minime. Nel settore idrico, gli attacchi si sono concentrati su pannelli di controllo di pompe e valvole, provocando interruzioni nel flusso d’acqua. In altri casi, sono stati compromessi controller industriali (PLC) in impianti energetici, con conseguenze temporanee sulla distribuzione elettrica.

CyberArmyofRussia_Reborn ha inoltre dichiarato accessi a telecamere IP e router industriali, rubando feed video e dati di monitoraggio ambientale. Forescout ha verificato parte delle rivendicazioni, individuando effettivamente oltre 50 dispositivi OT compromessi, principalmente legati a infrastrutture legacy e software non aggiornato. Un aspetto preoccupante è la tendenza del gruppo a colpire fornitori di servizi ausiliari — come partner energetici di ospedali o enti di trasporto — generando effetti collaterali sulla continuità operativa di servizi critici.

Tecniche d’attacco: semplicità come arma

L’aspetto più inquietante della campagna è la semplicità delle tecniche impiegate. CyberArmyofRussia_Reborn evita l’uso di malware complessi o exploit zero-day, preferendo attacchi opportunistici basati su configurazioni errate.

Le principali tattiche identificate includono:

- Accesso tramite credenziali di default su interfacce web OT;

- Ricognizione tramite Shodan e Censys per individuare dispositivi esposti;

- Invio di comandi HTTP diretti ai pannelli di controllo;

- Utilizzo di VPN e proxy per mascherare le origini del traffico;

- Exploit di firmware non aggiornati, in particolare su dispositivi Moxa e router industriali;

- Attacchi hit-and-run, volti a ottenere accesso temporaneo e pubblicare prove online.

In assenza di malware persistente, il gruppo privilegia l’impatto immediato: modifiche ai parametri operativi, cambi di configurazione visibili o disattivazione di sensori. Forescout ha documentato l’uso di script automatizzati per la scansione di IP pubblici, un segnale di evoluzione verso botnet semi-automatiche dedicate all’individuazione di target vulnerabili.

Anatomia della campagna e obiettivi psicologici

La campagna analizzata da Forescout mostra una coordinazione tematica e temporale. Le azioni del gruppo coincidono spesso con eventi geopolitici significativi — come anniversari di operazioni militari o sanzioni occidentali — suggerendo una componente di cyber propaganda sincronizzata. Nel corso del 2024, CyberArmyofRussia_Reborn ha ampliato la portata delle operazioni, passando da obiettivi ucraini a infrastrutture occidentali simboliche, con rivendicazioni di accessi a reti statunitensi. Molti incidenti, sebbene di impatto minimo, sono stati amplificati sui social media per massimizzare la percezione di vulnerabilità nei confronti dei Paesi NATO. Forescout osserva che gli attacchi si svolgono in ondate periodiche, alternate a fasi di silenzio operativo utili per la raccolta di nuovi target. Le prove pubblicate — screenshot, video o log parziali — servono a sostenere la narrativa del gruppo, anche quando gli effetti reali sono marginali. La finalità non è soltanto tecnica, ma psicologica e informativa: generare timore, ottenere visibilità e stimolare reazioni politiche sproporzionate.

Raccomandazioni per la difesa

Forescout sottolinea che la maggior parte degli incidenti avrebbe potuto essere prevenuta con misure di sicurezza di base. Le raccomandazioni principali includono:

- Cambiare immediatamente le credenziali predefinite dei dispositivi industriali e adottare password complesse;

- Segmentare le reti OT e IT, isolando i sistemi di controllo da Internet e implementando firewall dedicati;

- Aggiornare regolarmente firmware e software per chiudere vulnerabilità note;

- Monitorare costantemente i log di accesso e i flussi di rete con sistemi IDS/IPS specializzati;

- Disabilitare le porte e i servizi non essenziali;

- Implementare VPN e autenticazione multifattore per tutti gli accessi remoti;

- Condurre audit di sicurezza periodici e valutazioni di esposizione online;

- Addestrare il personale tecnico sui rischi di configurazioni errate e phishing industriale;

- Integrare fonti di threat intelligence per monitorare gruppi come CyberArmyofRussia_Reborn;

- Simulare incidenti (tabletop exercises) per testare la resilienza delle infrastrutture.

Secondo Forescout, il principale vettore di rischio non è l’assenza di tecnologie avanzate, ma la carenza di consapevolezza e manutenzione di base.

Un campanello d’allarme per il settore ICS

La campagna di CyberArmyofRussia_Reborn dimostra come l’hacktivismo, quando allineato a obiettivi statali, possa diventare un strumento di guerra ibrida efficace e a basso costo. Con risorse minime, questi gruppi riescono a disruptare processi industriali, manipolare opinioni e ottenere attenzione globale, sfruttando infrastrutture OT obsolete e mal configurate. Gli analisti prevedono che il 2026 vedrà una crescente convergenza tra cybercriminalità, hacktivismo e attacchi sponsorizzati da Stati, con un focus crescente sulle infrastrutture energetiche e idriche. La lezione è chiara: la sicurezza OT non può più essere trattata come un problema marginale, ma come una componente essenziale della difesa nazionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.