L’evoluzione delle minacce informatiche segna un salto qualitativo con la comparsa simultanea di ClayRat, uno spyware Android altamente aggressivo identificato da Zimperium, e l’abuso di Velociraptor, un legittimo tool open-source di forensics impiegato in operazioni ransomware attribuite al gruppo Storm-2603. Queste due minacce, apparentemente distanti per natura e obiettivi, convergono su un principio comune: la sovrapposizione tra strumenti legittimi e tattiche malevole, un paradigma che rende le difese tradizionali sempre meno efficaci.

Diffusione e vettori d’attacco di ClayRat

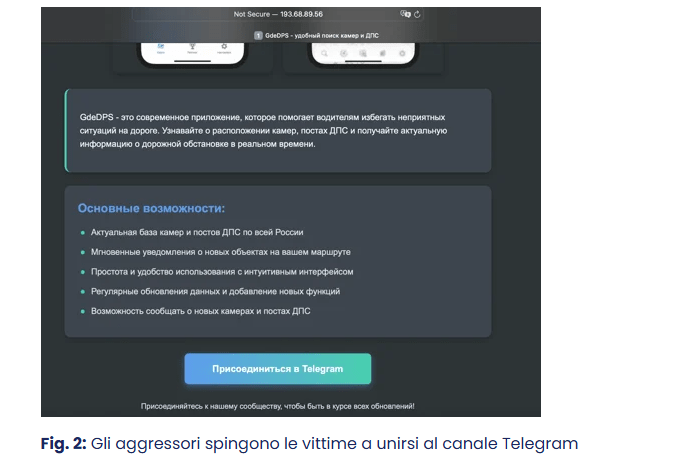

La campagna ClayRat emerge come una delle operazioni spyware più diffuse nel panorama mobile russo. Lo spyware si propaga attraverso canali Telegram falsificati, siti di phishing e campagne social mirate che imitano app legittime come YouTube Plus o aggiornamenti del Play Store. Gli operatori costruiscono un ecosistema di fiducia artificiale, creando commenti simulati, download contraffatti e metriche gonfiate per ingannare le vittime.

Una volta installato, il malware sfrutta le nuove modalità di installazione “basate su sessione” introdotte in Android 13 per aggirare i controlli di sicurezza. Il payload si attiva in background e si maschera come applicazione di sistema, caricando componenti cifrate con AES-GCM per offuscare le comunicazioni C2. ClayRat abusa inoltre del ruolo SMS predefinito per ottenere il controllo totale dei messaggi: ciò consente di inviare link malevoli ai contatti dell’utente, generando una catena di infezioni virale.

I ricercatori di Zimperium tracciano oltre 600 campioni unici in tre mesi, con una rapida espansione verso altri mercati dell’Europa orientale. I server di comando, identificati da marker come apezdolskynet, orchestrano comunicazioni HTTP con proxy dinamici, rendendo lo spyware estremamente resiliente.

Funzionalità e comandi dello spyware ClayRat

ClayRat opera come una piattaforma completa di sorveglianza mobile. Tra i comandi documentati figurano:

- get_apps_list, per l’inventario delle applicazioni installate

- get_calls, per l’esfiltrazione dei registri telefonici

- get_camera, per scattare foto frontali all’ignaro utente

- get_sms_list, per il furto di messaggi testuali

- make_call e messsms, per avviare chiamate o inviare SMS automatizzati

- get_push_notifications, per intercettare notifiche sensibili

- get_device_info, per acquisire dettagli hardware e rete

- get_proxy_data, per instradare traffico su tunnel cifrati

Lo spyware scatta foto all’avvio, registra notifiche push, monitora chiamate e può inoltrare messaggi specifici ai contatti dell’utente. L’infrastruttura di comando utilizza broadcast receivers e hook sui servizi Android per intercettare eventi di sistema, garantendo persistenza e controllo remoto continuo. ClayRat rappresenta quindi un esempio avanzato di come il malware mobile moderno unisca social engineering, persistenza tecnica e automazione virale, trasformando i dispositivi compromessi in nodi attivi di distribuzione.

Velociraptor: tool legittimo, arma ransomware

Parallelamente, Cisco Talos documenta una serie di attacchi che impiegano Velociraptor, uno strumento legittimo di digital forensics, come mezzo per garantire accesso persistente in reti aziendali compromesse. Gli analisti collegano le operazioni al gruppo Storm-2603, un attore di origine cinese già associato a intrusioni mirate su infrastrutture VMware e Windows.

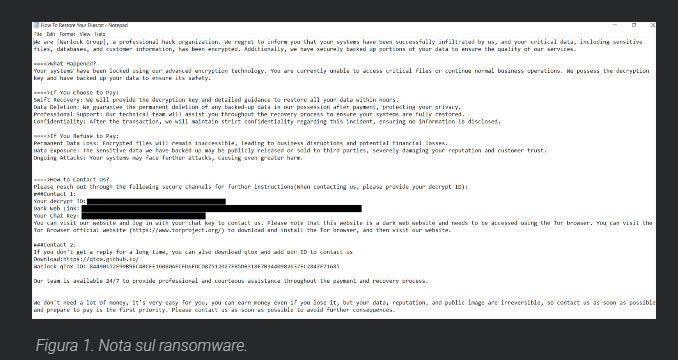

Gli attaccanti utilizzano Velociraptor 0.73.4, versione vulnerabile a CVE-2025-6264, per ottenere escalation di privilegi e comando remoto. Una volta all’interno, il gruppo esegue script PowerShell fileless, distribuisce ransomware multipli come Warlock, LockBit e Babuk, e impiega msiexec per reinstallare versioni malevole dello strumento, mantenendo il controllo anche dopo le operazioni di isolamento. Storm-2603 modifica Group Policy Objects (GPO) e servizi IIS, disabilitando difese come Microsoft Defender, Behavior Monitoring e Real-Time Protection. Gli attaccanti sfruttano anche Visual Studio Code come tunnel C2, mascherando le connessioni verso server remoti. L’uso combinato di Velociraptor e script nativi Windows consente di eseguire movimenti laterali stealth e di eludere le analisi sandbox. Nei casi documentati, le macchine Windows vengono cifrate con estensioni .xlockxlock, mentre le VM VMware ESXi vengono colpite da Babuk con estensione .babyk, causando downtime prolungati e perdite operative significative.

Tecniche di exploitation e mitigazione

Le due minacce condividono un approccio comune: sfruttare strumenti e meccanismi di fiducia per bypassare le difese. ClayRat utilizza l’ingegneria sociale e la gestione dei permessi Android per installarsi come app legittima, mentre Storm-2603 abusa di strumenti open-source e credenziali aziendali per ottenere controllo persistente.

Gli esperti raccomandano una strategia di mitigazione multilivello:

- Per ClayRat, aggiornare regolarmente Android, limitare le installazioni da sorgenti esterne e monitorare i permessi SMS; strumenti come zDefend e MTD di Zimperium offrono protezione comportamentale in tempo reale.

- Per Velociraptor, è essenziale patchare la CVE-2025-6264, monitorare le modifiche a GPO e IIS, e isolare gli host sospetti. Cisco Talos consiglia inoltre di ruotare immediatamente le credenziali compromesse e di abilitare monitoraggio basato su ML per rilevare anomalie.

L’applicazione della MITRE ATT&CK consente di mappare le tattiche: ClayRat impiega T1660 (phishing mobile) e T1624 (persistenza Android), mentre Storm-2603 utilizza T1059 (PowerShell), T1070 (disabling defenses) e T1543 (service modification).

Un quadro di convergenza tra cybercrime e strumenti open-source

ClayRat e Velociraptor dimostrano come il confine tra tool di sicurezza e armi digitali sia ormai labile. L’uso malevolo di software legittimi, unito a tecniche di offuscamento e distribuzione virale, disegna una minaccia ibrida che colpisce tanto utenti mobili quanto infrastrutture server. Per i ricercatori, la sfida non è più distinguere malware da software benigni, ma rilevare intenzioni e contesto d’uso. In un panorama in cui l’AI automatizza analisi e attacchi, la difesa dovrà evolvere verso monitoraggi predittivi e rilevamenti contestuali, capaci di individuare anomalie anche quando tutto appare legittimo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.