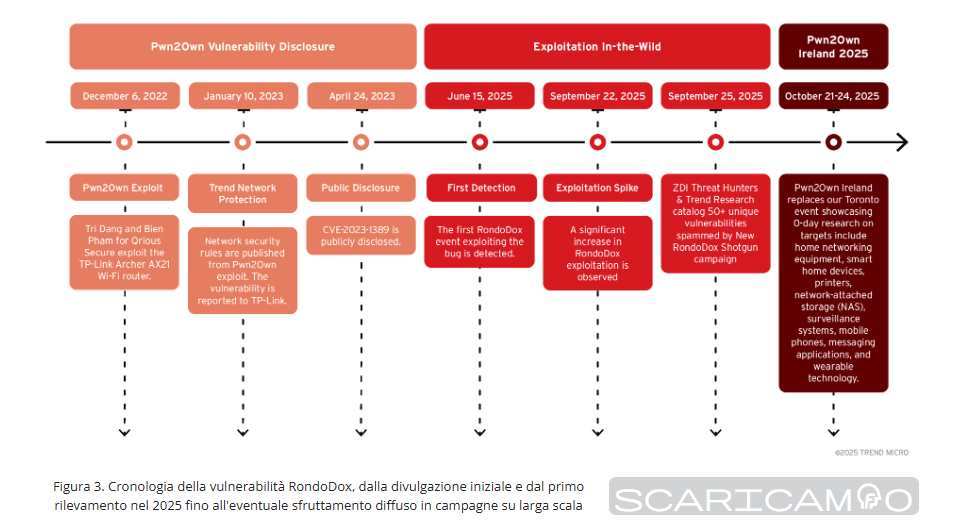

Il nuovo botnet RondoDox segna una svolta nell’evoluzione delle campagne malware contro dispositivi connessi. Secondo Trend Micro e Zero Day Initiative, la rete criminale sfrutta 56 vulnerabilità distribuite su 30 vendor differenti, combinando tecniche di exploit massivo e modelli di loader-as-a-service per raggiungere infrastrutture globali. La campagna, attiva dal giugno 2025, si espande rapidamente fino a ottobre, con un picco di attività rilevato il 22 settembre. RondoDox rappresenta un caso emblematico di come i criminali informatici stiano automatizzando lo sfruttamento di dispositivi IoT e edge, riducendo i tempi di infezione e aumentando la resilienza delle proprie reti di comando e controllo.

Evoluzione della botnet RondoDox

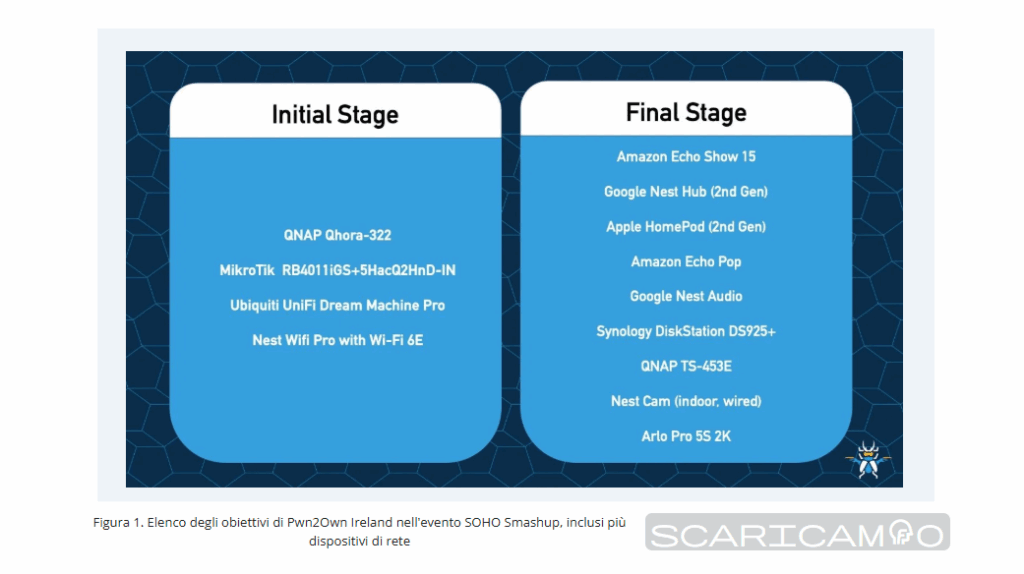

Le prime tracce operative di RondoDox risalgono al 15 giugno 2025, con lo sfruttamento della vulnerabilità CVE-2023-1389 nel router TP-Link Archer AX21, originariamente dimostrata al Pwn2Own Toronto 2022. Gli exploit, che consentono bypass di autenticazione e command injection, vengono successivamente integrati in un’infrastruttura di attacco automatizzata. A settembre, Trend Micro osserva un cambio di paradigma: RondoDox abbandona gli attacchi mirati e passa a un approccio shotgun, colpendo indiscriminatamente dispositivi esposti in rete.

Il malware si diffonde attraverso un downloader shell script che verifica directory scrivibili, ignora segnali di terminazione e installa un payload persistente. Quest’ultimo si avvia automaticamente al riavvio del sistema, modifica i permessi di file di sistema e termina processi di rete e strumenti diagnostici come Wireshark, tcpdump e netstat, impedendo agli analisti di eseguire debug o analisi post-infezione. RondoDox è progettato per sopravvivere nel tempo: rinomina file di sistema come iptables e passwd con stringhe casuali, compromettendo le funzioni di amministrazione e rendendo complesso il recupero. Il suo codice include una configurazione cifrata con XOR, che nasconde l’indirizzo del server C2 83.150.218.93, e riceve comandi per attacchi DDoS via HTTP, UDP e TCP. La botnet camuffa il traffico imitando applicazioni popolari come Valve, Minecraft, Fortnite, Discord, OpenVPN e WireGuard, rendendo difficile la rilevazione anche per i sistemi IDS più avanzati.

Vulnerabilità sfruttate su larga scala

La forza di RondoDox risiede nella sua capacità di sfruttare simultaneamente decine di vulnerabilità note e non documentate, spaziando dai router domestici ai sistemi industriali. Tra le falle più sfruttate emergono la CVE-2024-3721 su TBK DVR-4104, che consente command injection sul path /device.rsp, e la CVE-2024-12856 sui router Four-Faith F3x24, dove un bug in apply.cgi permette l’esecuzione remota di comandi autenticati.

Queste vulnerabilità, spesso presenti in dispositivi lasciati senza aggiornamenti o configurati con porte aperte e firmware obsoleti, vengono trasformate in armi operative per il controllo di telecamere, router e sistemi di registrazione video. I dispositivi infetti vengono poi riconvertiti in proxy stealth per il traffico dei server C2, utilizzati per attacchi DDoS a pagamento e truffe multilivello. La campagna coinvolge vendor come TP-Link, Four-Faith, TBK, QNAP, D-Link, TOTOLINK, Cisco e Netgear, con exploit che spaziano dal 2016 al 2025. In totale, trentotto delle 56 vulnerabilità hanno un CVE assegnato, mentre le restanti indicano la possibile presenza di zero-day ancora non divulgati. La prevalenza di bug di command injection evidenzia la fragilità strutturale dei firmware embedded, ancora privi di pratiche di sicurezza moderne.

Architettura e tecniche di evasione

RondoDox opera come botnet modulare e multi-architettura, in grado di adattarsi ad ambienti ARM, MIPS, PowerPC, x86 e AArch64. Il suo loader-as-a-service consente agli operatori di distribuire in modo rapido varianti compatibili, integrando componenti di malware noti come Mirai e Morte. Il downloader shell controlla i mount point per directory noexec, crea una libreria temporanea in /tmp/lib, scarica l’eseguibile principale e ne cancella le tracce dalla history di sistema. La persistenza è garantita tramite modifiche a /etc/init.d/, crontab e /etc/inittab, con processi configurati per il riavvio automatico. Una volta attivo, il malware elimina processi di rete e strumenti di analisi, sostituisce binari legittimi e stabilisce connessioni cifrate al server C2. La comunicazione utilizza DNS-over-HTTPS (DoH) per risolvere dinamicamente gli indirizzi di comando e aggirare i controlli di rete. Le routine di cifratura basate su XOR e chiavi statiche proteggono le configurazioni interne e complicano la decrittazione da parte dei ricercatori. Il comportamento evasivo include la terminazione automatica di altri malware, in particolare cryptominer concorrenti, e l’uso di pattern di traffico mascherati come pacchetti di gioco o VPN, una strategia che consente di sfuggire alle firme comportamentali tradizionali.

Casi e impatti osservati

FortiGuard Labs e CloudSEK hanno documentato un’escalation notevole nelle attività di scanning e infezione nel mese di settembre 2025, con la diffusione simultanea di exploit per CVE-2024-3721 e CVE-2024-12856. L’impatto si è esteso a magazzini, piccole imprese e reti retail, ambienti dove i dispositivi IoT sono spesso installati e dimenticati, privi di segmentazione e aggiornamenti. Gli attaccanti hanno usato tali dispositivi come nodi proxy per occultare il traffico C2 e lanciare attacchi DDoS-for-hire. Alcuni ambienti industriali hanno subito interruzioni di rete e perdita temporanea di visibilità su sistemi di monitoraggio. L’infrastruttura di RondoDox continua a evolversi con nuovi moduli ELF distribuiti su architetture aggiuntive, e una crescente integrazione di exploit N-day e zero-day per ampliare la base di infezioni. Il malware si distingue per la persistenza a lungo termine e la capacità di sopravvivere ai reboot, caratteristiche che lo rendono una minaccia paragonabile a Mozi e RustoBot, ma con un livello di adattabilità superiore.

Raccomandazioni di difesa

Le contromisure suggerite da Trend Micro e FortiGuard ruotano attorno alla patch immediata dei dispositivi vulnerabili, alla segmentazione delle reti OT e IoT e alla rimozione o isolamento dei dispositivi inutilizzati. È essenziale disattivare servizi non necessari, aggiornare firmware e password di default, e monitorare il traffico di rete anomalo attraverso sistemi di telemetria IPS. Le organizzazioni dovrebbero implementare regole di firewall restrittive, limitare l’accesso remoto tramite VPN sicure, e adottare autenticazione multifattore per la gestione dei dispositivi. L’analisi costante dei log e gli audit periodici di sicurezza sono fondamentali per identificare dispositivi esposti, mentre la condivisione di intelligence settoriale aiuta a prevenire ondate di infezioni simili. Il caso RondoDox conferma che la scarsa igiene di sicurezza negli ambienti IoT resta una delle principali vulnerabilità sistemiche, capace di trasformare router, telecamere e DVR in vettori di attacco coordinati a livello globale.

Ecco la lista dei Router

| Venditore | Prodotto | ID CVE | CWE | Tipo |

| D-Link | Server Web DNS-343 ShareCenter / goAhead | N / A | CWE-78 | Nessuna CVE |

| TVT | Videoregistratore digitale (DVR) NVMS-9000 | N / A | CWE-78 | Nessuna CVE |

| LILIN | DVR (Variante A) | N / A | CWE-78 | Nessuna CVE |

| LILIN | DVR (Variante B) | N / A | CWE-78 | Nessuna CVE |

| Fiberhome | Router SR1041F RP0105 | N / A | CWE-78 | Nessuna CVE |

| Linksys | Router apply.cgi (Variante A) | N / A | CWE-78 | Nessuna CVE |

| Linksys | Router apply.cgi (variante B) | N / A | CWE-78 | Nessuna CVE |

| BYTEVALUE | Router di flusso intelligente | N / A | CWE-78 | Nessuna CVE |

| D-Link | DIR-645 e DIR-815 | N / A | CWE-78 | Nessuna CVE |

| Sconosciuto | endpoint wlan_operate | N / A | CWE-78 | Nessuna CVE |

| Sconosciuto | endpoint resize_ext2 | N / A | CWE-78 | Nessuna CVE |

| ASMAX | Router 804 | N / A | CWE-78 | Nessuna CVE |

| D-Link | DIR-X4860 | N / A | CWE-78 | Nessuna CVE |

| Sconosciuto | Caricamento file (modulo di aggiornamento) | N / A | CWE-78 | Nessuna CVE |

| Brickcom | Telecamera IP | N / A | CWE-78 | Nessuna CVE |

| IQrouter | IQrouter 3.3.1 | N / A | CWE-78 | Nessuna CVE |

| Ricon | Router cellulare industriale S9922XL | N / A | CWE-78 | Nessuna CVE |

| Sconosciuto | Punto finale della shell | N / A | CWE-78 | Nessuna CVE |

| Prossimo | Firmware del router | CVE-2022-44149 | CWE-78 | Giorno N |

| D-Link | Router cablato/wireless DIR-645 | CVE-2015-2051 | CWE-78 | Giorno N |

| Netgear | Router R7000 / R6400 | CVE-2016-6277 | CWE-78 | Giorno N |

| Netgear | Router multipli (mini_httpd) | CVE-2020-27867 | CWE-78 | Giorno N |

| Apache | Server HTTP | CVE-2021-41773 | CWE-22 | Giorno N |

| Apache | Server HTTP | CVE-2021-42013 | CWE-22 | Giorno N |

| Da confermare | DVR multipli | CVE-2024-3721 | CWE-78 | Giorno N |

| TOTOLINK | Router (setMtknatCfg) | CVE-2025-1829 | CWE-78 | Giorno N |

| Meteobridge | Interfaccia Web | CVE-2025-4008 | CWE-78 | Giorno N |

| D-Link | DNS-320 | CVE-2020-25506 | CWE-78 | Giorno N |

| Digiever | DS-2105 Pro | CVE-2023-52163 | CWE-78 | Giorno N |

| Netgear | DGN1000 | CVE-2024-12847 | CWE-78 | Giorno N |

| D-Link | Prodotti multipli | CVE-2024-10914 | CWE-78 | Giorno N |

| Edimax | Router RE11S | CVE-2025-22905 | CWE-78 | Giorno N |

| QNAP | VioStor NVR | CVE-2023-47565 | CWE-78 | Giorno N |

| D-Link | DIR-816 | CVE-2022-37129 | CWE-78 | Giorno N |

| GNU | Bash (ShellShock) | CVE-2014-6271 | CWE-78 | Giorno N |

| Dasan | Router domestico GPON | CVE-2018-10561 | CWE-287 | Giorno N |

| Quattro-Fedi | Router industriali | CVE-2024-12856 | CWE-78 | Giorno N |

| TP-Link | Archer AX21 | CVE-2023-1389 | CWE-78 | Giorno N |

| D-Link | Prodotti multipli | CVE-2019-16920 | CWE-78 | Giorno N |

| Tenda | Router (daNetToolGet) | CVE-2025-7414 | CWE-78 | Giorno N |

| Tenda | Router (nomedispositivo) | CVE-2020-10987 | CWE-78 | Giorno N |

| LB-LINK | Router multipli | CVE-2023-26801 | CWE-78 | Giorno N |

| Linksys | Router multipli serie E | CVE-2025-34037 | CWE-78 | Giorno N |

| AVTECH | TVCC | CVE-2024-7029 | CWE-78 | Giorno N |

| TOTOLINK | X2000R | CVE-2025-5504 | CWE-78 | Giorno N |

| ZyXEL | P660HN-T1A | CVE-2017-18368 | CWE-78 | Giorno N |

| Hytec Inter | HWL-2511-SS | CVE-2022-36553 | CWE-78 | Giorno N |

| Belkin | Gioca N750 | CVE-2014-1635 | CWE-120 | Giorno N |

| TRENDnet | TEW-411BRPplus | CVE-2023-51833 | CWE-78 | Giorno N |

| TP-Link | TL-WR840N | CVE-2018-11714 | CWE-78 | Giorno N |

| D-Link | DIR820LA1_FW105B03 | CVE-2023-25280 | CWE-78 | Giorno N |

| Miliardi | Router 5200W-T | CVE-2017-18369 | CWE-78 | Giorno N |

| Cisco | Prodotti multipli | CVE-2019-1663 | CWE-119 | Giorno N |

| TOTOLINK | Router (setWizardCfg) | CVE-2024-1781 | CWE-78 | Giorno N |

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.