Le operazioni APT entrano in una nuova fase evolutiva con l’integrazione diretta dei Large Language Model (LLM) come ChatGPT nelle campagne di spear phishing e spionaggio. La società di cybersecurity Volexity ha identificato il gruppo UTA0388, un attore allineato a interessi cinesi, che dal giugno 2025 conduce campagne di phishing avanzate contro target in Nord America, Asia ed Europa. Le indagini rivelano che UTA0388 ha sfruttato ChatGPT per generare email, testi e codice malware, inaugurando una strategia ibrida che combina l’efficienza automatica dell’intelligenza artificiale con le tattiche sociali tipiche delle APT.

Origine e profilo dell’attore UTA0388

UTA0388 opera come attore statale di matrice cinese, con obiettivi di spionaggio industriale e geopolitico legati a temi sensibili come i semiconduttori taiwanesi e le relazioni diplomatiche nell’area indo-pacifica. Le attività tracciate risalgono ad aprile 2025 e si estendono per oltre cinque mesi, con picchi di attività registrati tra giugno e luglio, periodo in cui sono state individuate oltre 50 email di phishing uniche.

Volexity attribuisce con alta confidenza le operazioni a UTA0388 sulla base di:

- artefatti linguistici cinesi semplificati nei log e nei percorsi di compilazione,

- un focus sistematico su temi geopolitici asiatici,

- sovrapposizioni parziali con la campagna UNK_DropPitch segnalata da Proofpoint,

- utilizzo di infrastrutture condivise e indirizzi email ricorrenti.

Il gruppo evita l’uso di exploit zero-day o tecniche complesse, preferendo l’ingegneria sociale e strumenti legittimi per l’evasione dei controlli. L’obiettivo è accedere ai sistemi delle vittime, mantenere persistenza e sottrarre dati strategici.

LLM e spear phishing personalizzato

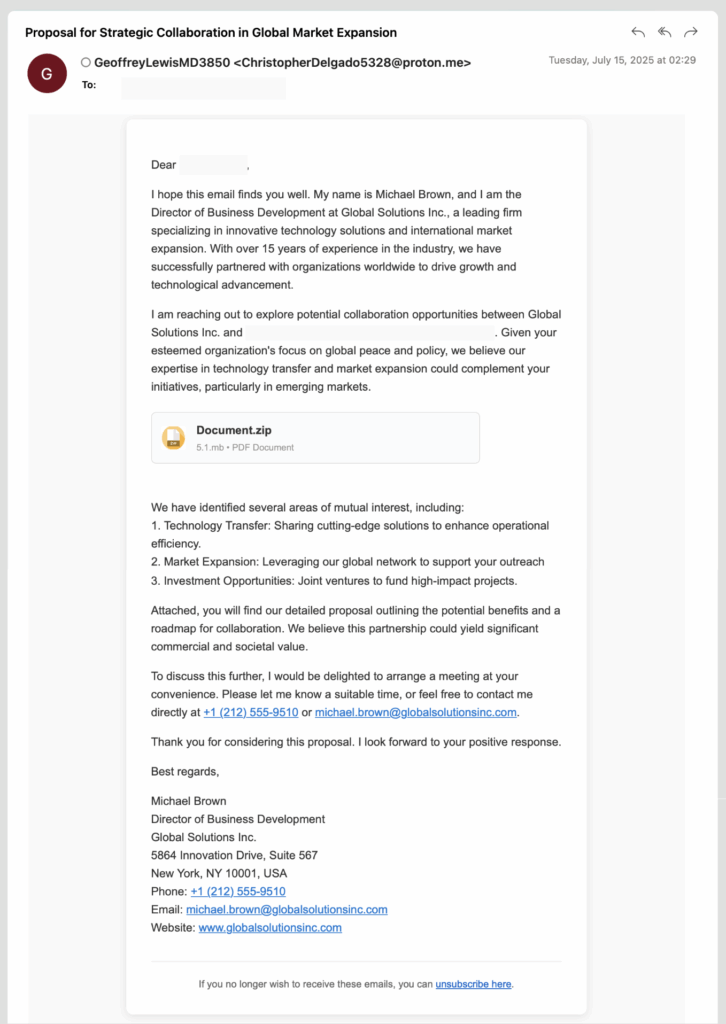

La principale innovazione di UTA0388 risiede nell’uso sistematico di LLM per la generazione dei contenuti phishing. Gli attaccanti hanno utilizzato ChatGPT per redigere email multilingue credibili, adattate al profilo del destinatario e al contesto regionale: inglese per i target nordamericani, cinese per le vittime asiatiche, francese per gli obiettivi europei. Tuttavia, l’analisi dei messaggi ha rivelato incoerenze tipiche dell’output AI, come saluti formali errati, nomi inventati o ruoli aziendali inesistenti. OpenAI ha successivamente confermato in un report di ottobre 2025 che UTA0388 aveva utilizzato ChatGPT per automatizzare la creazione di email e documenti Word (generati tramite libreria python-docx) e persino per frammenti di codice malware. Questa automazione ha permesso al gruppo di aumentare il volume e la varietà delle campagne mantenendo un basso profilo tecnico e una forte componente psicologica.

Phishing con costruzione di rapporti

Una delle tattiche più efficaci di UTA0388 è la cosiddetta relational phishing: gli attaccanti inviano email iniziali neutre o informative, instaurano un breve scambio di messaggi con la vittima, e solo dopo alcune risposte inseriscono un link malevolo o un archivio infetto.

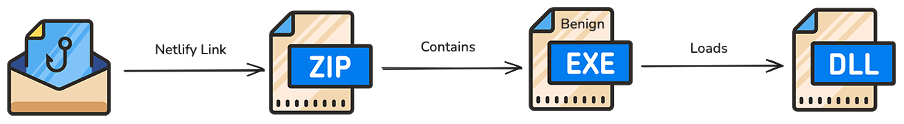

I link conducono a file ZIP o RAR ospitati su servizi cloud legittimi come Netlify, Sync o OneDrive. All’interno si trovano eseguibili legittimi accompagnati da DLL malevoli, sfruttando il DLL search order hijacking per eseguire il payload principale, denominato GOVERSHELL. In alcuni casi, per confondere gli analisti, gli archivi contenevano file irrilevanti come immagini pornografiche, clip audio religiose o testi casuali, aggiunti per diluire l’attenzione dei sistemi di sicurezza automatizzati.

Il malware GOVERSHELL

Il payload usato da UTA0388, chiamato GOVERSHELL, rappresenta una backdoor in costante evoluzione. Gli analisti hanno individuato cinque varianti principali, tutte progettate per consentire l’esecuzione remota di comandi e garantire persistenza su sistemi Windows. Le versioni differiscono per linguaggio, metodo di comunicazione e livello di offuscamento:

- Variante 1 utilizza una reverse shell CMD e comunica su porta 465 con falso protocollo TLS.

- Variante 2 integra uno script PowerShell criptato con AES-CFB e autenticazione personalizzata.

- Variante 3 impiega polling HTTPS con scambio JSON ogni 10 secondi.

- Variante 4 usa WebSocket cifrati AES-GCM con agent ID dinamico.

- Variante 5 introduce un beacon HTTPS con jitter temporale e funzioni di check-in modulare.

Tutte le versioni condividono un sistema di persistenza tramite attività pianificate (schtasks.exe) e l’uso di directory randomizzate in C:\ProgramData, con task dai nomi simili a SystemHealthMonitor o UPnPHostUpdater. I canali C2 sfruttano port 443 o 465, con chiavi statiche come “mysecretkey” o “supersecretkey16”. Le comunicazioni sono offuscate e i messaggi trasmessi in JSON, con struttura compatibile con strumenti di amministrazione remota.

Domini e indicatori di compromissione

L’infrastruttura C2 di UTA0388 comprende domini come moctw.info, twmoc.info e cdn-apple.info, registrati dietro Cloudflare per mascherare l’origine del traffico.

Le email provengono spesso da indirizzi ProtonMail o Outlook (es. [email protected]), con mittenti inventati e firme aziendali fasulle. Gli archivi distribuiti riportano nomi generici come 2025 Important Documents.zip e contengono DLL denominate te32.dll o te64.dll. Gli Indicatori di Compromissione (IOC) condivisi da Volexity includono hash di file, regole YARA e indirizzi IP legati ai beacon C2 attivi fino a luglio 2025.

Obiettivi e impatto delle campagne

Le vittime identificate includono istituti di ricerca, enti governativi, aziende tecnologiche e organizzazioni industriali con focus su semiconduttori e infrastrutture critiche. L’obiettivo principale è l’esfiltrazione di informazioni strategiche e il mantenimento di accessi persistenti per future operazioni di intelligence. L’uso dell’AI consente a UTA0388 di scalare le campagne in modo industriale, generando rapidamente email multilingue e adattando i temi agli eventi geopolitici del momento. Gli esperti prevedono che questa combinazione tra APT e LLM rappresenti una nuova frontiera del cyber spionaggio, in cui l’automazione dell’intelligenza artificiale amplifica la capacità offensiva di attori statali.

Raccomandazioni per la difesa

Le organizzazioni sono invitate a:

- Applicare le regole YARA e IOC condivisi da Volexity per rilevamento delle varianti GOVERSHELL.

- Rafforzare i filtri email e bloccare i domini sospetti associati alla campagna.

- Analizzare i task pianificati anomali e le DLL sconosciute in directory di sistema.

- Implementare autenticazione multifattore (MFA) per ridurre la superficie di attacco.

- Monitorare traffico HTTPS anomalo su porte non standard.

- Condurre formazione continua sul phishing relazionale per personale tecnico e dirigenziale.

La campagna di UTA0388 rappresenta la sintesi tra intelligenza artificiale generativa e operazioni di spionaggio statale. L’uso di ChatGPT e LLM simili ha permesso di automatizzare la creazione di identità, messaggi e persino porzioni di codice malevolo, abbassando la soglia tecnica necessaria per condurre campagne efficaci. Per la prima volta, il confine tra AI e cyberwarfare diventa tangibile: l’APT incontra il GPT, e l’intelligenza artificiale si trasforma da difensore a strumento d’offesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.