La Threat Response Unit di eSentire ha individuato un nuovo malware scritto in Rust, denominato ChaosBot, che sfrutta in modo innovativo l’infrastruttura di Discord come canale di comando e controllo (C2). La campagna, rilevata alla fine di settembre 2025, mostra un livello di sofisticazione elevato, con funzioni di evasione integrate e una chiara focalizzazione su utenti e organizzazioni che operano nel settore finanziario vietnamita.

Cosa leggere

Una backdoor Rust costruito per eludere la sorveglianza

ChaosBot utilizza librerie Rust come reqwest e serenity per interagire direttamente con l’API di Discord, creando una rete di comunicazione cifrata e difficilmente tracciabile. Ogni macchina infetta genera un canale dedicato all’interno del server controllato dagli attaccanti, dove vengono registrati comandi, log e risultati. Il malware invia notifiche ai canali generali per segnalare nuove infezioni e gestisce i comandi in un loop continuo, mantenendo così un controllo persistente sulle vittime.

La configurazione del malware include un token bot, l’ID della guild e l’elenco dei canali da usare per il C2. Prima di attivarsi, ChaosBot valida il token con una richiesta GET /users/@me all’API di Discord. Una volta confermata la connessione, crea canali con il nome del computer vittima e invia messaggi di conferma del tipo “Host connected”, permettendo agli operatori di identificare rapidamente nuovi target.

Per nascondersi, ChaosBot applica tecniche di evasione avanzate: patcha la funzione ntdll!EtwEventWrite per disattivare la telemetria ETW di Windows, e verifica gli indirizzi MAC per riconoscere ambienti virtualizzati, terminando l’esecuzione se rileva VMWare o VirtualBox. Questo approccio consente al malware di sfuggire ai sandbox automatici e agli strumenti di analisi comportamentale.

Catena d’infezione e vettori di accesso

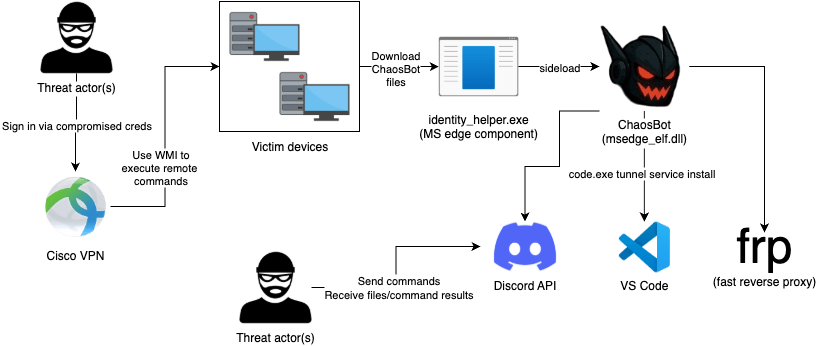

L’accesso iniziale avviene tramite credenziali compromesse di account Active Directory con privilegi elevati. Gli attori usano il Windows Management Instrumentation (WMI) per eseguire comandi remoti e distribuire il payload su più sistemi all’interno della rete. In alternativa, vengono impiegate tecniche di side-loading, sfruttando componenti legittimi di Microsoft come identity_helper.exe, che carica in memoria una DLL malevola denominata msedge_elf.dll.

Il malware viene spesso accompagnato da strumenti come frp (Fast Reverse Proxy), configurati per mantenere un canale persistente cifrato con i server di comando su infrastrutture AWS a Hong Kong. In altre varianti, gli attori utilizzano phishing mirato, distribuendo file .LNK che eseguono script PowerShell per scaricare ChaosBot e aprire in parallelo un PDF esca apparentemente inviato dalla State Bank of Vietnam.

Architettura del C2 e profili degli attori

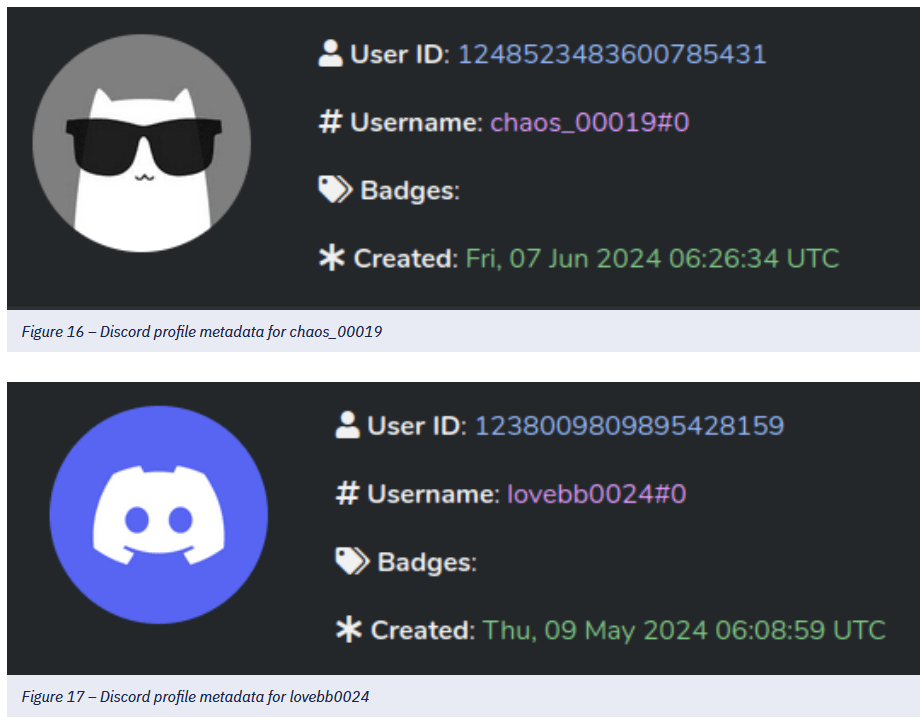

L’infrastruttura di comando e controllo si basa interamente su Discord, con due account centrali — chaos_00019 e lovebb0024 — che amministrano le operazioni. Entrambi risultano creati nella primavera 2024 e collegati a server con canali denominati “常规”, un termine cinese per “generale”, che suggerisce la possibile origine dell’operazione o la cooperazione con operatori sinofoni. Le comunicazioni tra malware e C2 avvengono tramite richieste HTTP standard all’endpoint discord.com/api/v10. Il traffico è indistinguibile da quello legittimo generato da bot Discord, rendendo quasi impossibile l’individuazione automatica. ChaosBot invia i risultati dei comandi o gli screenshot catturati come allegati TXT e PNG, etichettati con GUID univoci, che vengono poi letti dai gestori tramite interfaccia Discord.

Funzionalità operative e raccolta informazioni

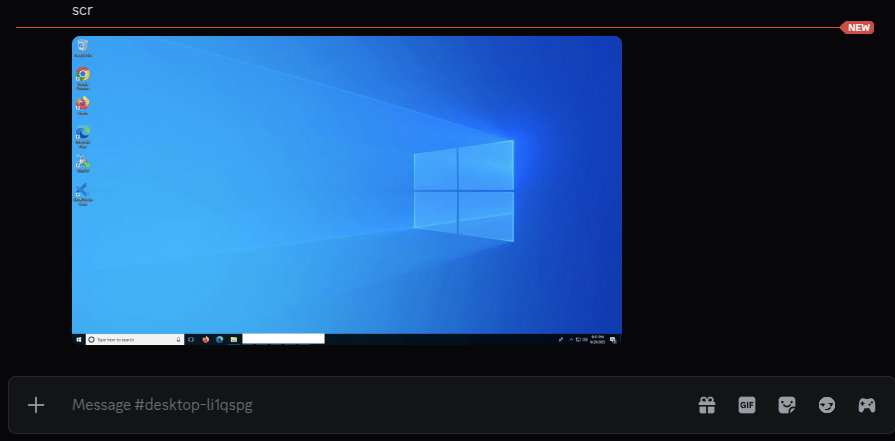

Una volta installato, ChaosBot consente agli attori di eseguire comandi shell PowerShell remoti, scaricare e caricare file, e catturare screenshot in tempo reale dai sistemi infetti. I comandi principali includono:

shell <comando>– esegue comandi PowerShell e restituisce l’output in formato UTF-8;download <url> <path>– scarica file da server controllati;upload <path>– invia file rubati;scr– cattura e invia screenshot del desktop.

Le informazioni raccolte comprendono dettagli di rete (ipconfig /all), informazioni di sistema (systeminfo) e configurazioni di dominio. In alcune varianti, gli attaccanti utilizzano ChaosBot come loader per tool aggiuntivi, installando tunnel di VS Code per movimenti laterali e strumenti SOCKS5 per proxy persistenti.

Obiettivi e contesto geopolitico

Sebbene eSentire indichi un focus prevalente su utenti vietnamiti, il targeting suggerisce un’operazione più ampia, potenzialmente connessa ad attori che parlano cinese e mirano a infrastrutture finanziarie del Sud-est asiatico. La precisione dei decoy PDF, l’uso di account Discord con caratteri cinesi e la struttura coordinata del C2 evidenziano una campagna organizzata e capace di adattarsi a diverse lingue e ambienti operativi.

Misure di mitigazione e difesa

eSentire raccomanda alle organizzazioni di:

- monitorare i log di accesso per individuare autenticazioni anomale o simultanee da IP sconosciuti;

- abilitare autenticazione multifattore su tutti gli account amministrativi;

- bloccare e ispezionare traffico Discord non necessario;

- analizzare file .LNK e PDF sospetti ricevuti via email;

- aggiornare i sistemi EDR per rilevare modifiche a

ntdll!EtwEventWrite; - verificare la presenza di DLL side-loaded in directory pubbliche e file come

msedge_elf.dll; - controllare eventuali connessioni a server AWS con IP 18.162.110.113, identificato come nodo C2.

Il reset delle credenziali compromesse e la rimozione dei proxy frp sono passaggi essenziali per bloccare l’esfiltrazione continua di dati.

Un uso ingegnoso di infrastrutture legittime

Il caso ChaosBot mostra come i gruppi di minaccia stiano riutilizzando piattaforme legittime come Discord per nascondere le proprie attività in flussi di traffico comuni, sfruttando API pubbliche e protocolli sicuri per mimetizzarsi nei servizi cloud. Questa tendenza, già osservata con Telegram e Slack, conferma un’evoluzione del cybercrimine verso tecniche di living-off-the-land, dove la distinzione tra normale e anomalo diventa sempre più sottile.

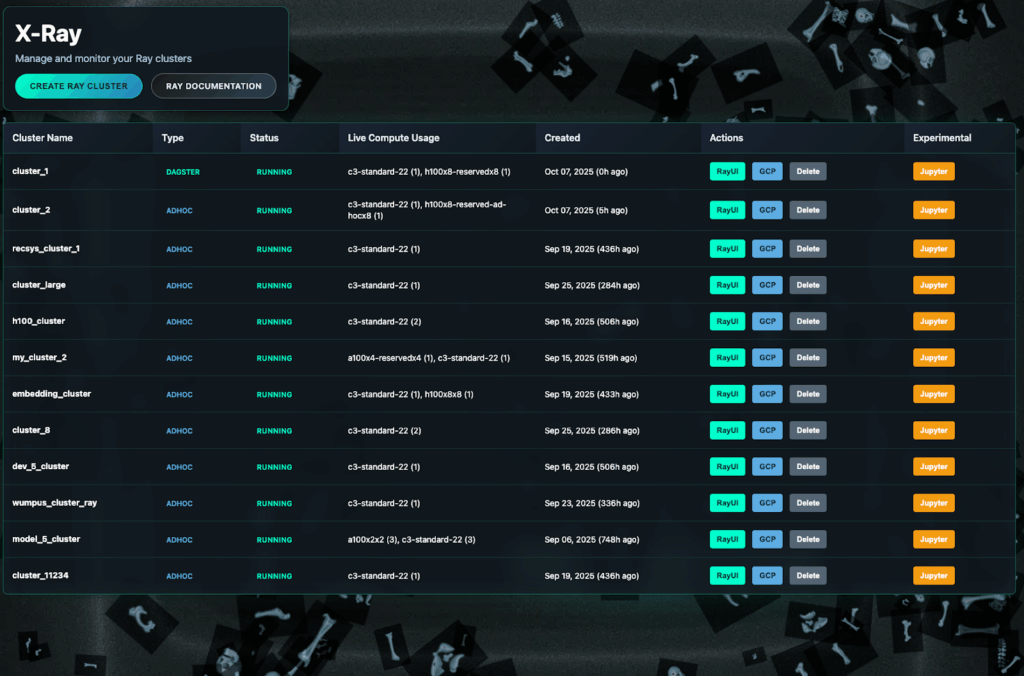

Discord potenzia il machine learning con Ray e lancia la promo di halloween

La crescita di Discord negli ultimi anni ha portato la piattaforma a riconsiderare in profondità l’intera catena del valore del proprio machine learning. Da semplici classificatori sperimentali si è passati a modelli complessi che servono centinaia di milioni di utenti, con dataset e workload che non entrano più su una singola macchina. Per sostenere questa evoluzione Discord ha adottato Ray come fondamento per il calcolo distribuito, costruendoci attorno una piattaforma ingegneristica completa con CLI personalizzato, orchestrazione tramite Dagster e KubeRay, e un livello di osservabilità centralizzata battezzato X-Ray. In parallelo, sul fronte consumer, arrivano le novità stagionali con la promo di halloween e una serie corposa di patch notes orientate a stabilità, accessibilità e velocità percepita dell’app.

Piattaforma ml distribuita basata su Ray

Il passaggio a Ray non è stato solo una scelta tecnologica, ma una decisione di prodotto per gli sviluppatori interni. Nella fase iniziale gli ingegneri hanno esplorato Ray in modo organico, lanciando cluster manuali e risolvendo problemi specifici con la documentazione open-source. Questa fase ha sbloccato i primi risultati ma ha messo in luce configurazioni non standardizzate, gestione risorse disomogenea e scarsa visibilità operativa. Da qui la necessità di consolidare in una piattaforma unica con guardrail chiari, capace di trasformare il calcolo distribuito da attività fragile a esperienza ergonomica.

Il cuore di questa piattaforma è un CLI che elimina il “debug di YAML” tipico degli ambienti Kubernetes. Gli ingegneri specificano GPU, numero di worker e template runtime; il sistema genera automaticamente le specifiche del cluster, le valida e le applica, assicurando coerenza di configurazione e allineamento all’hardware disponibile. Con un singolo comando si ottengono cluster multi-GPU, pronti per il training o per l’inferenza batch, con gestione completa del lifecycle: provisioning, scaling, teardown, log e policy di sicurezza.

Dal training one-off ai job schedulati

La standardizzazione ha consentito il passaggio da training one-off a pipeline schedulate affidabili. Dagster governa le dipendenze tra step, validando configurazioni e prevenendo fallimenti evitabili; KubeRay provvede al provisioning dinamico dei cluster solo quando servono, riducendo sprechi e collisioni tra team; Ray esegue i workload distribuiti e gestisce la comunicazione tra processi, il sharding dei dati e la sincronizzazione dei pesi sui diversi acceleratori. Questa combinazione ha trasformato il modello di ad relevance da progetto con lanci irregolari a workflow quotidiano: i dati vengono preparati, il modello viene retrainato e shipppato in produzione con cadenza giornaliera, senza passaggi manuali e senza colli di bottiglia operativi. Il risultato non è solo velocità, ma riproducibilità: i job girano con parametri tracciati, versioni fissate e log centralizzati, migliorando auditabilità e controllo qualità.

Osservabilità con X-ray e impatti in produzione

La visibilità è stata il terzo pilastro. Con X-Ray, Discord ha introdotto una UI web centralizzata che mostra cluster attivi, ownership, tipo di macchine, stato in tempo reale e consente di avviare notebook interattivi per l’esplorazione rapida. Il monitoraggio integrato rende trasparenti i costi e l’utilizzo delle risorse, permettendo di intercettare code skew, outlier di latenza, saturazione GPU e derive di dato o di modello. Gli effetti in produzione sono tangibili. Il team Ads ha migrato da un approccio basato su XGBoost a reti neurali sharded su multi-GPU, con un incremento fino al 200% di alcuni indicatori di ranking e un’estensione della copertura dei modelli dal 40% al 100% degli scenari target. Il beneficio non si limita alla pubblicità: i team Safety e Shop hanno ereditato lo stesso backbone, sbloccando miglioramenti che prima erano impraticabili. La nuova base ha consentito anche un salto di developer experience: un ingegnere è riuscito a costruire in un giorno un framework di testing end-to-end sfruttando componenti open-source di Ray e Dagster, segno di una piattaforma che abilita invece di ostacolare.

Esperienza sviluppatore e governance tecnica

Standardizzare non significa irrigidire. Discord ha puntato a template parametrizzati che coprono i casi d’uso più comuni senza precludere estensioni locali. La governance si fonda su policy che mappano ruoli e responsabilità, con service account corretti applicati automaticamente da KubeRay e quote che prevengono il “rumore” tra squadre. La combinazione di ripetibilità e autonomia ha ridotto i tempi tra l’idea e il first training run, accorciando il ciclo di feedback e migliorando la qualità dei modelli. Sul piano operativo, la piattaforma ha introdotto un contratto chiaro tra dati, feature store e modelli: gli schema vengono versionati, le trasformazioni sono verificabili e i rollout in produzione seguono strategie sicure con possibilità di rollback. Questo approccio minimizza i rischi di regressioni e mantiene alta l’affidabilità percepita dagli utenti.

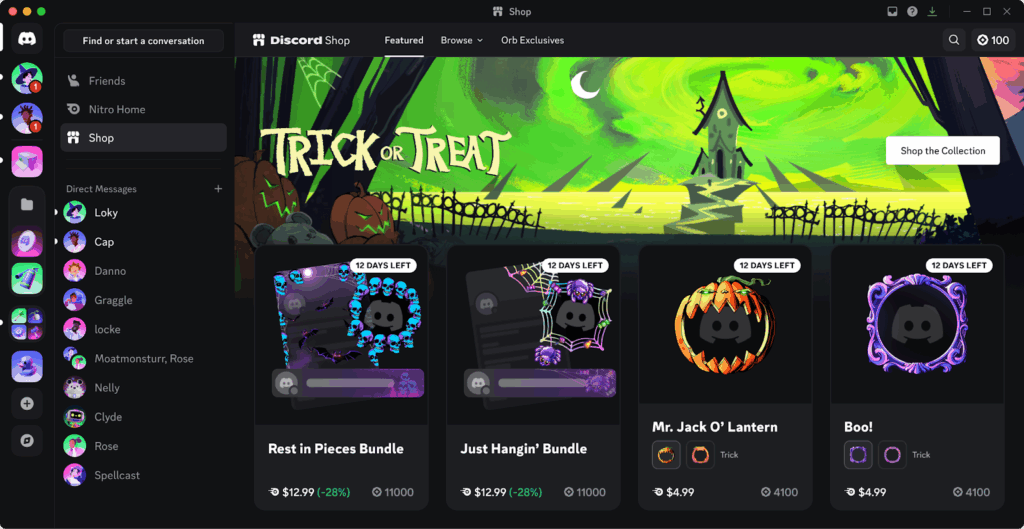

Promo di Halloween: personalizzazione stagionale e gifting nitro

Mentre l’infrastruttura cresce di maturità, Discord coltiva l’engagement con iniziative stagionali. La collezione Trick or Treat nel Shop introduce decorazioni profilo con due lati, eerie e cuddly, tra cui l’utente può oscillare in tempo reale tramite un cursore in-app. Gli item presentano effetti di shapeshift che enfatizzano il tema di halloween, offrendo una personalizzazione visiva immediata e coerente con l’identità della piattaforma.

In parallelo, la promo di gifting Nitro consente di regalare abbonamenti per sbloccare decorazioni avatar di halloween. Fino al 3 novembre, chi regala Nitro può reclamare item aggiuntivi, con un set di otto nuove decorazioni pensate per stimolare la reciprocità tra amici e community. La meccanica è semplice, funziona su desktop e mobile e si integra con le superfici social di Discord, che in alcuni momenti segnaleranno treats veloci per alimentare la partecipazione. L’insieme spinge una stagionalità ludica che valorizza la customizzazione dei profili e mantiene alta la vitalità delle community.

Patch notes di ottobre: stabilità, accessibilità e controllo degli update

Sul fronte client, le patch notes di ottobre mostrano un lavoro metodico su usabilità e qualità. Su Windows desktop gli aggiornamenti automatici vengono ritardati finché non diventano mandatory o la versione locale non è troppo arretrata: l’utente può entrare in chat più rapidamente senza update forzati all’avvio, con la possibilità di forzare l’update tramite la freccia verde in alto a destra. Arrivano anche indicatori di stato online direttamente nel Quick Switcher, riducendo i passaggi per verificare la disponibilità dei contatti. La manutenzione copre iOS e Android con correzioni su notifiche che non si sincronizzavano, problemi di navigazione indietro, gestione di inviti e comportamenti edge di emoji picker e GIF picker. Sul desktop vengono sistemati badge, tooltip, overlay, widget e corner case di rendering, mentre prosegue un importante sforzo su accessibilità: migliorano contrasti, etichette per screen reader, navigazione da tastiera, gesture VoiceOver, rispetto della preferenza Reduced Motion e leggibilità in High Contrast. È un lavoro invisibile a prima vista ma essenziale per garantire una esperienza coerente a una base utenti eterogenea e globale.

Perché questa evoluzione conta

La traiettoria tecnica e di prodotto di Discord racconta un allineamento raro tra infrastruttura e feature utente. Il rafforzamento del backbone ML con Ray, Dagster e KubeRay abilita cicli rapidi di miglioramento per ranking, sicurezza e discovery del contenuto, mentre l’osservabilità con X-Ray rende sostenibile la complessità nel tempo. Sul piano consumer, stagionalità e customizzazione mantengono la piattaforma viva, con incentivi leggeri come le decorazioni di halloween e il gifting Nitro che attivano network effects positivi senza appesantire l’interfaccia. La lezione è chiara: standardizzazione, strumenti giusti e osservabilità non sono optional, ma prerequisiti per scalare modelli moderni in ambienti ad alta intensità d’utenza. E quando l’infrastruttura regge, anche i piccoli dettagli del client, come un update meno intrusivo o un badge più leggibile, si sommano in una percezione di qualità che fidelizza utenti e community.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.