La campagna attribuita al gruppo Flax Typhoon, conosciuto anche come Ethereal Panda, rappresenta una delle operazioni più sofisticate di compromissione su piattaforme ArcGIS Server documentate finora. Secondo l’analisi di ReliaQuest, gli attaccanti di matrice cinese hanno sfruttato una Server Object Extension (SOE) trasformandola in una web shell attiva per oltre un anno, ottenendo accesso remoto stabile, movimento laterale e raccolta di credenziali attraverso SoftEther VPN.

Compromesso ArcGIS e backdoor SOE

Il gruppo ha infiltrato un ambiente ArcGIS public-facing manipolando una SOE legittima, rinominata in simplerestsoe.soe, che fungeva da interfaccia REST malevola. L’estensione conteneva una chiave hardcoded che, una volta richiamata tramite richieste GET con payload Base64 nel parametro layer, permetteva di eseguire comandi arbitrari come cmd.exe /c mkdir C:\Windows\System32\Bridge. Da quel momento, l’attaccante poteva inviare comandi PowerShell direttamente dal web, sfruttando il traffico legittimo per nascondere l’attività. Gli aggressori hanno ottenuto l’accesso iniziale compromettendo l’account portal administrator con credenziali deboli, mantenendo poi la persistenza inserendo la SOE infetta nei backup di sistema. Questa tecnica ha garantito re-infezione automatica dopo ogni tentativo di bonifica. La fase di movimento laterale è stata agevolata dall’uso del software SoftEther VPN Bridge, rinominato in bridge.exe e installato in C:\Windows\System32, con servizio dedicato SysBridge configurato per l’avvio automatico.

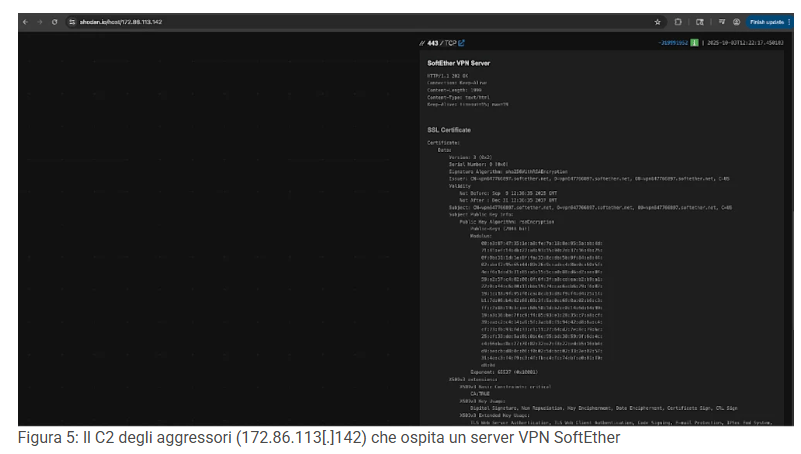

Attraverso il file di configurazione vpn_bridge.config e i moduli hamcore.se2, Flax Typhoon ha stabilito connessioni C2 cifrate via HTTPS verso l’indirizzo 172.86.113.142, estendendo la rete aziendale della vittima direttamente all’infrastruttura dell’attaccante.

Attribuzione e profilo del gruppo Flax Typhoon

L’attribuzione a Flax Typhoon è ritenuta di alta confidenza. Il gruppo è attivo almeno dal 2021 e punta a operazioni di spionaggio e persistenza su reti infrastrutturali e governative in Asia e in Europa. Le sue attività seguono pattern coerenti: uso di SoftEther VPN, movimenti lenti e discreti, e catene di attacco che privilegiano l’accesso a lungo termine rispetto all’impatto immediato. Gli orari operativi, tra 00:00 e 06:00 UTC, coincidono con l’orario lavorativo cinese, rafforzando l’attribuzione geopolitica. Gli attaccanti utilizzano account validi (T1078) e exploit di applicazioni pubbliche (T1190) per l’accesso iniziale, combinando successivamente PowerShell (T1059.001), mascheramento di file legittimi (T1036.005) e persistence tramite servizi Windows (T1543.003).

Tecniche di persistenza e esfiltrazione

L’obiettivo primario di Flax Typhoon è la persistenza silente. L’uso di componenti apparentemente legittimi, come SOE o eseguibili firmati SoftEther, consente di evitare le difese basate su indicatori statici. La web shell integrata consente esecuzione di comandi, discovery di rete (whoami, net view, ipconfig /all), creazione di directory nascoste e scansione interna via SMB, RPC e SSH. Le workstation IT colpite sono state usate per il dump delle credenziali dal database SAM e dai segreti LSA, archiviati in file pass.txt.lnk destinati a server interni di staging. L’uso di RemoteRegistry ha permesso l’accesso remoto alle chiavi di registro, mentre la connessione VPN bridge ha mascherato le attività come traffico amministrativo legittimo.

Indicatori di compromissione

- C2 IP: 172.86.113.142 / 172.86.117.230

- bridge.exe: hash

4f9d9a6cba88832fcb7cfb845472b63ff15cb9b417f4f02cb8086552c19ceffc - vpn_bridge.config: hash

8282c5a177790422769b58b60704957286edb63a53a49a8f95cfa1accf53c861 - hamcore.se2: hash

84959fe39d655a9426b58b4d8c5ec1e038af932461ca85916d7adeed299de1b3 - simplerestsoe.soe: hash

cec625f70d2816c85b1c6b3b449e4a84a5da432b75a99e9efa9acd6b9870b336

Mitigazioni e raccomandazioni

ReliaQuest ha collaborato con ArcGIS e con l’organizzazione vittima per contenere la compromissione e ricostruire lo stack server. Le principali raccomandazioni includono:

- Segmentazione della rete e isolamento dei server ArcGIS pubblici;

- Password robuste e MFA per tutti gli account amministrativi;

- Aggiornamento e hardening dei Web Adapter ArcGIS;

- Rimozione delle estensioni SOE non necessarie;

- Adozione di behavioral analytics per rilevare attività anomale su processi legittimi;

- Implementazione di playbook di risposta automatica per bloccare connessioni C2 e isolare host sospetti;

- Monitoraggio continuo dei file di backup per evitare reinfezioni.

La compromissione dimostra come le tecniche living-off-the-land si stiano evolvendo: gli aggressori non introducono più malware estranei, ma armanizzano i componenti nativi del software aziendale, trasformandoli in veicoli di spionaggio e persistenza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.