Il CERT-AGID ha identificato una nuova campagna di phishing che sfrutta la verifica del permesso di soggiorno per ingannare i cittadini stranieri residenti o temporaneamente presenti in Italia. L’attacco è stato rilevato il 13 ottobre 2025, un giorno dopo l’entrata in funzione del sistema europeo Entry/Exit (EES), e utilizza un dominio fraudolento che replica fedelmente l’interfaccia dei portali ufficiali della Pubblica Amministrazione.

Campagna fraudolenta e contesto operativo

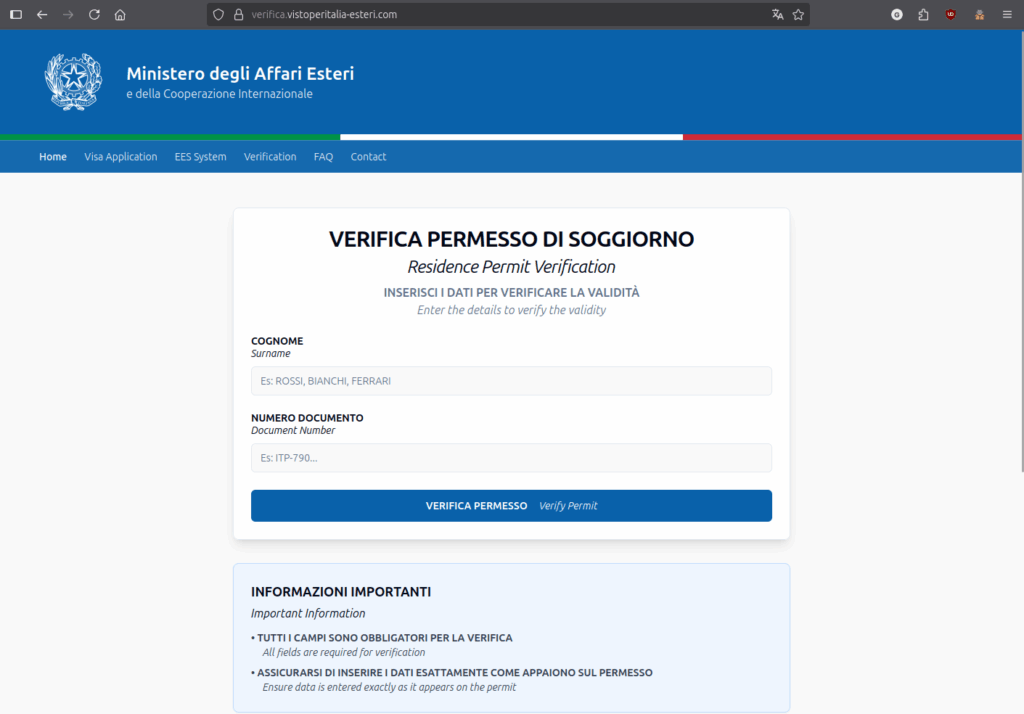

Il dominio, registrato appositamente per questa campagna, riproduce loghi, colori e struttura del sito istituzionale per la verifica del permesso di soggiorno. L’obiettivo è indurre l’utente a inserire il proprio cognome e il numero di documento all’interno di un modulo che, tuttavia, non invia i dati a un server remoto, ma li elabora localmente tramite uno script JavaScript. Il codice confronta le informazioni digitate con un set predefinito di valori statici, un comportamento anomalo che fa pensare a un test di infrastruttura malevola in fase di sviluppo.

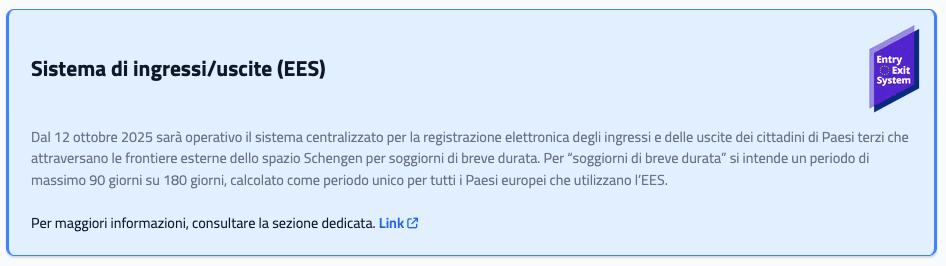

La pagina appare incompleta e presenta funzioni inattive, ma il CERT-AGID segnala che la struttura potrà essere riutilizzata in campagne future, mirate alla raccolta di dati sensibili o a frodi economiche. Tra le possibili evoluzioni vi sono richieste di pagamento fittizie per “accelerare la pratica” del permesso di soggiorno o comunicazioni false a nome di ambasciate e questure. La scelta del timing non è casuale: la campagna coincide con la piena operatività del sistema EES, che dal 12 ottobre 2025 registra impronte digitali, dati biometrici facciali e informazioni sui passaporti dei cittadini extra-UE e non Schengen. Gli attaccanti sfruttano la confusione legata all’introduzione di un sistema nuovo e poco conosciuto, colpendo utenti spesso poco familiari con la lingua italiana e non abituati a interagire con i portali digitali della PA.

Metodi e funzionamento tecnico

Il sito fraudolento, registrato il 13 ottobre, riproduce fedelmente la grafica del portale originale. Gli utenti vengono invitati a compilare campi obbligatori, ma lo script JavaScript implementato nel codice verifica i dati localmente, confrontandoli con array statici all’interno del sorgente. Le funzionalità di invio dati e validazione lato server risultano disabilitate, ma la struttura dimostra una pianificazione accurata per uso successivo. Gli esperti ipotizzano che gli attaccanti intendano attivare in seguito meccanismi di raccolta reali o integrare moduli di pagamento fraudolenti. In parallelo, sono state individuate email e messaggi di testo che simulano notifiche ufficiali da parte di “Questura”, “Ministero dell’Interno” o “Ambasciata Italiana”, invitando i destinatari a visitare il dominio malevolo per “aggiornare il proprio permesso” o “evitare la revoca del documento”.

Target e impatto sociale

Le vittime principali sono cittadini stranieri che vivono in Italia o vi soggiornano temporaneamente. Spesso si tratta di persone con conoscenza limitata della lingua italiana e difficoltà nell’uso dei servizi online della Pubblica Amministrazione. Il phishing fa leva sul senso di urgenza e sulla paura di perdere il diritto di soggiorno, spingendo le vittime a fornire dati personali o a effettuare pagamenti illeciti.

Questa campagna evidenzia una tendenza crescente: l’uso di temi legati ai servizi pubblici digitali — come SPID, INPS, Agenzia delle Entrate o, in questo caso, il permesso di soggiorno — per colpire categorie vulnerabili durante fasi di transizione digitale.

Indicatori di compromissione (IoC)

Il CERT-AGID ha diffuso un elenco di indicatori di compromissione (IoC) per consentire il rilevamento e la dismissione rapida del dominio fraudolento. Gli elementi individuati includono:

- Dominio: registrato il 13 ottobre 2025, con hosting estero e certificato SSL gratuito;

- Pagina web: interfaccia clone del portale ufficiale per la verifica permessi;

- Script JavaScript: verifica locale dei dati inseriti con set statico;

- Grafica: uso non autorizzato di simboli istituzionali e design ministeriale;

- Comportamento anomalo: assenza di trasmissione dati e presenza di codice in costruzione.

Tutti gli IoC sono stati condivisi con le organizzazioni accreditate tramite il flusso di Threat Intelligence gestito dal CERT-AGID, accessibile attraverso modulo di accreditamento ufficiale.

Azioni e cooperazione istituzionale

Il CERT-AGID ha informato il Ministero degli Affari Esteri e della Cooperazione Internazionale, richiedendo la dismissione del dominio fraudolento e il blocco dei certificati associati. In parallelo, sono stati allertati i provider italiani per impedire la propagazione di varianti della campagna e rafforzare i controlli DNS. Le autorità hanno inoltre avviato una campagna di awareness multilingue rivolta ai cittadini stranieri, con messaggi chiari su canali social e siti istituzionali, invitando a verificare sempre la legittimità delle comunicazioni ricevute.

Raccomandazioni per gli utenti

- Accedere solo ai siti ufficiali del Ministero dell’Interno per la verifica del permesso di soggiorno;

- Evitare link ricevuti via email, SMS o social network;

- Non inserire dati personali o numeri di documento su siti non certificati HTTPS con dominio “.gov.it”;

- Segnalare immediatamente i domini sospetti al CERT-AGID tramite il portale di segnalazione;

- Utilizzare autenticazione a più fattori e mantenere aggiornati i software di sicurezza;

- Diffondere consapevolezza tra le comunità straniere, facilitando la comprensione dei rischi digitali.

Implicazioni per la sicurezza digitale

L’episodio sottolinea come la cybercriminalità stia evolvendo verso target specifici, sfruttando momentanei vuoti informativi e periodi di transizione istituzionale. L’avvio dell’EES, con la gestione di dati biometrici e passaporti, ha creato un contesto ideale per truffe credibili, in grado di colpire fasce di popolazione vulnerabili. Il caso dimostra la necessità di un rafforzamento della comunicazione pubblica e di una cooperazione costante tra CERT, ministeri e associazioni che operano con i cittadini stranieri, per prevenire campagne di phishing che mirano a sfruttare la fiducia nei servizi digitali dello Stato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.