Due nuovi strumenti di attacco, BeaverTail e OtterCookie, sono stati identificati da Cisco Talos come componenti centrali delle operazioni Famous Chollima, un gruppo legato alla Corea del Nord e già noto per campagne di furto di criptovalute e attacchi a sviluppatori. Entrambi i malware agiscono in sinergia, sfruttando applicazioni trojanizzate e tattiche di ingegneria sociale per infiltrarsi in sistemi di aziende e freelance del settore tecnologico e crypto, rubando credenziali, dati wallet e informazioni sensibili. La campagna, denominata internamente Operation Contagious Interview, si basa su un inganno semplice ma efficace: finte offerte di lavoro pubblicate su piattaforme come Fiverr e Discord, con link a repository Git o pacchetti NPM apparentemente legittimi. Le vittime, convinte di scaricare strumenti tecnici per colloqui o test di programmazione, eseguono in realtà codice malevolo integrato in progetti Node.js. In un caso documentato in Sri Lanka, un dipendente di un’organizzazione tech ha scaricato un’app manipolata che ha dato avvio alla catena di infezione, installando BeaverTail e OtterCookie in sequenza.

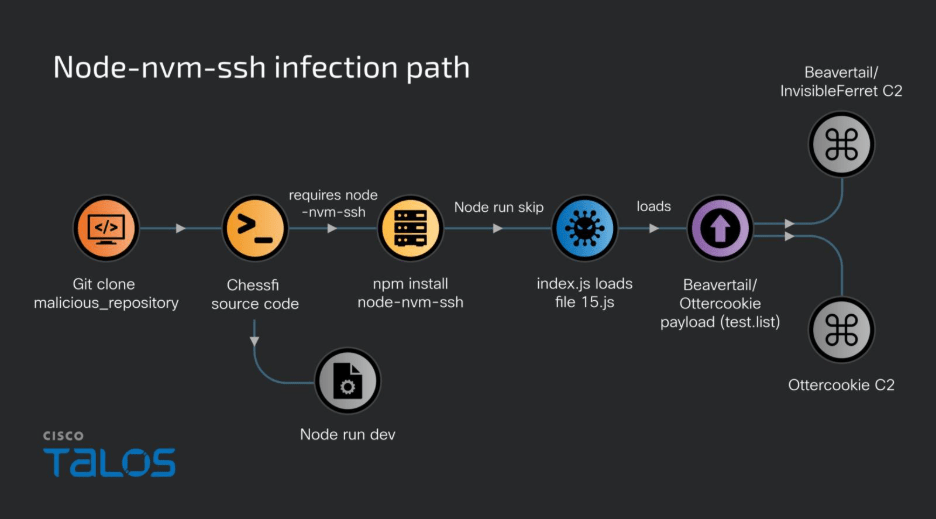

BeaverTail opera come downloader e orchestratore. È scritto in Node.js, compatibile con Windows, Linux e macOS, e al primo avvio identifica la piattaforma di destinazione, raccogliendo informazioni sul sistema e sui browser installati. Da qui, scarica moduli aggiuntivi dai server C2, in particolare InvisibleFerret, destinato al furto di dati e all’accesso remoto. Il malware utilizza tecniche di offuscamento complesse, tra cui codifica base64 e cifratura XOR, rinominando variabili e mascherando stringhe per evitare la rilevazione. Le versioni più recenti includono controlli anti-debugging e riconoscimento di macchine virtuali, riducendo drasticamente la possibilità di analisi forense. A livello operativo, BeaverTail comunica tramite la porta TCP 1224, sfruttando endpoint multipli per scaricare componenti modulari e instaurare una connessione persistente con l’infrastruttura di comando e controllo.

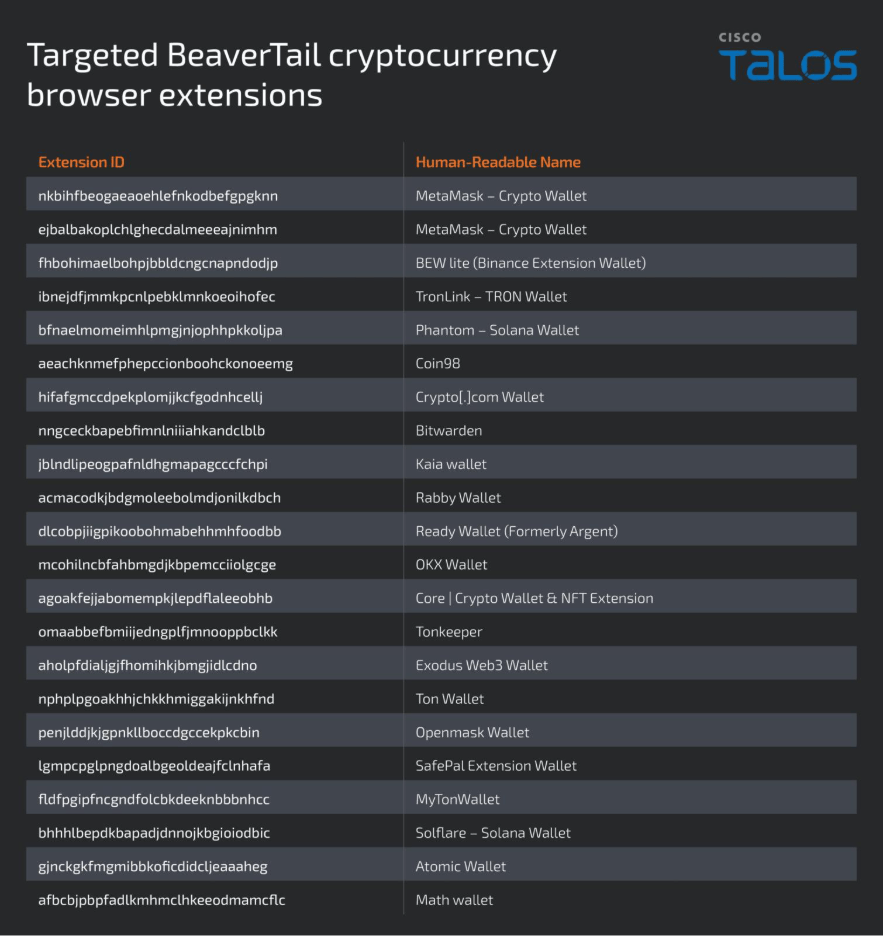

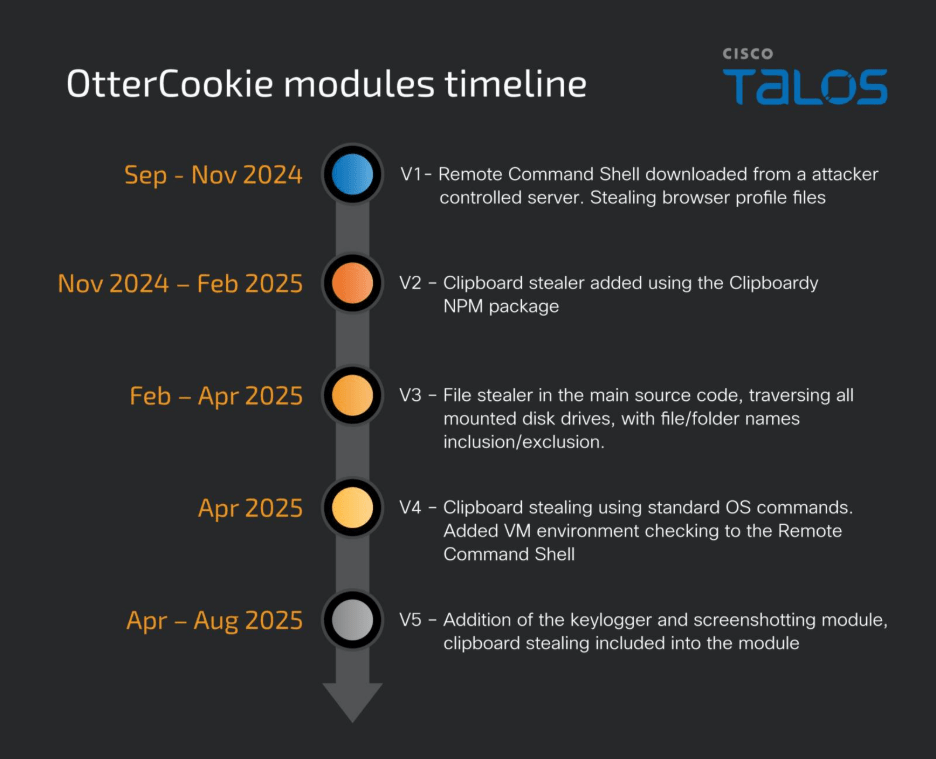

OtterCookie rappresenta la seconda fase dell’attacco, concentrata sull’esfiltrazione dei dati. È un malware modulare capace di catturare screenshot, registrare tasti, monitorare la clipboard e rubare documenti e credenziali da browser ed estensioni crypto come MetaMask e Trust Wallet. Ogni modulo, definito da configurazioni JSON, agisce in autonomia: alcuni raccolgono dati utente e informazioni di rete, altri operano come shell remote o file stealer. Le immagini e i log vengono convertiti e caricati ciclicamente su server remoti tramite canali HTTP e WebSocket. Le versioni più avanzate di OtterCookie includono capacità di caricamento dinamico del codice, rilevamento ambienti virtualizzati e meccanismi di evasione che sfruttano i cookie HTTP come trigger di comando.

L’intera infrastruttura C2, che condivide indirizzi IP e porte tra le due minacce, mostra un’architettura ridondante e flessibile. Le comunicazioni avvengono principalmente sulle porte 1224, 1418, 1476 e 5961, ciascuna dedicata a funzioni specifiche come gestione dei moduli, trasmissione dei log o furto dei wallet. Gli analisti hanno individuato diversi server attivi, tra cui 23.227.202.244 e 138.201.50.5, usati come relay di più campagne. I dati viaggiano attraverso richieste POST offuscate, spesso incorporate in traffico di rete apparentemente legittimo, una tattica che complica la rilevazione da parte dei sistemi di difesa aziendali.

Secondo Cisco, le tattiche del gruppo nordcoreano riflettono una maturazione operativa notevole. Dalle prime campagne del 2023, basate su semplici downloader, si è passati a un modello cross-platform, capace di auto-aggiornarsi e operare in silenzio anche su infrastrutture Linux e macOS. La fusione tra BeaverTail e OtterCookie ha permesso di creare un framework malevolo unico, con funzioni di persistenza, furto dati e controllo remoto, mantenendo un basso tasso di rilevamento su VirusTotal. Le campagne più recenti hanno incluso riferimenti a Deceptive Development e ClickFix, strumenti fittizi distribuiti come componenti di test, utilizzati per ingannare sviluppatori esperti. Le operazioni di Famous Chollima perseguono un obiettivo economico preciso: finanziare la DPRK attraverso furti di asset digitali e truffe crypto. L’attacco a sviluppatori indipendenti risponde alla necessità di ottenere accesso privilegiato a repository o chiavi API di piattaforme decentralizzate. Il gruppo ha affinato la capacità di sfruttare ambienti di sviluppo aperti e l’ecosistema NPM per introdurre codice malevolo in catene di distribuzione legittime, una strategia che riproduce le dinamiche di supply chain compromise già viste in contesti statali. Gli esperti consigliano di trattare con estrema cautela qualsiasi offerta di collaborazione o test tecnico che preveda l’esecuzione di codice esterno. L’autenticità dei repository deve essere verificata manualmente, evitando installazioni da sorgenti non certificate o pacchetti NPM non ufficiali. Le aziende del settore tech dovrebbero monitorare con attenzione le connessioni Node.js verso domini sconosciuti e implementare policy di isolamento Zero Trust, in particolare per gli ambienti di sviluppo condivisi. La combinazione BeaverTail-OtterCookie conferma come le operazioni nordcoreane stiano evolvendo verso un modello ibrido che unisce spionaggio informatico e criminalità finanziaria, mantenendo al contempo una sofisticazione tecnica comparabile a quella dei gruppi APT cinesi e russi. Con la progressiva integrazione di componenti modulari e meccanismi di evasione basati su tecnologie open-source, queste campagne dimostrano la capacità della Corea del Nord di adattarsi rapidamente ai nuovi ecosistemi digitali, trasformando ogni opportunità di collaborazione online in una potenziale porta d’ingresso per il cybercrime.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.