Le recenti violazioni dati che hanno coinvolto grandi aziende come Capita e Mango, unite a nuove campagne di phishing contro gestori di password e alla condanna dell’hacker di PowerSchool, delineano un quadro di rischio sempre più complesso per la sicurezza aziendale globale. Le autorità come l’Information Commissioner’s Office (ICO) nel Regno Unito e la giustizia statunitense rispondono con sanzioni e sentenze esemplari, mentre le imprese corrono ai ripari potenziando i sistemi di protezione, migliorando la gestione dei fornitori e rafforzando le pratiche di risposta agli incidenti.

Sanzione record per Capita dopo la breccia del 2023

La società britannica Capita, che fornisce servizi digitali a enti pubblici, università, NHS e Ministero della Difesa, è stata condannata a una multa record di 16,7 milioni di euro per la grave violazione dei dati del 2023, che ha coinvolto le informazioni personali di 6,6 milioni di cittadini. L’ICO ha ridotto la sanzione iniziale di 53,6 milioni, riconoscendo gli sforzi successivi per migliorare la sicurezza, ma il verdetto rimane un campanello d’allarme per il settore dei servizi IT e outsourcing. L’incidente è iniziato il 22 marzo 2023, quando un dipendente ha scaricato un file malevolo che ha aperto l’accesso agli hacker del gruppo Black Basta. Gli attaccanti hanno avuto 58 ore di libertà operativa, tempo sufficiente per muoversi lateralmente nei sistemi, ottenere privilegi di amministratore ed esfiltrare quasi un terabyte di dati sensibili. Tra i file compromessi figurano informazioni relative a 325 fondi pensione e numerosi contratti pubblici. Il ransomware è stato attivato il 31 marzo, causando il blocco di parte dei servizi IT e la perdita di accesso per molti dipendenti. L’indagine dell’ICO ha evidenziato carenze nei controlli di accesso, ritardi nella risposta agli alert e mancanza di test di penetrazione periodici. Capita ha ammesso le proprie responsabilità e ha implementato un piano di rafforzamento della sicurezza, che include monitoraggio costante, aumento del personale nel Security Operations Center e revisione dei privilegi amministrativi. L’amministratore delegato Adolfo Hernandez ha dichiarato che l’azienda “ha imparato la lezione” e che le misure adottate non impatteranno le previsioni finanziarie, con un fatturato annuo di 3,6 miliardi di euro e 34.000 dipendenti.

Data Breach limitato per Mango: coinvolto fornitore marketing

Il 14 ottobre 2025 il marchio spagnolo Mango ha notificato ai clienti una violazione dei dati marketing dovuta al compromesso di un fornitore esterno. L’incidente ha esposto nome, paese, codice postale, email e numero di telefono di alcuni utenti, senza coinvolgere dati finanziari, cognomi o credenziali di accesso. La società, presente in 120 Paesi con 2.800 negozi e 16.300 dipendenti, ha immediatamente avviato un’indagine interna, attivato i protocolli di sicurezza e informato l’Agenzia Spagnola per la Protezione dei Dati.

????Data Breach Alert‼️

— Hackmanac (@H4ckmanac) October 15, 2025

????????Spain – MANGO

Spanish fashion retailer MANGO disclosed that an external marketing service provider suffered unauthorized access, exposing personal contact data of customers.

The compromised data includes first name, country, postal code, email address,… pic.twitter.com/StLxjkHgzs

Mango ha istituito un canale email e una hotline dedicata per fornire supporto ai clienti, rassicurando sull’assenza di impatti sui sistemi aziendali principali e sull’operatività del sito e-commerce, che rappresenta circa il 30% del fatturato di 3,3 miliardi di euro. L’azienda ha inoltre avviato audit sui fornitori e revisioni contrattuali per rafforzare le misure di protezione dei dati condivisi con terze parti. Nessun gruppo ransomware ha rivendicato l’attacco, che non ha causato disservizi né danni reputazionali significativi, grazie alla trasparenza e alla rapidità della risposta.

Phishing sofisticato su LastPass, Bitwarden e 1Password

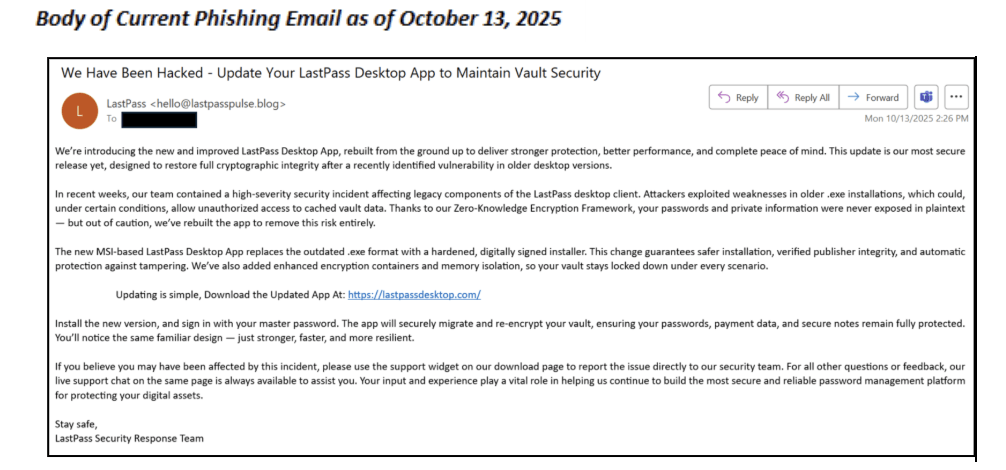

Parallelamente, una serie di campagne di phishing altamente mirate ha preso di mira gli utenti dei principali gestori di password, tra cui LastPass, Bitwarden e 1Password. Gli attori malevoli hanno inviato email che fingevano di provenire dai servizi ufficiali, segnalando false violazioni di sicurezza e invitando i destinatari a scaricare una presunta “app desktop sicura”. In realtà, il download installava Syncro MSP, un software legittimo di gestione remota utilizzato impropriamente per distribuire ScreenConnect, concedendo agli hacker accesso totale ai dispositivi.

La campagna è stata pianificata nel weekend del Columbus Day, sfruttando la ridotta operatività dei team IT. I messaggi, costruiti con linguaggio tecnico e urgenza artificiale, descrivevano vulnerabilità inesistenti e proponevano pacchetti MSI apparentemente ufficiali. Una volta installato, il malware configurava un check-in automatico ogni 90 secondi, disattivava antivirus specifici e consentiva il controllo remoto dei PC. In alcuni casi, i criminali informatici rubavano vault di password completi, causando un rischio di compromissione totale delle credenziali memorizzate. Le aziende coinvolte hanno reagito rapidamente: LastPass e Bitwarden hanno pubblicato avvisi ufficiali confermando l’assenza di brecce interne, mentre 1Password ha segnalato una campagna distinta che reindirizzava gli utenti a siti clone per richiedere la master password. Gli esperti di Malwarebytes e altre società di sicurezza hanno confermato che si tratta di una delle operazioni di phishing più sofisticate del 2025, poiché sfrutta strumenti legittimi e infrastrutture aziendali reali per eludere le difese tradizionali.

Condanna esemplare per l’hacker di PowerSchool

Negli Stati Uniti, il 19enne Matthew Lane è stato condannato a quattro anni di prigione per l’attacco al portale educativo PowerSchool, che ha compromesso i dati di 62,4 milioni di studenti e 9,5 milioni di insegnanti. L’attacco, avvenuto nel dicembre 2024, è stato condotto sfruttando le credenziali di un subcontractor con accesso al portale PowerSource. Lane ha scaricato database di 6.505 distretti scolastici, rubando nomi, indirizzi, numeri di telefono, password e persino dati medici degli studenti. Il giovane hacker, che si faceva chiamare Shiny Hunters, ha chiesto riscatti per 2,6 milioni di euro in Bitcoin, ottenendo in parte il pagamento da PowerSchool e tentando ulteriori estorsioni individuali verso singoli distretti scolastici. Oltre alla pena detentiva, la giudice Margaret Guzman ha imposto a Lane la restituzione di 12,8 milioni di euro e una multa di 22.900 euro, riconoscendo la gravità del danno. Lo stato del Texas ha inoltre citato PowerSchool per negligenza nella protezione dei dati, accusando l’azienda di aver ingannato i clienti sulla robustezza delle proprie misure di sicurezza. L’attacco a PowerSchool evidenzia la vulnerabilità delle piattaforme cloud nel settore educativo, dove gli accessi esterni dei fornitori rappresentano un anello debole. In risposta, l’azienda ha rafforzato i controlli di accesso, aumentato la segmentazione interna e avviato collaborazioni con società di cybersecurity per prevenire future intrusioni.

Lezioni e implicazioni per la sicurezza aziendale

Gli episodi di Capita, Mango, PowerSchool e le campagne di phishing su larga scala tracciano una linea comune: l’intersezione tra errori umani, catene di fornitura e strumenti legittimi abusati dagli attaccanti. Le aziende di ogni settore — dal retail all’istruzione, fino ai servizi IT pubblici — devono oggi affrontare sfide che combinano minacce tecniche e responsabilità legali. Gli esperti sottolineano la necessità di tiered admin model, test di penetrazione periodici, formazione del personale e politiche di segmentazione delle reti per limitare i danni in caso di compromissione. Parallelamente, gli utenti finali devono mantenere vigilanza sulle comunicazioni email, evitare di cliccare link sospetti e utilizzare autenticazione a più fattori per proteggere account sensibili. Le autorità, dal canto loro, rafforzano le misure punitive, mentre gli hacker affrontano pene crescenti, creando un effetto deterrente contro il cybercrime.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...