Una nuova campagna di attacco, denominata Operation Zero Disco, ha preso di mira dispositivi Cisco IOS XE sfruttando la vulnerabilità CVE-2025-20352 nel protocollo SNMP per eseguire codice arbitrario e installare rootkit Linux fileless capaci di garantire persistenza stealth su infrastrutture di rete enterprise. L’allarme arriva da Trend Micro, che documenta l’operazione come una delle più sofisticate mai osservate su piattaforme Cisco, con tecniche che combinano overflow di buffer, spoofing IP e MAC, disabilitazione dei log e manipolazione delle configurazioni interne per nascondere la presenza degli attaccanti.

La vulnerabilità CVE-2025-20352: overflow SNMP e codice remoto

La falla CVE-2025-20352, classificata come critica, risiede nel componente Authframework del protocollo SNMP utilizzato in Cisco IOS XE. Essa deriva da un overflow di buffer nell’elaborazione degli OID che consente a un attore remoto di eseguire codice arbitrario inviando pacchetti SNMP appositamente creati. Gli exploit identificati contengono comandi come “$(ps -a” e sfruttano la possibilità di suddividere il payload su più pacchetti, aggirando le limitazioni di lunghezza dei comandi. La falla interessa build a 32 e 64 bit degli switch Cisco, con differenze nelle modalità di exploit: nei modelli 32-bit, gli attaccanti sfruttano una variante della vecchia vulnerabilità CVE-2017-3881 (Telnet) per ottenere lettura e scrittura di memoria arbitraria; nei modelli 64-bit, invece, è necessario disporre di privilegi di livello 15 o accesso alla guest shell per l’installazione della backdoor. Trend Micro ha confermato che l’exploit consente esecuzione remota non autenticata, rendendo vulnerabili tutti i dispositivi con SNMP abilitato e accessibili da reti esterne o interne. Poiché il protocollo SNMP è spesso autorizzato a superare i firewall per scopi di monitoraggio, gli attacchi possono apparire come traffico legittimo, rendendo difficile il rilevamento in fase iniziale.

Rootkit fileless e backdoor persistente

Una volta ottenuto l’accesso, gli attaccanti installano un rootkit Linux progettato per iniettarsi in memoria IOSd, il processo centrale del sistema operativo Cisco IOS XE. Il rootkit è fileless, opera esclusivamente in memoria e scompare al riavvio del dispositivo, ma può essere reinstallato tramite la stessa vulnerabilità. Tra le sue funzioni figura la creazione di una “universal password” contenente la parola “disco”, interpretata come una variazione di “Cisco”, utilizzata per autenticarsi bypassando AAA (Authentication, Authorization and Accounting) e VTY ACL.

Il malware include un listener UDP in grado di ricevere comandi da un controller remoto senza necessità di porte aperte. In più, nasconde account amministrativi, rimuove script EEM (Embedded Event Manager) e filtra le liste di controllo accesso (ACL) dalla configurazione in esecuzione. Il rootkit è in grado di disabilitare il logging, resettare timestamp e cancellare tracce di modifiche, consentendo agli attori di mantenere il controllo completo del dispositivo senza lasciare indicatori visibili.

La campagna Operation Zero Disco

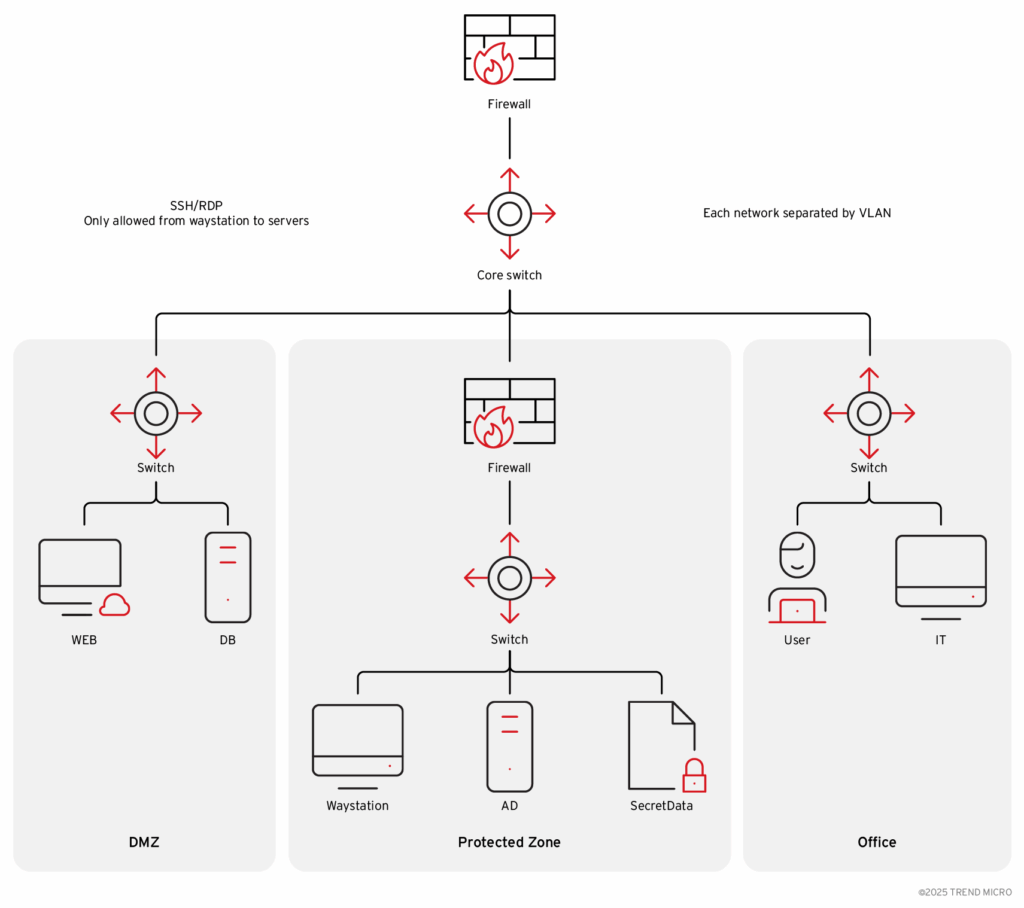

Secondo Trend Micro, Operation Zero Disco è attiva almeno dall’inizio del 2025 e si concentra su switch Cisco delle serie 9400, 9300 e 3750G, modelli diffusi in reti aziendali ma privi di capacità di rilevamento avanzate come l’ASLR (Address Space Layout Randomization). Gli attaccanti sfruttano la vulnerabilità SNMP per ottenere l’accesso, quindi eseguono ARP spoofing e impersonazione IP/MAC per infiltrarsi in zone di rete protette. Durante la fase di attacco, i dispositivi legittimi vengono forzati offline e sostituiti da nodi “waystation” controllati dagli aggressori, che utilizzano gli stessi indirizzi IP per mascherare la presenza malevola. Il controller UDP remoto consente agli attori di gestire la configurazione del rootkit, abilitando o disattivando funzioni di logging e alterando lo storico degli eventi. L’intera catena di compromissione è costruita per evitare la rilevazione da parte dei team di sicurezza e sfrutta tool legittimi modificati. Trend Micro nota che il nome “Operation Zero Disco” è una ironia interna del gruppo, poiché la password del rootkit include “disco”, richiamo diretto a “Cisco”.

Catena di attacco documentata

L’analisi forense condotta da Trend Micro ricostruisce una catena d’attacco in cinque fasi principali:

- Accesso iniziale – Gli attaccanti inviano pacchetti SNMP crafted che attivano il buffer overflow in Authframework, ottenendo esecuzione di codice remoto.

- Esecuzione del payload – Su dispositivi 32-bit viene usata una versione modificata dell’exploit Telnet CVE-2017-3881, mentre sui 64-bit l’attacco sfrutta la guest shell con privilegi elevati.

- Installazione del rootkit – Viene iniettato in memoria IOSd, attivando hook multipli per manipolare processi e log.

- Persistenza e spoofing – Gli attaccanti configurano ARP spoofing e IP impersonation per mantenere accesso anche dopo reset temporanei.

- Controllo remoto e evasione – Il controller UDP comunica con i rootkit attivi, coordinando comandi, reset di timestamp e cancellazione di tracce da running configuration.

L’intera sequenza avviene in modo silente e distribuito, permettendo il movimento laterale e la compromissione di infrastrutture interne. Trend Micro segnala che le configurazioni SNMP nascoste e il traffico UDP anomalo rappresentano i principali indicatori di compromissione.

Dispositivi e impatto operativo

I modelli più esposti risultano essere Cisco Catalyst 9400, 9300 e 3750G, sistemi di rete ancora largamente impiegati in infrastrutture governative, industriali e accademiche. L’impatto potenziale include accesso persistente agli switch, esfiltrazione di traffico interno, manipolazione delle tabelle di routing e movimento laterale verso segmenti sensibili. Poiché molti dispositivi di queste serie non supportano pienamente le funzioni di mitigazione moderne, come ASLR o monitoraggio EDR integrato, la compromissione può rimanere invisibile per settimane. Trend Micro avverte che la compromissione di uno switch centrale può compromettere l’intera catena di fiducia della rete, rendendo inefficaci anche i sistemi di difesa periferici. L’impatto economico include downtime prolungati, interruzioni di servizio e perdita di integrità dei dati in ambienti enterprise e industriali.

Raccomandazioni di mitigazione

Cisco e Trend Micro raccomandano un intervento immediato per ridurre i rischi derivanti dalla vulnerabilità CVE-2025-20352. Le azioni prioritarie includono:

- Applicare le patch firmware ufficiali rilasciate da Cisco per IOS XE;

- Disabilitare SNMP se non strettamente necessario, o limitarlo tramite ACL dedicate;

- Monitorare il traffico SNMP e UDP per individuare anomalie indicative di exploit o listener occulti;

- Analizzare i log di sistema per reset di timestamp o configurazioni mancanti;

- Isolare i dispositivi legacy e pianificare la loro sostituzione con modelli più recenti;

- Verificare la presenza di account nascosti, script EEM non documentati e ACL invisibili nella running configuration;

- Implementare segmentazione di rete e firewall avanzati per prevenire spoofing IP e ARP;

- Contattare il Cisco TAC per supporto forense e validazione dei log di compromissione.

Trend Micro suggerisce inoltre di adottare sistemi di monitoraggio comportamentale in grado di rilevare variazioni improvvise nel traffico e di formare il personale per riconoscere tentativi di social engineering, potenziale vettore iniziale di exploit secondari. Operation Zero Disco rappresenta una nuova frontiera nelle minacce contro l’infrastruttura di rete, dove attori avanzati utilizzano protocolli di gestione come SNMP per infiltrarsi in modo silente e mantenere controllo prolungato. L’episodio evidenzia l’urgenza di aggiornare i dispositivi legacy e di trattare i sistemi di rete come asset critici di sicurezza, non più come semplici componenti di connettività.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...