Una campagna di doxxing mirata ha colpito duramente il gruppo Water Kurita, noto per lo sviluppo e la gestione del Lumma Stealer, uno degli infostealer più diffusi nei circuiti underground. L’esposizione di identità e dati personali dei membri centrali ha causato un declino netto nelle operazioni e una riorganizzazione profonda dell’ecosistema criminale che ruotava attorno al malware. Gli esperti di Trend Micro hanno analizzato le conseguenze di questa rivelazione, sottolineando come il caso rappresenti un punto di svolta nel rapporto tra anonimato e sopravvivenza dei gruppi malware-as-a-service. Il doxxing, diffuso a partire da settembre 2024, ha svelato nomi, connessioni operative e indirizzi IP associati agli sviluppatori. In poche ore, forum come XSS e BreachForums hanno registrato discussioni e dichiarazioni dei membri colpiti, seguite da un silenzio improvviso. L’episodio ha evidenziato la fragilità strutturale del mercato underground, dove la reputazione e la segretezza sono elementi chiave per la continuità delle operazioni.

Cosa leggere

Declino immediato e ristrutturazione delle operazioni

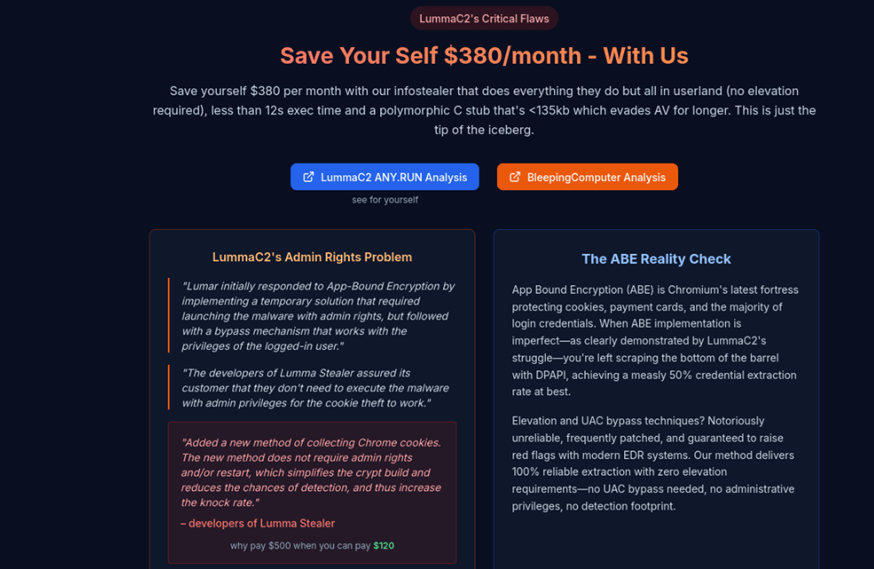

Il colpo principale inferto a Water Kurita è stato l’interruzione temporanea del servizio Lumma Stealer, con il conseguente abbandono da parte di numerosi abbonati. Venduto come malware-as-a-service a partire da 229 euro al mese, Lumma offriva log di credenziali rubate, strumenti di analisi e moduli di traffico. Dopo il doxxing, i clienti hanno sospeso i rinnovi, temendo che l’esposizione potesse condurre a tracciamenti o infiltrazioni da parte di forze dell’ordine.

In parallelo, rivali e collettivi concorrenti hanno approfittato della situazione per promuovere alternative come RedLine, Vidar e SectopRAT, incrementando rapidamente le proprie quote di mercato. Il doxxing ha quindi provocato un effetto domino, non solo economico ma anche reputazionale: la fiducia nel marchio Lumma è crollata, mentre Water Kurita si è visto costretto a trasferire la propria infrastruttura verso ambienti più isolati e decentralizzati.

La natura e l’evoluzione del gruppo Water Kurita

Secondo gli analisti, Water Kurita rappresenta un collettivo strutturato più che un singolo individuo. Il gruppo opera come centro di sviluppo per una gamma di tool offensivi, combinando codice open-source manipolato con componenti proprietarie. La loro attività, emersa nel 2022 e consolidata nel 2023, si è focalizzata sul perfezionamento di Lumma Stealer, un infostealer capace di rubare credenziali, cookie, portafogli crypto e file sensibili su piattaforme Windows, macOS e Linux. Il gruppo ha sfruttato piattaforme legittime come GitHub e Discord per la distribuzione di payload attraverso repository falsificati e contenuti generati da AI, rendendo difficile la rilevazione automatica. Gli aggiornamenti del malware erano frequenti e progressivamente più sofisticati, con moduli dedicati a keylogging, furto di clipboard e caricamento di file aggiuntivi per second stage come SmartLoader o SectopRAT. Dopo il doxxing, Water Kurita ha adottato un profilo estremamente stealth: gli sviluppatori hanno smesso di partecipare a forum pubblici, scegliendo invece canali privati e sistemi di comunicazione cifrata. Il gruppo ha inoltre abbandonato infrastrutture note come Cloudflare, passando a CDN alternative e a domini temporanei ospitati su VPS anonimi. Trend Micro ha osservato un cambiamento netto nella strategia: da un modello pubblico di vendita a un approccio su invito con screening manuale dei clienti.

La campagna di doxxing mirata

Il doxxing di Water Kurita è stato organizzato con precisione chirurgica. Gli aggressori, probabilmente rivali o insider, hanno raccolto informazioni sulle comunicazioni interne del gruppo, sfruttando vulnerabilità nelle loro catene di distribuzione. La diffusione dei dati ha incluso nomi reali, email, handle Telegram e pattern operativi, diffusi in blocco nei canali underground. La reazione è stata immediata: alcuni membri hanno abbandonato i forum, altri hanno negato l’appartenenza, mentre alcuni tentativi di sabotaggio reciproco hanno fatto emergere divisioni interne.

Gli esperti indicano che il doxxing ha causato un effetto di “shock di fiducia”: gli abbonati hanno smesso di comunicare apertamente, i venditori affiliati hanno chiuso bot di pagamento automatizzati e le transazioni in criptovalute sono diminuite per giorni. L’evento ha inoltre rivelato le connessioni tra Water Kurita e gruppi nordcoreani come Famous Chollima, che utilizzavano Lumma Stealer per furti su larga scala. La conseguenza diretta è stata una riduzione delle entrate per questi network, stimata in milioni di euro.

Conseguenze sul mercato underground

Il mercato del malware-as-a-service (MaaS) ha subito un impatto notevole. L’improvvisa indisponibilità di Lumma Stealer ha provocato una carenza temporanea di offerta, causando un aumento dei prezzi per altri infostealer e una migrazione verso piattaforme più chiuse. Forum come XSS e Exploit.in hanno imposto nuove regole: autenticazioni a più fattori, divieti di condivisione pubblica di indirizzi IP, e limiti alle discussioni su identità dei membri. Il doxxing ha accelerato una tendenza verso la clandestinità totale: marketplace precedentemente pubblici sono diventati accessibili solo tramite referral, e i pagamenti in stablecoin hanno sostituito quelli in Bitcoin per garantire maggiore tracciabilità interna. Alcuni sviluppatori, colpiti dal panico, hanno persino introdotto tool anti-doxxing per cifrare comunicazioni e generare alias dinamici. Questa frammentazione ha ridotto la centralità dei grandi fornitori e aumentato la dipendenza da micro-ecosistemi specializzati.

Ripresa con tattiche stealth e adattamento post-doxxing

Nonostante il colpo iniziale, Water Kurita ha mostrato una resilienza notevole. Dopo alcune settimane di silenzio, il gruppo è riemerso con nuove tattiche di distribuzione stealth. Lumma Stealer è tornato a circolare tramite repository GitHub apparentemente legittimi, popolati da codice generato da intelligenza artificiale. Questi progetti fittizi contenevano script di installazione che eseguivano automaticamente SmartLoader, scaricando payload secondari da CDN Discord o domini mirror. Il gruppo ha inoltre automatizzato la propagazione attraverso siti fake CAPTCHA e archivi compressi distribuiti via campagne di phishing mirate a sviluppatori e freelance. L’obiettivo era mantenere basso il profilo, minimizzare esposizioni pubbliche e consolidare la base clienti tramite canali diretti. Le nuove versioni di Lumma Stealer includono funzionalità di esfiltrazione estesa, targeting di estensioni 2FA, wallet crypto e applicazioni AI-powered, con un livello di obfuscation potenziato.

Le tecniche di distribuzione post-doxxing

Le nuove varianti sfruttano piattaforme fidate per la diffusione. I repository GitHub falsi vengono pubblicati da account con storici puliti, i file sono firmati digitalmente con certificati rubati e il contenuto viene generato da AI per apparire coerente. In alcuni casi, Water Kurita ha abusato di CDN Discord e Google Cloud Storage, mascherando payload come immagini o moduli JavaScript innocui. Altri vettori includono release GitHub manipolate e link di aggiornamento automatico da progetti open-source compromessi. Questo approccio riduce la visibilità delle campagne, elude antivirus e sistemi di reputazione e sfrutta l’autenticità percepita di piattaforme legittime. Gli esperti segnalano anche la comparsa di moduli integrati con Cobeacon e Vidar, che estendono le capacità di raccolta dati e persistenza remota.

Rischi e capacità del malware

Il Lumma Stealer mantiene la sua essenza di infostealer multifunzione. Ruba credenziali da browser, dati di accesso ai portafogli crittografici, cookie, file di sessione e documenti sensibili. Le versioni recenti includono moduli per intercettare autenticazioni a due fattori, monitorare clipboard e caricare file secondari contenenti ransomware o loader di accesso remoto. Il malware opera attraverso un’infrastruttura modulare e supporta aggiornamenti dinamici via API. Le analisi tecniche rivelano l’uso di obfuscation multilivello, anti-debugging, rilevamento di ambienti virtualizzati e caricamento condizionale dei payload. L’integrazione di moduli AI-generati aumenta la variabilità del codice, riducendo i tassi di rilevamento. Le vittime principali includono aziende tecnologiche, exchange crypto e sviluppatori freelance, spesso compromessi tramite campagne di social engineering. L’intera vicenda evidenzia come il doxxing possa disarticolare intere economie criminali e costringere gli attori a innovare sotto pressione. Water Kurita ha perso temporaneamente la propria posizione dominante, ma ha dimostrato una capacità di adattamento notevole, migrando verso strutture più resilienti e decentralizzate. Gli esperti prevedono che le future evoluzioni del malware si concentreranno su automazione, AI e distribuzione invisibile per mantenere redditività e anonimato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.