Le revoche di certificati e le vulnerabilità software restano tra i rischi più critici nella cybersecurity moderna, con Microsoft e WatchGuard impegnate in risposte rapide contro attacchi ransomware e difetti infrastrutturali. Microsoft ha revocato oltre 200 certificati fraudolenti utilizzati dal gruppo Vanilla Tempest per firmare binari malevoli, mentre WatchGuard ha corretto una vulnerabilità out-of-bounds write nel processo iked che consentiva esecuzione di codice remoto su appliance VPN. Parallelamente, un aggiornamento di Windows 11 ha introdotto un bug che compromette connessioni HTTP/2 su localhost, creando disagi a sviluppatori e strumenti enterprise.

Revoca certificati e campagna ransomware

Microsoft ha identificato e revocato più di 200 certificati compromessi utilizzati in una sofisticata campagna ransomware orchestrata dal gruppo Vanilla Tempest, attivo dal 2022 e noto anche come Vice Society o VICE SPIDER. Gli aggressori hanno sfruttato certificati Trusted Signing e DigiCert per firmare installer falsi di Microsoft Teams, veicolando malware come la backdoor Oyster e il ransomware Rhysida. La campagna, individuata tra settembre e ottobre 2025, ha utilizzato tecniche di SEO poisoning per posizionare siti falsi ai primi posti nei risultati di ricerca su Google e Bing. Domini come teams-download.buzz e teams-install.top ospitavano file MSTeamsSetup.exe apparentemente legittimi ma infetti. Gli utenti, ingannati dall’aspetto autentico dei siti, scaricavano installer che aprivano l’accesso remoto ai sistemi attraverso Oyster, consentendo furto di file, esecuzione comandi e deployment ransomware. Microsoft ha interrotto la campagna e aggiornato le proprie soluzioni di sicurezza per bloccare le firme fraudolente, estendendo la protezione a Microsoft Defender, SmartScreen e Windows Security Intelligence. L’azienda ha inoltre consigliato di scaricare software solo da fonti verificate, sottolineando i rischi crescenti derivanti da malvertising e download sponsorizzati compromessi. Il gruppo Vanilla Tempest, già collegato a ransomware come BlackCat, Zeppelin e Quantum Locker, continua a sfruttare infrastrutture di fiducia per eludere i controlli di sicurezza. La sua capacità di integrare strumenti legittimi e certificazioni valide ne fa uno degli attori più insidiosi nel panorama ransomware europeo.

Bug in aggiornamenti Windows 11

Gli aggiornamenti di Windows 11 rilasciati a ottobre 2025 hanno introdotto un problema significativo che impedisce connessioni HTTP/2 locali su 127.0.0.1, compromettendo ambienti di sviluppo e applicazioni aziendali. Il bug, collegato all’update KB5066835 (build 26200.6899 e 26100.6899), causa errori ERR_CONNECTION_RESET durante test e debug in Visual Studio, Duo Desktop e altre app che dipendono da connessioni interne. Anche la precedente anteprima KB5065789 aveva generato comportamenti anomali simili. Gli sviluppatori hanno segnalato il problema su forum Microsoft, Stack Exchange e Reddit, descrivendo un blocco totale della comunicazione tra server e client locali. L’app Duo Desktop, utilizzata per l’autenticazione sicura tramite endpoint fidati, risulta particolarmente colpita: il bug impedisce il completamento dei prompt di verifica, bloccando l’accesso a funzioni aziendali critiche. Tra i workaround temporanei proposti, alcuni utenti hanno disabilitato HTTP/2 impostando la chiave di registro EnableHttp2Tls a valore zero, come suggerito dal portale BornCity. Tuttavia, l’efficacia non è garantita universalmente. Altri hanno optato per la disinstallazione manuale dell’update KB5066835 tramite wusa /uninstall, con successivo riavvio del sistema per ripristinare la funzionalità di localhost. Microsoft ha riconosciuto l’anomalia e avviato un’indagine interna. Un fix ufficiale è atteso in un aggiornamento cumulativo previsto entro la fine del mese, mentre i team di sviluppo raccomandano prudenza negli ambienti di produzione.

Vulnerabilità critica in WatchGuard VPN

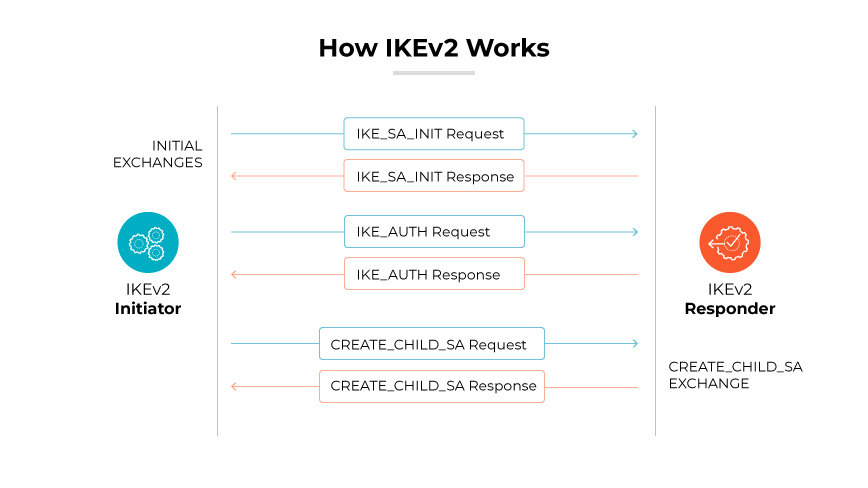

Parallelamente, ricercatori di watchTowr Labs hanno scoperto una vulnerabilità ad alta gravità in WatchGuard Fireware OS, identificata come CVE-2025-9242 con punteggio CVSS 9.3. Il difetto, presente nelle versioni da 11.10.2 a 12.11.3, risiede nel processo iked, che gestisce connessioni IKEv2 per VPN mobili e branch office. La vulnerabilità è dovuta a una scrittura fuori dai limiti (out-of-bounds write) nella funzione ike2_ProcessPayload_CERT, che copia l’ID client in un buffer stack di 520 byte senza verificarne la lunghezza. Un attaccante remoto non autenticato può sfruttare il difetto durante la fase di IKE_SA_AUTH, ottenendo esecuzione di codice arbitrario e potenzialmente il controllo completo dell’appliance VPN.

Gli exploit permettono di manipolare il registro instruction pointer, abilitare permessi di scrittura nel filesystem e lanciare shell interattive tramite mprotect e BusyBox. In alcuni scenari, un attacco riuscito può portare al takeover remoto della rete aziendale. WatchGuard ha pubblicato l’advisory WSA-2025-00015, distribuendo patch correttive nelle versioni 12.11.4 e 2025.1.1, mentre le release 11.x non riceveranno aggiornamenti per fine ciclo di vita. Gli amministratori sono invitati ad aggiornare immediatamente i sistemi e a verificare l’assenza di gateway IKEv2 esposti a Internet. L’analisi di McCaulay Hudson di watchTowr Labs evidenzia come questa falla, pur scoperta in un contesto tecnico, possa essere sfruttata da gruppi ransomware per ottenere accesso iniziale in infrastrutture critiche.

Impatto su infrastrutture critiche

Gli eventi di ottobre 2025 mostrano una chiara evoluzione nelle tattiche cyber: attori come Vanilla Tempest sfruttano certificati legittimi per superare i controlli di sicurezza, mentre vulnerabilità nei sistemi enterprise e VPN ampliano le superfici d’attacco. Le revoche certificate da Microsoft hanno bloccato la catena di distribuzione di Rhysida e Oyster, ma il caso dimostra la necessità di verifiche proattive sulle firme digitali. Allo stesso tempo, i bug negli aggiornamenti Windows evidenziano come la gestione patch richieda equilibrio tra sicurezza e stabilità. La falla di WatchGuard rappresenta invece un monito per le reti aziendali basate su VPN, ancora troppo spesso esposte online con configurazioni non aggiornate. Gli esperti raccomandano segmentazione della rete, autenticazione multifattore e monitoraggio continuo dei log IKEv2. Questi incidenti sottolineano l’importanza di patch tempestive, controllo dei certificati e mitigazioni coordinate tra vendor e comunità di ricerca. Microsoft e WatchGuard confermano il loro impegno in un approccio proattivo alla sicurezza, pubblicando advisory trasparenti e collaborando con analisti indipendenti per ridurre la finestra di sfruttamento delle vulnerabilità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.