Le violazioni dati e le vulnerabilità software continuano a rappresentare un fronte critico della cybersecurity globale, con impatti su milioni di utenti e aziende in tutto il mondo. Le recenti compromissioni che hanno coinvolto Prosper, Sotheby’s e Microsoft, unite a una falla critica in ASP.NET Core e all’avvio del sistema europeo Entry/Exit System (EES), evidenziano la crescente complessità delle minacce digitali. Dall’esfiltrazione di dati sensibili ai ransomware mirati fino ai rischi infrastrutturali, il panorama di ottobre 2025 segna un’ulteriore accelerazione nella corsa tra difensori e attaccanti. Gli esperti sottolineano che la combinazione tra furti di dati personali, vulnerabilità zero-day e attacchi supply-chain rende ogni organizzazione potenzialmente esposta. Allo stesso tempo, iniziative di digitalizzazione come l’EES dimostrano la necessità di garantire sicurezza e resilienza anche nei sistemi pubblici più avanzati.

Violazione dati in Prosper

La piattaforma di prestiti Prosper, fondata nel 2005 e con oltre 27,5 miliardi di euro in prestiti erogati a più di due milioni di clienti, ha rilevato una violazione dei dati il 2 settembre 2025. Gli attaccanti hanno condotto query non autorizzate sui database interni, esfiltrando informazioni sensibili appartenenti a clienti e utenti registrati. Il servizio Have I Been Pwned ha segnalato 17,6 milioni di indirizzi email unici potenzialmente coinvolti, ma Prosper non ha ancora confermato il numero esatto. I dati esposti comprendono nomi, numeri di previdenza sociale, identificativi governativi, status occupazionale, punteggi creditizi, redditi, date di nascita, indirizzi fisici, indirizzi IP e dettagli dei browser user-agent. L’azienda ha notificato l’incidente alle autorità competenti e collabora con le forze dell’ordine per individuare gli autori dell’attacco. Prosper ha annunciato che offrirà servizi di monitoraggio creditizio gratuito ai clienti una volta completata la valutazione dell’impatto. Al momento, non risultano prove di accessi non autorizzati ai conti o di sottrazione di fondi. L’indagine, ancora in corso, si concentra sulla ricostruzione dei movimenti anomali nei log e sulle query che hanno originato l’esfiltrazione.

Violazione dati in Sotheby’s

La casa d’aste Sotheby’s, che genera vendite annuali per circa 5,5 miliardi di euro, ha segnalato una violazione dei dati interni il 24 luglio 2025. L’incidente, individuato dopo due mesi di indagine forense, ha coinvolto informazioni relative ai dipendenti e non ai clienti. I dati sottratti includono nomi completi, numeri di previdenza sociale e dettagli di conti finanziari. Nonostante il numero limitato di persone ufficialmente notificate (due nel Maine e due nel Rhode Island), la società non ha escluso un impatto più ampio su scala globale. L’indagine, condotta in collaborazione con esperti di sicurezza e autorità federali, conferma che nessun gruppo ransomware ha rivendicato l’attacco, alimentando l’ipotesi di una compromissione interna o mirata. Sotheby’s ha reagito rapidamente, avviando un programma di protezione dell’identità e monitoraggio creditizio gratuito per 12 mesi tramite TransUnion, con un periodo d’iscrizione di 90 giorni. L’azienda ha ribadito il proprio impegno nella protezione dei dati, ricordando che in passato aveva già affrontato incidenti simili, tra cui uno skimmer web attivo tra il 2017 e il 2018 e un attacco supply-chain nel 2021.

Microsoft interrompe attacchi ransomware a Teams

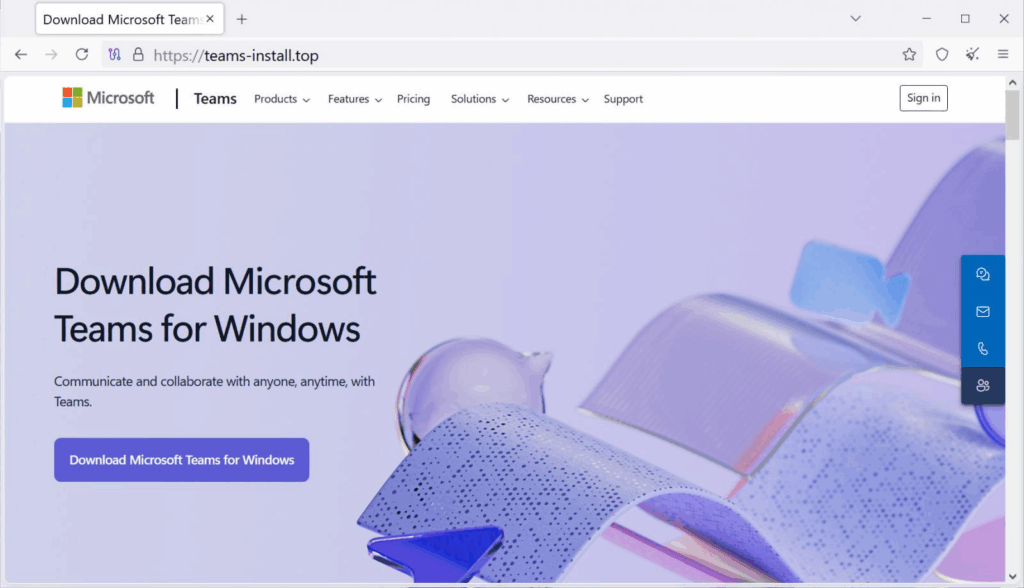

Nel primo trimestre di ottobre, Microsoft ha neutralizzato una serie di attacchi ransomware Rhysida che sfruttavano installer falsi di Microsoft Teams. L’azienda ha revocato oltre 200 certificati digitali usati per firmare i file malevoli e ha smantellato l’infrastruttura associata.

Dietro la campagna si trova il gruppo Vanilla Tempest, noto anche come VICE SPIDER o Vice Society, attivo dal 2021 e specializzato in esfiltrazione di dati e ransomware-as-a-service. Gli attacchi derivano da una campagna di malvertising e SEO poisoning avviata a fine settembre, che reindirizzava le vittime verso domini contraffatti come teams-install.top e teams-download.run. Le pagine imitavano perfettamente il portale ufficiale di Teams e distribuivano un file MSTeamsSetup.exe, firmato digitalmente, che conteneva il backdoor Oyster, conosciuto anche come Broomstick o CleanUpLoader. Oyster fornisce accesso remoto persistente e consente l’esecuzione di comandi, furti di file e installazione di payload aggiuntivi. Vanilla Tempest utilizza Oyster dal giugno 2025, firmandolo con certificati rilasciati da Trusted Signing, SSL.com, DigiCert e GlobalSign. Il gruppo ha sfruttato lo stesso metodo anche in precedenti operazioni Rhysida contro organizzazioni di sanità, istruzione, manifattura e IT, confermando la sua capacità di adattare tecniche e strumenti su larga scala.

Falla critica in ASP.NET Core

Un’altra criticità significativa riguarda la vulnerabilità CVE-2025-55315, individuata nel framework ASP.NET Core, componente fondamentale per applicazioni web aziendali. La falla, con punteggio CVSS 9,9, colpisce il server web Kestrel e consente un attacco di HTTP request smuggling, permettendo a un aggressore di iniettare richieste nascoste all’interno di sessioni legittime. Il security program manager Barry Dorrans di Microsoft ha descritto la vulnerabilità come una delle più gravi mai segnalate nella storia del framework. Il difetto consente di bypassare autenticazioni e controlli CSRF, potenzialmente impersonando utenti o eseguendo comandi arbitrari. L’impatto effettivo varia a seconda della configurazione dei server e della validazione delle richieste lato applicativo. Tutte le versioni supportate di ASP.NET Core, inclusi i rami 8.0, 9.0, 10.0 RC e 2.3 per .NET Framework, risultano vulnerabili. Microsoft ha rilasciato patch tramite il .NET SDK aggiornato e il pacchetto Kestrel.Core 2.3.6, raccomandando l’aggiornamento immediato dei deployment. Le configurazioni con reverse proxy o gateway HTTP possono mitigare il rischio, ma l’azienda consiglia patch tempestive per evitare exploit futuri.

Digitalizzazione dei confini europei

Nel contesto della sicurezza infrastrutturale, l’Europa compie un passo decisivo con il lancio ufficiale dell’Entry/Exit System (EES), avvenuto il 12 ottobre 2025. Il sistema, operativo in tutti i punti di frontiera Schengen, ha già registrato oltre 300.000 movimenti nei primi giorni di attività.

L’EES sostituisce la timbratura manuale dei passaporti con un registro biometrico e digitale, tracciando automaticamente entrate e uscite dei cittadini non UE. L’obiettivo è rafforzare la sicurezza dei confini, migliorare il controllo dei flussi e supportare la lotta contro l’immigrazione irregolare e il terrorismo. L’infrastruttura, gestita da eu-LISA in collaborazione con Europol e le autorità nazionali, integra protocolli di protezione dati conformi al GDPR e misure anti-manipolazione dei registri. L’adozione del sistema rappresenta un caso di studio per la digitalizzazione sicura delle frontiere, ma pone anche nuove sfide di cybersecurity: l’archiviazione di grandi volumi di dati biometrici richiede cifratura avanzata, segmentazione di rete e audit continui.

Implicazioni per la sicurezza globale

Dalle violazioni aziendali alle vulnerabilità software fino alle infrastrutture pubbliche digitali, il filo conduttore è chiaro: la sicurezza informatica è ormai sinonimo di continuità operativa. Le aziende colpite — da Prosper a Sotheby’s — e i vendor tecnologici come Microsoft dimostrano che la resilienza dipende dalla velocità di risposta e dalla trasparenza nella gestione delle crisi. Il 2025 segna una fase in cui la sicurezza dei dati, la protezione degli utenti e l’affidabilità delle piattaforme AI e cloud diventano pilastri imprescindibili dell’economia digitale. La collaborazione tra aziende, autorità e ricercatori resta la chiave per mitigare minacce sempre più sofisticate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.