Nel mese di ottobre 2025, Seqrite ha individuato una campagna informatica mirata che colpisce il settore del commercio automobilistico russo, sfruttando vulnerabilità software e tecniche di phishing avanzate per diffondere due componenti malevoli principali: la backdoor Capi e uno stealer .Net. Questa combinazione ha permesso agli attaccanti di ottenere accesso remoto ai sistemi aziendali, esfiltrare credenziali sensibili e compromettere catene di approvvigionamento cruciali. L’operazione ha messo in evidenza come i criminali informatici abbiano raffinato le proprie tattiche per adattarle a un contesto industriale specifico, utilizzando un arsenale complesso che fonde capacità di persistenza, crittografia e evasione difensiva.

Infiltrazione e tecniche di compromissione

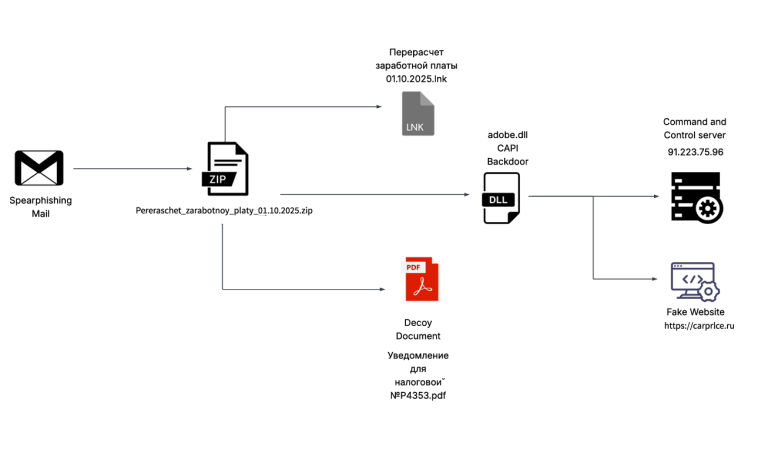

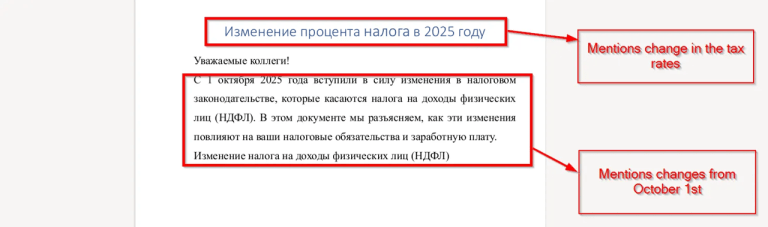

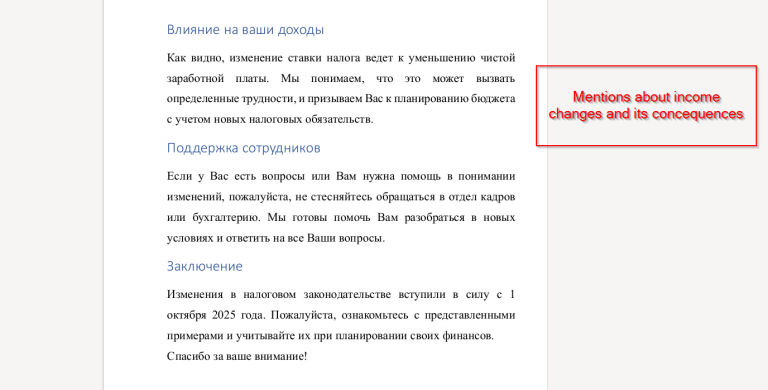

Gli aggressori hanno avviato la campagna attraverso email di spear-phishing accuratamente preparate, che simulavano comunicazioni ufficiali relative a ordini di veicoli o pratiche fiscali. Gli allegati, mascherati come documenti Word o PDF, contenevano exploit per Microsoft Office e Adobe Reader, capaci di eseguire codice remoto al momento dell’apertura. Una volta attivato, il codice scaricava da server remoti un payload iniziale che installava la backdoor Capi, il quale fungeva da punto d’ingresso per successive infezioni.

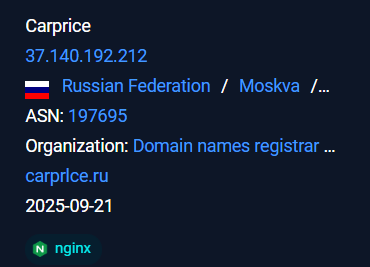

Le indagini condotte da Seqrite hanno rivelato che gli attaccanti hanno usato server C2 con estensioni .ru e infrastrutture già impiegate in precedenti operazioni di matrice asiatica. La propagazione interna alle reti aziendali avveniva tramite condivisioni SMB e script PowerShell, consentendo un movimento laterale rapido e silenzioso. Gli operatori hanno inoltre sfruttato tecniche di bypass UAC per ottenere privilegi di sistema e installare componenti addizionali senza allertare i controlli di sicurezza.

Architettura e funzioni del backdoor Capi

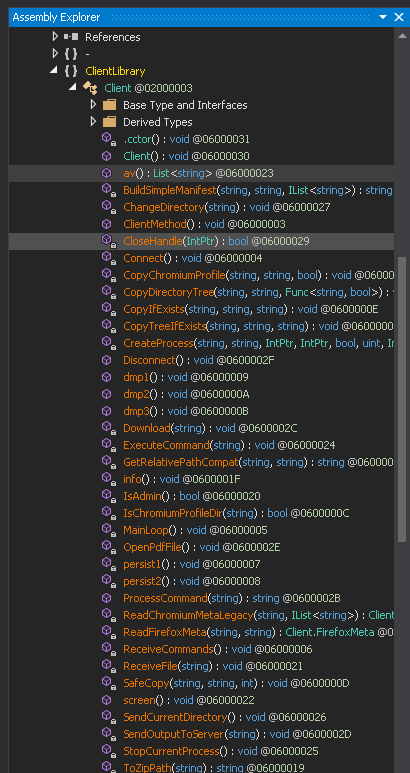

Il cuore della campagna è rappresentato dal backdoor Capi, un impianto modulare che utilizza l’API crittografica di Windows per gestire comunicazioni sicure e criptate. La capacità di operare su canali HTTPS protetti consente di mantenere invisibili le connessioni tra i sistemi compromessi e i server di comando. L’uso dell’algoritmo AES garantisce ulteriore offuscamento dei dati trasferiti, mentre la struttura modulare del malware permette di scaricare e attivare nuove funzioni senza reinstallare il componente principale.

Una volta penetrato nel sistema, Capi raccoglie informazioni dettagliate sull’ambiente operativo, incluse specifiche hardware, applicazioni installate e credenziali memorizzate in cache. Il malware effettua un controllo iniziale per rilevare la presenza di macchine virtuali o sandbox, così da evitare l’analisi forense, e verifica l’esistenza di processi di sicurezza attivi, come avp.exe di Kaspersky o afwServ.exe di Avast, terminandoli in modo mirato.

Per mantenere la persistenza, la backdoor modifica chiavi di registro come HKLM\Software\Microsoft\Windows\CurrentVersion\Run, assicurandosi l’avvio automatico a ogni riaccensione del sistema. L’iniezione del codice malevolo in processi legittimi come svchost.exe e taskhostw.exe consente di mascherare le attività di rete e ridurre le possibilità di rilevamento. Seqrite ha osservato inoltre che Capi utilizza mutex unici per evitare l’esecuzione simultanea di più istanze del malware, mentre il suo ciclo operativo prevede reiniezioni ogni cinque secondi per mantenere il controllo anche in caso di interruzioni temporanee.

Comunicazioni, esfiltrazione e moduli aggiuntivi

Le comunicazioni tra il malware e i server di comando avvengono principalmente tramite richieste HTTP POST crittografate, in cui i dati raccolti vengono compressi per ridurre la quantità di traffico anomalo. Il malware supporta l’esecuzione remota di comandi e script PowerShell, che vengono utilizzati per scaricare moduli aggiuntivi. Tra questi, spicca uno stealer sviluppato in .Net, incaricato di estrarre credenziali da browser, cookie di sessione, dati di compilazione automatica e chiavi dei portafogli crypto.

Lo stealer, una volta attivato, effettua un’analisi di sistema mirata a individuare applicazioni di home banking, software di gestione VPN e strumenti contabili. I dati vengono quindi cifrati e inviati ai server C2 per l’analisi e il riutilizzo in attacchi successivi. La cooperazione tra Capi e lo stealer dimostra una sinergia modulare tipica delle campagne malware più avanzate, in cui il primo fornisce accesso e comando, mentre il secondo gestisce l’esfiltrazione e la monetizzazione dei dati.

Evoluzione tecnica e continuità con campagne precedenti

Le somiglianze tra questa campagna e precedenti operazioni in Asia sono evidenti. Seqrite ha riscontrato nel codice di Capi tracce di sviluppo riconducibili a varianti di Winos e HoldingHands, malware già documentati in attacchi condotti tra il 2024 e il 2025 contro aziende di Taiwan, Giappone e Malesia. L’uso ricorrente di componenti come dokan2.dll e TimeBrokerClient.dll, la gestione dei payload tramite file sw.dat e l’impiego di comandi di terminazione 0x15 e 0x17 confermano la discendenza diretta da framework condivisi.

L’analisi comportamentale del malware ha evidenziato un design orientato alla longevità operativa. Gli intervalli di inattività (“sleep”) e i controlli di integrità integrati nel codice riducono la possibilità di rilevamento. Inoltre, l’uso di librerie legittime e firme digitali falsificate aumenta il grado di mimetizzazione, mentre la capacità di aggiornamento remoto consente agli attaccanti di adattare rapidamente le tattiche in risposta alle contromisure adottate dalle aziende.

Impatto sul settore automobilistico russo

Il commercio automobilistico in Russia è stato colpito in modo significativo da questa campagna. Le aziende vittime hanno subito furti di dati finanziari e industriali, compromissione di sistemi contabili e blocchi temporanei delle attività commerciali. La presenza di moduli capaci di interrompere i flussi della supply chain e accedere a infrastrutture logistiche sottolinea la portata economica dell’attacco. Seqrite ha sottolineato come le tattiche di phishing mirato abbiano colpito soprattutto fornitori e intermediari di mercato, più vulnerabili rispetto ai grandi costruttori. L’uso di social engineering accurato, che riproduceva moduli fiscali e documenti d’acquisto autentici, ha favorito un tasso di successo elevato. Le perdite dirette sono stimate in milioni di euro, con effetti a cascata sui partner commerciali.

Difese e raccomandazioni operative

Gli esperti di Seqrite hanno raccomandato un rafforzamento immediato delle difese endpoint con soluzioni in grado di rilevare comportamenti anomali, insieme a una maggiore formazione del personale contro le tecniche di phishing e ingegneria sociale. L’adozione dell’autenticazione multi-fattore e di politiche di patch management regolare è ritenuta essenziale per ridurre la superficie di attacco. La segmentazione delle reti interne e la condivisione tempestiva degli indicatori di compromissione (IoC) tra aziende e autorità di sicurezza possono mitigare gli effetti di infezioni future. Seqrite ha ribadito inoltre l’importanza di audit periodici e dell’utilizzo di strumenti di analisi come IDA Pro e Wireshark per identificare schemi ricorrenti di compromissione. Il caso del backdoor Capi evidenzia l’emergere di attori criminali ibridi, capaci di riadattare framework malware già noti a nuovi contesti industriali. La fusione tra tecniche asiatiche e obiettivi europei indica una transnazionalità crescente del cybercrime e la necessità di risposte coordinate a livello globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.