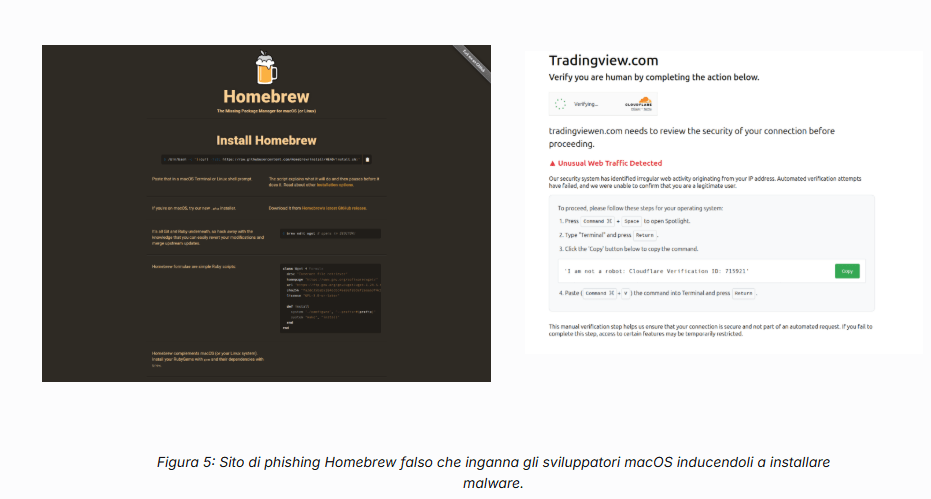

La crescente sofisticazione delle campagne malware contro macOS segna un nuovo capitolo nelle minacce informatiche rivolte agli sviluppatori. La campagna denominata Odyssey Stealer e AMOS sfrutta siti falsi e tecniche di social engineering avanzato per distribuire payload infetti, impersonando piattaforme di fiducia come Homebrew, TradingView e LogMeIn. L’obiettivo primario degli attori malevoli è colpire la community developer, spingendo gli utenti a eseguire comandi malevoli tramite Terminal con il pretesto di installare aggiornamenti o pacchetti di sviluppo. Gli attaccanti, fingendosi maintainer legittimi, inducono le vittime a copiare comandi Base64 nel Terminal. Questi comandi decodificano script malevoli che scaricano e installano componenti secondari da server remoti controllati. L’infezione, se completata, installa i malware Odyssey Stealer o AMOS, progettati per sottrarre informazioni di sistema, dati di navigazione e credenziali di wallet crypto.

Analisi dell’infrastruttura della campagna

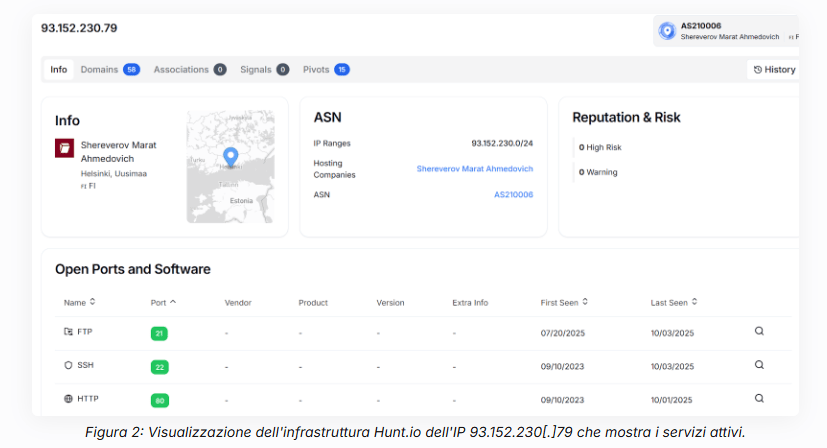

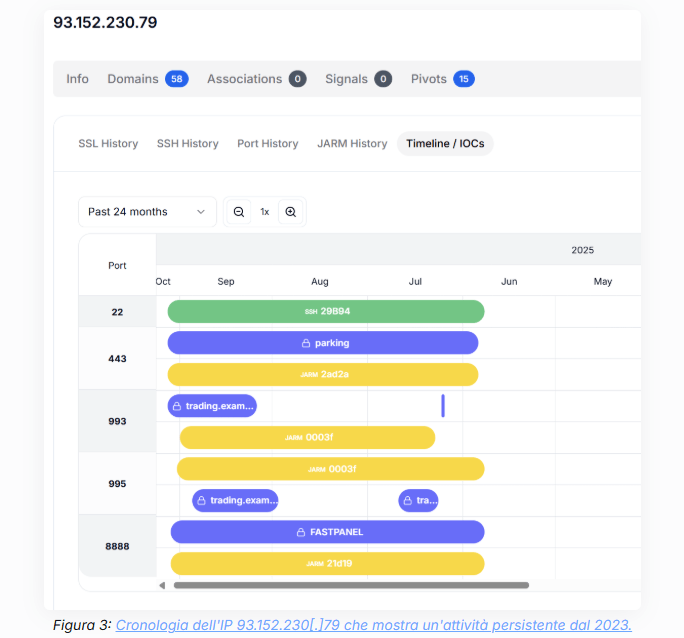

L’indagine condotta dai ricercatori ha identificato come centro operativo l’IP 93.152.230.79, registrato sotto il nome Shereverov Marat Ahmedovich a Helsinki, Finlandia, un dettaglio anomalo poiché le aziende legittime non utilizzano nomi personali per la registrazione di server. Questo IP ospita oltre 85 domini di phishing attivi dal 2023, con servizi HTTP, SSH e FTP abilitati e configurazioni SSL condivise su certificati falsificati. L’infrastruttura, utilizzata da oltre due anni, mostra una gestione multiuso e persistente, con server attivi su porte 80, 21, 22, 993, 995 e 8888, quest’ultima usata per l’interfaccia FASTPANEL, che permette di amministrare decine di domini contemporaneamente. Un secondo IP, 195.82.147.38, condivide certificati digitali e fingerprint JARM identici, confermando la presenza di una rete unificata di distribuzione. I certificati SSL, riutilizzati ciclicamente dal 2023, dimostrano un’efficienza operativa elevata: gli operatori non creano nuove infrastrutture per ogni campagna, ma aggiornano quelle esistenti per ridurre i costi e mantenere la persistenza delle connessioni.

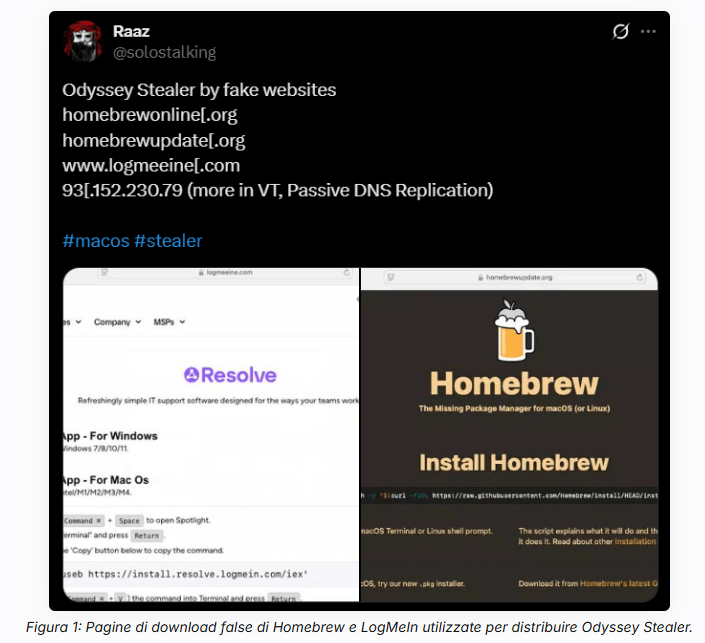

Domini phishing e tecniche di social engineering

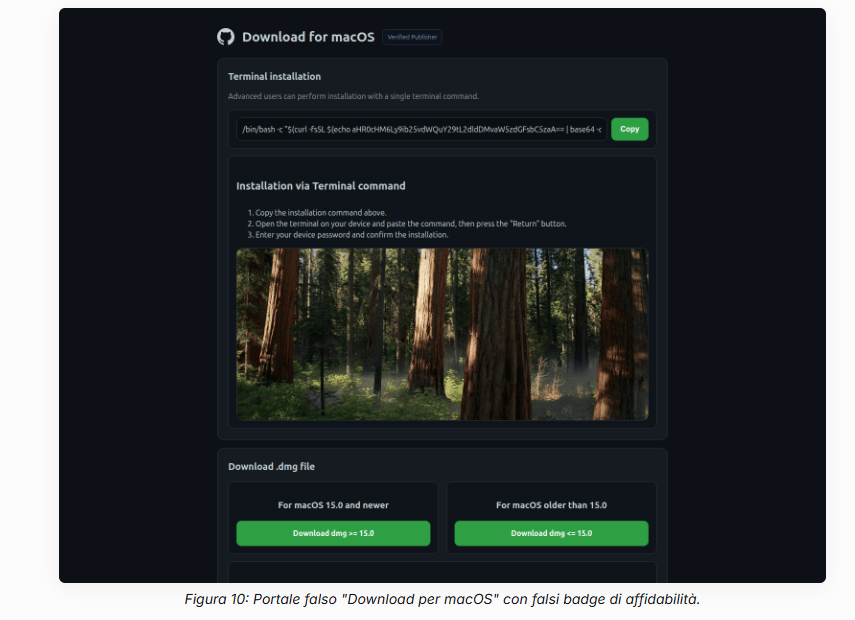

Le analisi DNS hanno rivelato un network di domini costruito per apparire affidabile agli occhi degli sviluppatori. Tra questi emergono homebrewclubs.org, homebrewfaq.org, homebrewupdate.org e homebrewonline.org, tutti progettati per imitare il progetto Homebrew, popolare gestore di pacchetti per macOS. Altri domini come logmeln.com e logmeeine.com replicano la piattaforma LogMeIn, mentre tradingviewen.com riproduce fedelmente l’interfaccia di TradingView. Alcuni domini secondari, come sites-phantom.com o filmoraus.com, supportano la distribuzione dei payload. Le pagine fraudolente espongono badge di publisher verificati, video dimostrativi e script JavaScript che bloccano la selezione del testo e il menu contestuale, impedendo alle vittime di ispezionare il codice. Un pulsante “Copy command” copia automaticamente nel Terminal un comando curl in Base64, che scarica e lancia in background uno script bash nascosto. Ogni copia invia un log JSON a un endpoint “notify.php”, consentendo agli attaccanti di monitorare in tempo reale il numero di esecuzioni e regolare le campagne in base al coinvolgimento degli utenti. Le pagine integrano analytics e tracciamento comportamento, una tattica nota come ClickFix, che sfrutta la convenienza percepita — l’idea di installare rapidamente un pacchetto — per trasformarla in vettore d’infezione.

Analisi tecnica del payload Odyssey Stealer

I comandi incorporati nei siti fake decodificano script che scaricano i malware Odyssey Stealer o AMOS, entrambi sviluppati in linguaggi nativi per macOS e Windows e progettati per furto dati e persistenza fileless. Una volta eseguiti, i payload analizzano l’ambiente host, controllando RAM fisica e presenza di macchine virtuali, per evitare l’esecuzione in ambienti di analisi. I componenti malevoli elevano i privilegi fino a impersonare TrustedInstaller, permettendo modifiche dirette al sistema operativo.

Il malware installa file nascosti come svchost.ini e msvchost.dat, utilizzando chiamate API come VirtualAlloc e CreateProcessAsUserW per eseguire codice in memoria e garantire persistenza continua. Vengono impiegate tecniche di iniezione in processi legittimi — come taskhostw.exe — monitorati ogni cinque secondi e reinfettati se terminati.

Il comportamento è coerente con quello della famiglia HoldingHands, con funzioni di privilege escalation, token impersonation e anti-logging. Odyssey Stealer disarma macro sospette e disattiva Task Scheduler, riducendo la tracciabilità. Tra i processi analizzati figurano riferimenti ad antivirus come Avast (afwServ.exe) e Kaspersky (avp.exe), che vengono terminati per evitare interferenze.

Il malware raccoglie informazioni di sistema, cronologie browser, cookie e seed phrase di wallet crypto, inviandoli ai server C2 specificati nel registro di sistema, aggiornati dinamicamente tramite il valore AdrrStrChar.

Espansione e collegamenti cross-paese

La campagna Odyssey AMOS si intreccia con una più ampia operazione cross-platform avviata in Cina nel marzo 2024, che ha successivamente colpito Taiwan, Giappone e Malesia. I collegamenti tra i due fronti — quello Windows e quello macOS — emergono da codici sorgente condivisi, percorsi di debug identici e IP comuni, tra cui 156.251.17.9 e 206.238.199.22.

Le varianti Odyssey e HoldingHands condividono comandi di terminazione (0x15 e 0x17) e l’uso di ID Tencent Cloud 1321729461 e 1329400280, riconducibili a file ospitati su storage cloud compromessi. Ciò rafforza l’ipotesi di un gruppo unico con capacità multi-piattaforma, in grado di orchestrare operazioni parallele su sistemi Windows e macOS con la stessa infrastruttura di backend.

Indicatori di compromissione

I ricercatori hanno documentato numerosi hash di file malevoli e domini di comando e controllo associati alla campagna, tra cui:

- IP 93.152.230.79 e 195.82.147.38 (server Helsinki)

- Domini come homebrewclubs.org, tradingviewen.com, logmeln.com, jpjpz1.cc, twczb.com

- File hash come

03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983dedc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5 - Chiavi di registro modificate:

HKEY_CURRENT_USER\SOFTWARE\HHClient

La campagna Odyssey AMOS rappresenta una delle operazioni più sofisticate finora rivolte all’ecosistema macOS, combinando tecniche di phishing credibile, comandi Terminal ingannevoli e infrastrutture di lunga durata. Il legame con le campagne HoldingHands e Winos 4.0 conferma l’esistenza di un gruppo hacker unificato capace di operare simultaneamente su più piattaforme, con obiettivi sia di spionaggio che di furto economico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.