Le campagne di phishing e open redirect che prendono di mira PagoPA rappresentano una delle minacce più persistenti nel panorama della cybersecurity italiana. Secondo la sintesi settimanale del CERT-AGID relativa all’11–17 ottobre 2025, gli attaccanti continuano a sfruttare domini legittimi di Google per orchestrare catene di reindirizzamento che eludono i filtri di sicurezza, inducendo anche utenti esperti a visitare pagine fraudolente.

Phishing e abuso dei domini Google

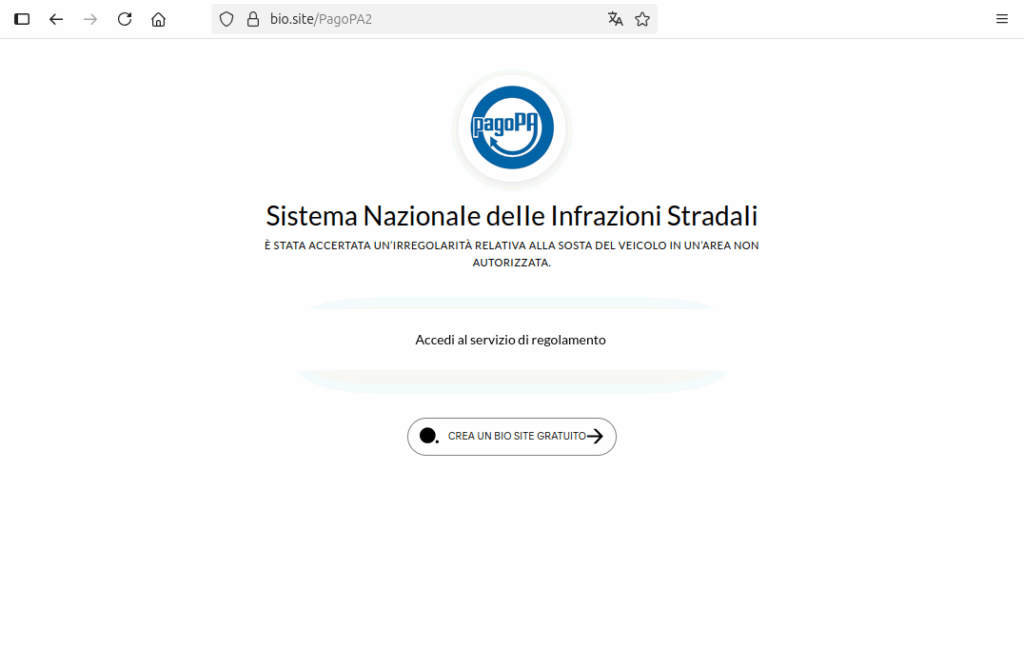

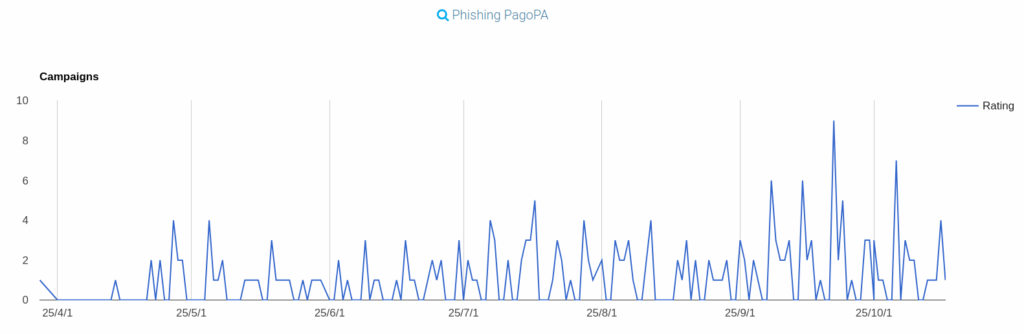

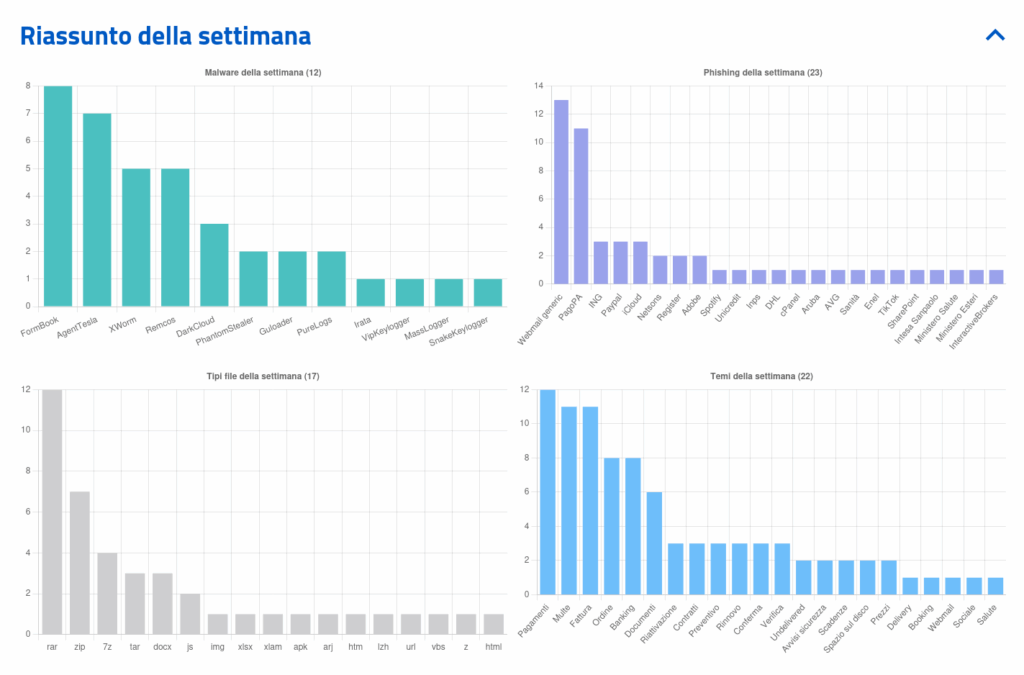

La variante più recente, individuata il 17 ottobre, impiega come pretesto le multe stradali non pagate, un tema ricorrente nelle campagne di phishing italiane. Gli utenti ricevono email apparentemente ufficiali con link che rimandano a domini Google compromessi, i quali attivano un open redirect verso pagine malevole ospitate su piattaforme come bio.site e privatedns.org. Queste infrastrutture vengono utilizzate come passaggi intermedi per aumentare la credibilità dell’attacco, sfruttando la reputazione di grandi brand. Il CERT-AGID ha confermato che dal marzo 2025 sono state registrate 220 campagne di questo tipo, molte delle quali dirette a enti pubblici e a cittadini italiani. In totale, l’ente ha condiviso 2.574 indicatori di compromissione (IoC) con le amministrazioni accreditate, per facilitare il blocco automatico dei siti coinvolti.

Gli attori malevoli inseriscono nei link parametri specifici — spesso contrassegnati da stringhe come “clk” seguite da numeri — che permettono di attivare reindirizzamenti su domini come adservice.google.be, adservice.google.de, adservice.google.it e .com. Questi URL, pur appartenendo a un’infrastruttura reale e affidabile, vengono abusati come vettori di fiducia per mascherare destinazioni fraudolente.

Catene di reindirizzamento e piattaforme intermedie

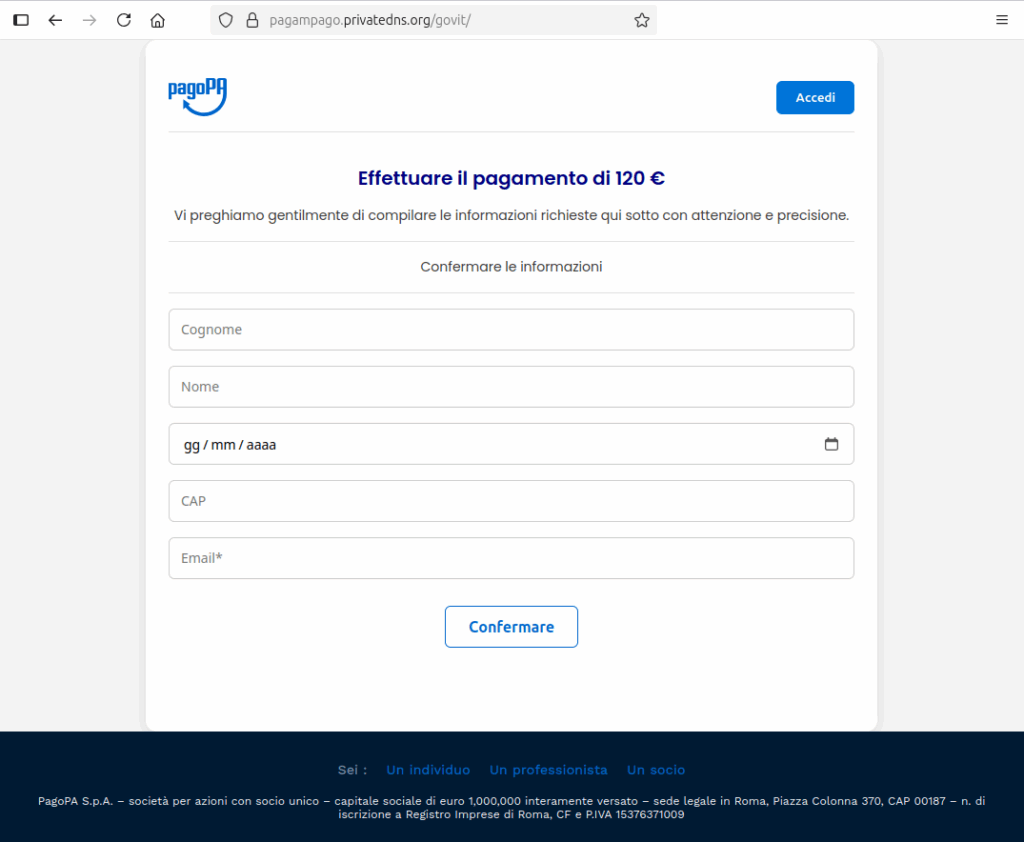

Il CERT-AGID ha descritto nel dettaglio la catena di compromissione tipica: l’utente clicca su un link apparentemente sicuro, ospitato su un dominio Google, che lo reindirizza a una pagina bio.site con grafica ispirata a PagoPA. Qui viene invitato ad “accedere al servizio” per verificare un presunto pagamento. Il clic successivo conduce a un dominio privatedns.org, usato per creare sottodomini temporanei che ospitano portali falsi.

Le pagine finali imitano fedelmente l’interfaccia di PagoPA, inducendo l’utente a inserire dati personali e carte di pagamento, poi sottratti e inviati ai server controllati dagli attaccanti. Questa catena multilivello elude le difese automatiche, poiché ogni passaggio appare, isolatamente, come legittimo.

Secondo l’analisi del CERT-AGID, Google è coinvolto nel 30% dei casi di open redirect osservati dal 2023, mentre bio.site rappresenta il 15% e privatedns.org il 10% delle piattaforme intermedie più abusate. Questi dati, inseriti nella sintesi settimanale, servono a orientare le attività di mitigazione e a potenziare la consapevolezza tra i team di sicurezza pubblici e privati.

Evoluzione delle tattiche malevole

Le indagini mostrano che gli attaccanti hanno abbandonato in parte le vecchie tecniche di cloaking a favore di catene di redirect legittimi, più difficili da individuare dai sistemi antiphishing. Queste tattiche sfruttano la reputazione dei domini principali per superare i controlli di reputazione e mantenere alta la percentuale di successo. Dal 2023, le varianti osservate mostrano una continua evoluzione nei parametri URL e nei vettori di distribuzione. Gli autori delle campagne testano nuovi domini, aggiornano i pattern di redirect e sperimentano nuove piattaforme di hosting temporaneo. Il CERT-AGID osserva inoltre un incremento nella sofisticazione linguistica delle email, che oggi riproducono con precisione i template e i toni comunicativi delle comunicazioni ufficiali di PagoPA e di altri enti pubblici. Parallelamente, l’ente ha notato che molti attori malevoli integrano elementi di automazione AI nella costruzione delle landing page e nella generazione dei testi, accelerando la diffusione delle campagne e aumentando la personalizzazione del messaggio in base al target geografico.

Ruolo del CERT-AGID nella risposta nazionale

Il CERT-AGID (Computer Emergency Response Team dell’Agenzia per l’Italia Digitale) coordina le attività di rilevamento, analisi e mitigazione di queste campagne. L’ente riceve segnalazioni da amministrazioni pubbliche e utenti privati, le valida e le trasforma in indicatori di compromissione condivisi in tempo reale con i soggetti accreditati. Ogni settimana, il CERT-AGID pubblica una sintesi riepilogativa delle campagne attive, classificando i vettori principali in phishing, malware e ransomware. Le campagne contro PagoPA continuano a essere tra le più frequenti, evidenziando la persistenza degli open redirect come vulnerabilità strutturale nel web moderno.

Il lavoro dell’ente non si limita al blocco dei domini: vengono anche formati gli operatori pubblici, migliorate le linee guida per la verifica manuale dei link e potenziate le collaborazioni internazionali per contrastare l’abuso dei domini globali. In parallelo, il CERT-AGID collabora con Google per mitigare i redirect aperti, segnalando casi di abuso e richiedendo misure correttive.

Dati e tendenze emergenti

Secondo i dati aggregati, tra marzo e ottobre 2025 il CERT-AGID ha registrato un incremento del 40% nel numero di campagne phishing legate a PagoPA. I picchi maggiori si sono verificati durante i mesi estivi, con un numero elevato di email inviate nei periodi di ferie, quando la vigilanza degli utenti è ridotta. Le 2.574 segnalazioni totali di IoC hanno consentito il blocco di migliaia di accessi a siti fraudolenti, contribuendo a ridurre in modo significativo l’impatto economico e reputazionale delle campagne. Tuttavia, gli esperti dell’ente avvertono che la rapida evoluzione delle tattiche impone una vigilanza continua, con aggiornamenti costanti dei filtri e formazione degli utenti.

Raccomandazioni

Le campagne contro PagoPA dimostrano come l’abuso di infrastrutture legittime, come i domini Google, possa amplificare la portata di attacchi mirati. La combinazione tra open redirect, catene di reindirizzamento e piattaforme intermedie rappresenta una sfida crescente per la sicurezza nazionale. Il CERT-AGID invita cittadini e operatori a verificare sempre i link ricevuti, anche se provenienti da fonti affidabili, e a non inserire credenziali o dati di pagamento se non dopo aver controllato l’autenticità del dominio. La prevenzione resta il pilastro della difesa, mentre la collaborazione tra enti pubblici, privati e provider globali sarà determinante per mitigare il fenomeno degli open redirect malevoli.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.