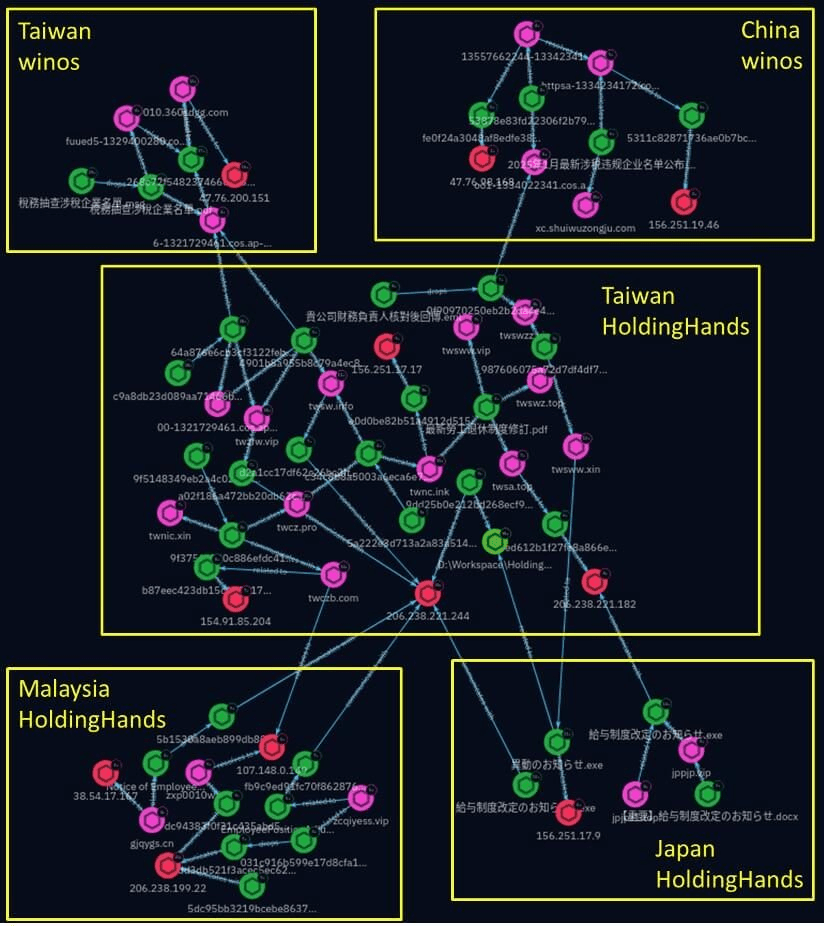

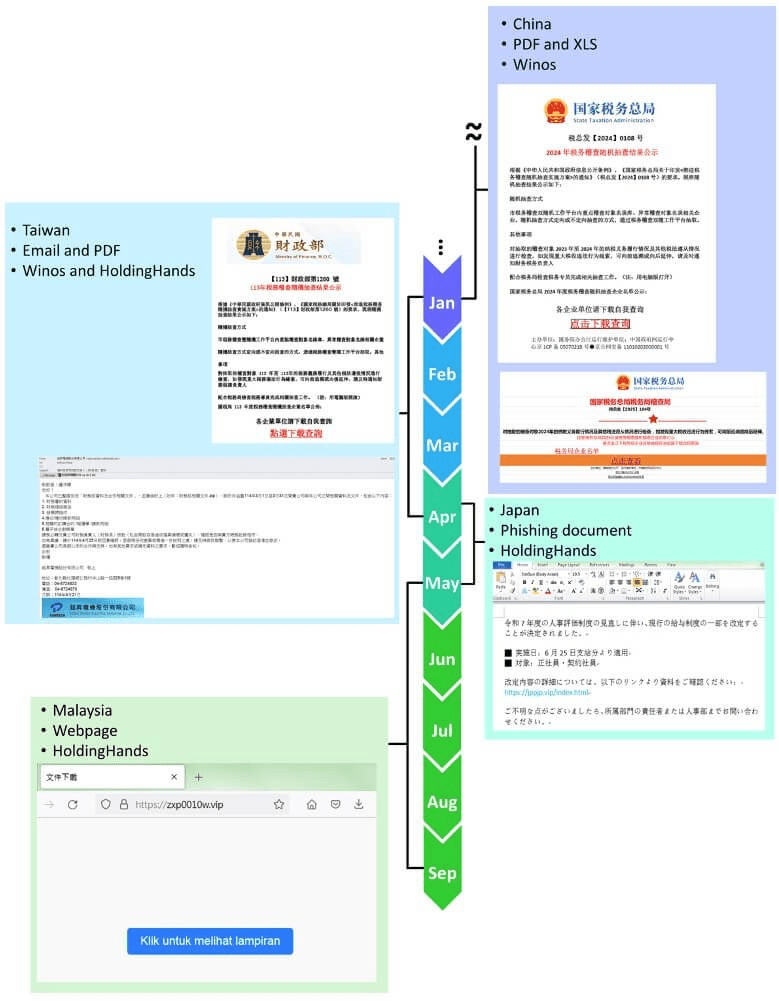

Un gruppo hacker transnazionale sta espandendo le proprie campagne malware in tutta l’Asia, prendendo di mira utenti Windows con tecniche di phishing sofisticate e payload evolutivi che combinano evasione, persistenza e furto di credenziali. Gli esperti di sicurezza tracciano questa attività a partire da gennaio 2025, quando la prima variante, denominata Winos 4.0, ha colpito Taiwan, prima di diffondersi in Cina, Giappone e Malesia attraverso una rete di domini, file infetti e infrastrutture di comando condivise. Le campagne, che imitano comunicazioni governative o aziendali, includono file PDF, Word, HTML ed Excel distribuiti via email e ospitati su cloud Tencent o domini compromessi. I file contengono link di reindirizzamento a siti che scaricano payload malevoli. L’obiettivo principale è la raccolta di informazioni sensibili per attacchi futuri e l’infiltrazione di sistemi pubblici e privati in Asia orientale.

Evoluzione delle campagne malware

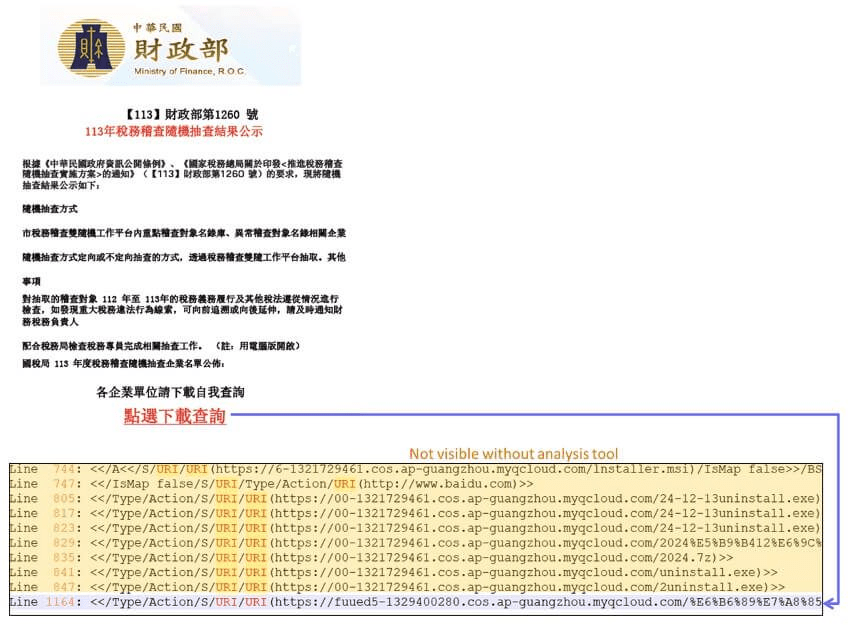

La prima ondata, Winos 4.0, si è concentrata su Taiwan, mascherandosi da documenti fiscali ufficiali del Ministero delle Finanze. Il malware veniva scaricato tramite link camuffati in PDF apparentemente legittimi. A febbraio 2025, il gruppo ha introdotto una nuova variante denominata HoldingHands, che ha segnato un salto qualitativo nelle capacità di evasione e privilegio. HoldingHands implementa controlli anti-VM, verificando la quantità di RAM fisica installata per evitare analisi in sandbox. Una volta eseguito, il malware eleva i privilegi impersonando il servizio TrustedInstaller, ottenendo così pieno controllo del sistema. Gli aggressori hanno modificato i comandi di terminazione da 0x15 a 0x17, segno di sviluppo attivo e iterativo.

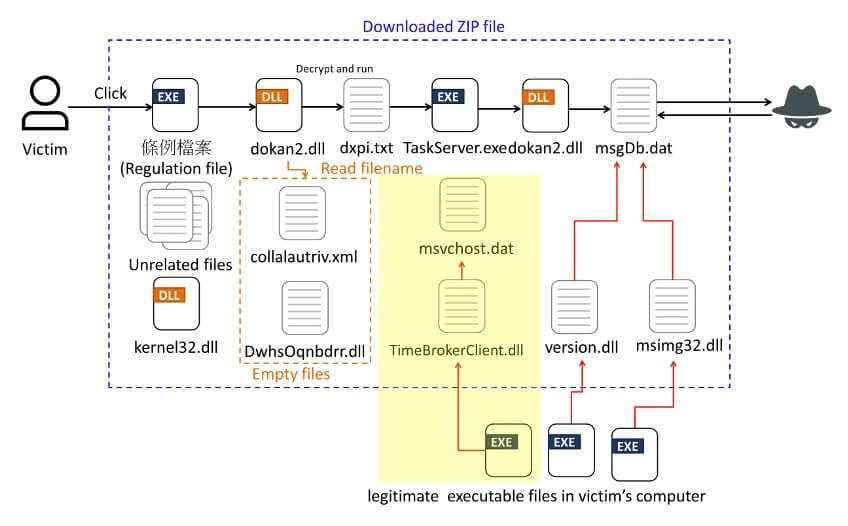

Questa versione, distribuita tramite archivi ZIP o eseguibili EXE, impiega una catena multilivello di DLL e file .dat, aumentando la complessità del rilevamento. Le analisi forensi hanno rivelato percorsi di debug come D:\Workspace\HoldingHands-develop\Door\x64\Release\BackDoor.pdb,

che collegano più build in fase di sviluppo. Il gruppo aggiorna periodicamente i server C2 memorizzando nuovi IP nel registro di Windows, sotto la chiave HKEY_CURRENT_USER\SOFTWARE\HHClient e valore AdrrStrChar, mantenendo così un controllo remoto resiliente.

Attacchi mirati in Taiwan

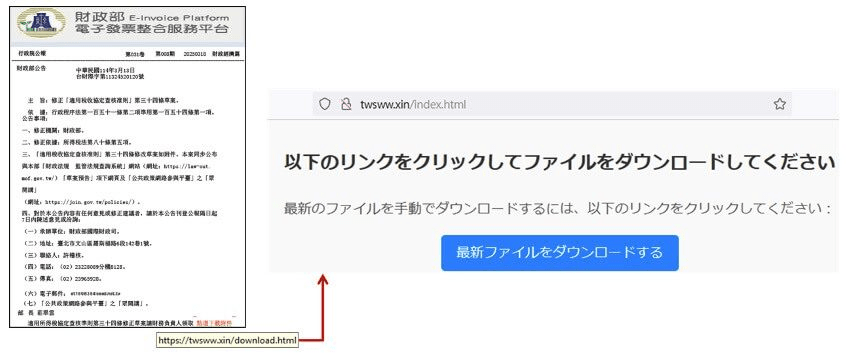

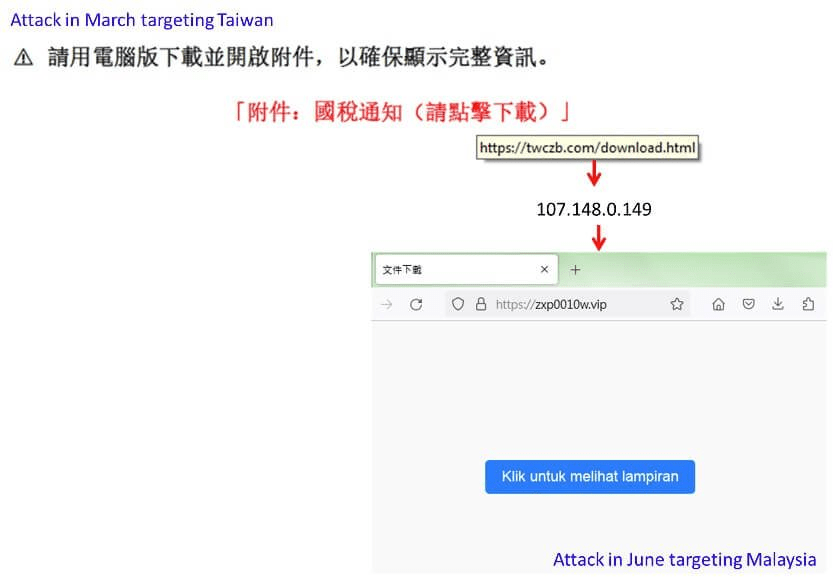

Le prime infezioni su larga scala sono state osservate a Taiwan nel gennaio 2025. Le email di phishing, scritte in cinese semplificato e tradizionale, contenevano PDF con link a domini come twsww.xin, che ospitavano archivi ZIP con eseguibili infetti.

Con l’evoluzione della campagna, gli hacker hanno introdotto email HTML dinamiche che utilizzano script JSON per caricare indirizzi di download variabili, evitando i filtri anti-phishing. I file di lure imitavano bozze di regolamenti fiscali o notifiche governative, aumentando la credibilità delle comunicazioni.

Il malware impiega IP ricorrenti come 156.251.17.9 e sfrutta processi di sistema legittimi come taskhostw.exe per mantenere persistenza ogni cinque secondi, reiniettando il payload in memoria nel caso di terminazione del processo. Alcuni eseguibili recano certificati digitali validi, segno di un uso fraudolento di firme legittime per aggirare i controlli antivirus.

Espansione delle operazioni in Giappone

A partire da marzo 2025, il gruppo ha esteso la campagna al Giappone, riutilizzando i template e gli indirizzi IP impiegati a Taiwan. I documenti fiscali in PDF e Word, quasi identici a quelli della fase precedente, contenevano reindirizzamenti verso domini come jpjpz1.cc e jppjp.vip, collegati a infrastrutture condivise.

Le varianti distribuite in Giappone conservano le funzioni di anti-virtualizzazione e privilegio elevato, ma introducono routine di evasione antivirus avanzate: il malware verifica la presenza di processi come Norton, Avast e Kaspersky, disattivando servizi come Task Scheduler per impedire logging. L’iniezione del payload avviene tramite CreateProcessAsUserW, consentendo l’esecuzione con i privilegi dell’utente corrente. L’uso di lures legati a ordini d’acquisto e documenti aziendali suggerisce un targeting mirato al settore business e manifatturiero.

Varianti malware in Malesia

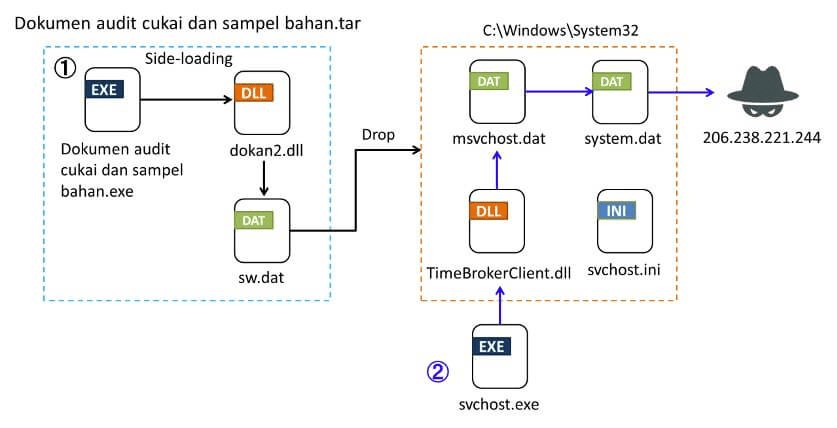

Nella seconda metà del 2025, la campagna si è diffusa in Malesia, con email in lingua malese e allegati denominati come “Dokumen audit cukai dan sampel bahan.exe”, travestiti da audit fiscali. I file provenivano da domini come twczb.com, collegati agli stessi IP usati a Taiwan.

La catena di infezione impiega componenti Dokan2.dll e sw.dat, dove il primo funge da loader e il secondo contiene shellcode cifrato. Una volta attivato, il malware crea svchost.ini e TimeBrokerClient.dll, che caricano e decifrano msvchost.dat, avviando il codice malevolo in memoria attraverso VirtualAlloc.

Le funzioni di token impersonation tramite WTSEnumerateSessions e la duplicazione dei processi di sistema rendono il malware altamente persistente. Anche in questo caso, il gruppo adatta le lures ai contesti locali, migliorando i tassi di click e diffusione.

Metodi di infezione e tecniche di evasione

Il gruppo impiega un phishing multivettoriale che sfrutta cloud storage legittimi, firme digitali valide e caricamento dinamico dei payload. I file compressi sono protetti da password per evitare la scansione automatica, e i link vengono reindirizzati tramite servizi Tencent Cloud o domini creati appositamente per campagne brevi e intensive. Una volta infettato il sistema, il malware esegue controlli di virtualizzazione, termina servizi di sicurezza e eleva i privilegi fino al livello TrustedInstaller. Utilizza chiavi di decrittazione uniche per processo, ostacolando il reverse engineering e aggiornando automaticamente gli IP dei server C2 per eludere il blocco.

Infrastruttura di comando e controllo

L’infrastruttura di rete del gruppo si estende su più paesi, con domini come zxp0010w.vip, gjqygs.cn, zcqiyess.vip, jpjpz1.cc, twsww.xin e twczb.com, che risolvono verso IP come 206.238.199.22, 206.238.221.182, 156.251.17.9 e 38.60.203.110. I ricercatori hanno individuato ID Tencent Cloud 1321729461 e 1329400280 associati agli account di caricamento dei file malevoli, confermando l’utilizzo coordinato di infrastrutture cloud legittime. Gli IP e i domini vengono aggiornati tramite comandi remoti (0x15 e 0x17) e salvati nel registro di Windows, garantendo flessibilità e resilienza.

Connessioni tra paesi e pattern comuni

Le analisi mostrano un pattern unificato in tutte le campagne asiatiche. Le infrastrutture C2, i percorsi di debug identici e le firme digitali riutilizzate collegano chiaramente le operazioni in Cina, Taiwan, Giappone e Malesia. Il gruppo sembra aver iniziato le attività nel marzo 2024 in Cina, prima di espandersi sistematicamente nel 2025. Le varianti Winos e HoldingHands condividono funzionalità core, come la persistenza tramite Task Scheduler, l’impiego di token duplication, e l’iniezione periodica in taskhostw.exe. La scelta di domini con suffissi locali (.xin, .cc, .vip) evidenzia una strategia di regionalizzazione del phishing e un’attenta conoscenza dei contesti culturali.

Tracce e indicatori di compromissione

Tra gli indicatori di compromissione (IoC) figurano hash come03e1cdca2a9e08efa8448e20b50dc63fdbea0e850de25c3a8e04b03e743b983d (Taiwan),2b1719108ec52e5dea20169a225b7d383ad450195a5e6274315c79874f448caa (Giappone),

e dc45981ff705b641434ff959de5f8d4c12341eaeda42d278bd4e46628df94ac5 (Malesia).

I file di debug e i domini correlati confermano una catena di sviluppo e distribuzione comune, con hash condivisi e IP ripetuti che permettono di collegare tutte le fasi operative del gruppo. Il gruppo hacker alla base di Winos 4.0 e HoldingHands rappresenta oggi una delle principali minacce malware per utenti Windows in Asia, capace di adattarsi rapidamente ai contesti locali, riutilizzare infrastrutture legittime e mantenere un elevato grado di evasione. Le campagne in Cina, Taiwan, Giappone e Malesia mostrano un’evoluzione strategica costante, destinata a proseguire nel 2026 con nuove varianti e tecniche di offuscamento sempre più complesse.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.