Le vulnerabilità critiche individuate in piattaforme aziendali come ConnectWise Automate, Oracle E-Business Suite e F5 BIG-IP hanno innescato una nuova ondata di allerta nella cybersecurity globale, esponendo dati sensibili, infrastrutture e reti corporate a rischi di compromissione elevati. Gli attacchi, uniti a operazioni di furto e spionaggio, confermano la pressione crescente sugli ecosistemi enterprise e la necessità di patch immediate per contenere gli exploit attivi. Secondo i report di ConnectWise, Oracle e Shadowserver Foundation, i difetti scoperti permettono intercettazione di comunicazioni, furto di informazioni riservate e accesso remoto non autorizzato. Le falle CVE-2025-11492 e CVE-2025-11493 in ConnectWise Automate consentono attacchi adversary-in-the-middle, mentre Oracle ha dovuto correggere una vulnerabilità zero-day (CVE-2025-61882) sfruttata dal gruppo Clop. Parallelamente, oltre 266.000 istanze F5 BIG-IP risultano esposte online e vulnerabili a exploit remoti da parte di attori statali.

Fix critici per ConnectWise Automate

Il produttore statunitense ConnectWise ha rilasciato un aggiornamento di sicurezza urgente per la piattaforma Automate, ampiamente utilizzata per il monitoraggio remoto e la gestione IT di endpoint aziendali e MSP. Le vulnerabilità CVE-2025-11492 (gravità 9,6) e CVE-2025-11493 (gravità 8,8) permettono a un attaccante di intercettare traffico HTTP non cifrato, manipolare comandi e installare codice malevolo durante la trasmissione di aggiornamenti. La prima falla consente l’intercettazione e la modifica dei pacchetti di comunicazione, mentre la seconda riguarda l’assenza di verifica dell’integrità dei pacchetti, che consente a un aggressore di impersonare server legittimi. Questo scenario apre la strada a manipolazioni dei payload, furto di credenziali e distribuzione di malware all’interno delle reti monitorate. ConnectWise ha classificato la patch 2025.9 come priorità alta, raccomandando agli amministratori on-premise di aggiornare entro pochi giorni, mentre le istanze cloud vengono aggiornate automaticamente. L’azienda ha inoltre ruotato i certificati di firma del codice, dopo un precedente incidente attribuito a un gruppo di minaccia statale, e ha introdotto controlli di checksum e firme digitali obbligatorie. L’obiettivo è impedire la manipolazione dei pacchetti durante la trasmissione e rafforzare la protezione contro campagne di spionaggio industriale. ConnectWise ha inoltre diffuso linee guida per testare gli aggiornamenti in ambienti isolati, confermando che nessuna exploitazione attiva è stata rilevata al momento.

Furto dati Oracle in Envoy Air e attacco Clop

La compagnia aerea statunitense Envoy Air, partner operativo di American Airlines, ha confermato un incidente di sicurezza legato a Oracle E-Business Suite, sfruttato dal gruppo Clop attraverso la vulnerabilità CVE-2025-61882, un zero-day attivo sin da agosto 2025. Gli hacker hanno sottratto informazioni commerciali e dati di contatto aziendali, pubblicandone parte sul portale di leak del gruppo, insieme a un elenco che include anche American Airlines. Envoy ha immediatamente notificato le autorità e avviato una revisione forense, affermando che nessun dato sensibile o cliente è stato compromesso. Secondo analisi di Mandiant e CrowdStrike, Clop avrebbe utilizzato un exploit basato su script SQL per ottenere accesso remoto alla suite Oracle, installando malware per l’esfiltrazione dei file. Dopo l’intrusione, il gruppo ha inviato email di estorsione a diverse organizzazioni colpite, minacciando la pubblicazione dei dati. Oracle ha rilasciato patch correttive non solo per CVE-2025-61882, ma anche per un bug correlato (CVE-2025-61884) risolto in modo silente. La vulnerabilità è collegata alle stesse tattiche di furto dati già osservate negli attacchi a GoAnywhere e MoveIt, piattaforme anch’esse colpite da Clop tra 2023 e 2024. Le autorità statunitensi hanno emesso una taglia da 9,17 milioni di euro per informazioni che portino all’identificazione dei membri del gruppo, sospettato di avere legami con governi stranieri. Envoy Air, dopo l’incidente, ha introdotto nuove policy di sicurezza e protocolli di monitoraggio continuo, inclusa la scansione del dark web per individuare possibili abusi dei dati sottratti.

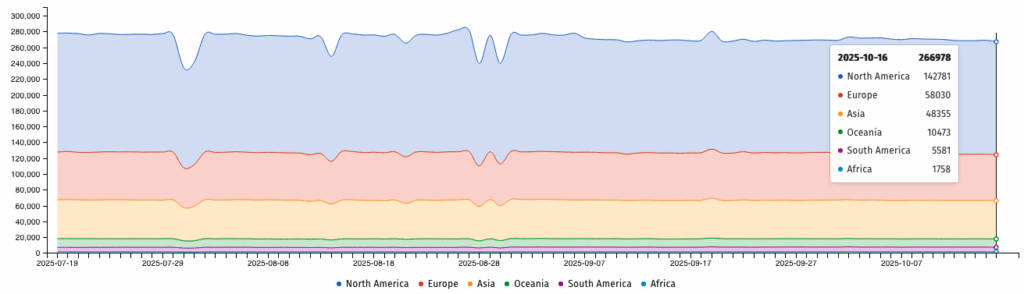

Esposizione globale di F5 BIG-IP e rischi da nazione-stato

La fondazione Shadowserver ha identificato 266.000 istanze F5 BIG-IP accessibili pubblicamente su Internet, di cui oltre 140.000 localizzate negli Stati Uniti e circa 100.000 tra Europa e Asia. Questi dispositivi, fondamentali per il bilanciamento del traffico e la gestione dei servizi enterprise, risultano esposti a un vasto numero di vulnerabilità. La stessa F5 Networks ha ammesso una breccia interna riconducibile a un attacco di una nazione-stato, che avrebbe portato al furto di codice sorgente e di dettagli sulle vulnerabilità dei prodotti BIG-IP e BIG-IQ. L’azienda ha già rilasciato patch per 44 falle di sicurezza, alcune delle quali critiche, coinvolgendo moduli di autenticazione, Kubernetes e APM (Access Policy Manager).

La CISA (Cybersecurity and Infrastructure Security Agency) ha emesso una direttiva di emergenza ordinando a tutte le agenzie federali statunitensi di aggiornare i dispositivi F5 entro il 31 ottobre o di disconnettere quelli fuori supporto. Le vulnerabilità, se sfruttate, consentono esecuzione di codice remoto, furto di credenziali e movimento laterale nelle reti aziendali. Il gruppo UNC5291, collegato alla Cina, sarebbe responsabile di diverse operazioni di spionaggio che utilizzano exploit F5 e Ivanti zero-day, secondo analisi di Google e Mandiant. Le infezioni, facilitate dal malware Brickstorm e dai tool Zipline e Spawnant, mirano a infrastrutture critiche di comunicazione e data center strategici. F5 ha intensificato il threat hunting interno e collabora con la CISA per il monitoraggio delle istanze vulnerabili. Shadowserver aggiorna quotidianamente le scansioni globali, ma non vi è ancora conferma sul numero effettivo di sistemi patchati.

Un rischio sistemico per l’ecosistema aziendale

Le falle di ConnectWise, Oracle e F5 dimostrano come il perimetro aziendale tradizionale sia ormai obsoleto di fronte a vulnerabilità complesse che si estendono dal software on-premise ai servizi cloud. Le stesse infrastrutture che garantiscono efficienza operativa possono trasformarsi in veicoli di accesso privilegiato per attori criminali e gruppi APT. Gli esperti raccomandano l’adozione di strategie Zero Trust, l’aggiornamento tempestivo dei sistemi e la segmentazione delle reti per ridurre l’impatto di exploit futuri. I vendor coinvolti, intanto, proseguono con patch cumulative e advisory tecnici, mentre agenzie come CISA e ENISA coordinano azioni di mitigazione internazionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.