Una nuova indagine di sicurezza svela una campagna coordinata che inonda il Chrome Web Store con 131 estensioni spamware progettate per automatizzare l’invio di messaggi su WhatsApp Web, eludendo i controlli anti-spam della piattaforma. Gli strumenti, scoperti dal team di Socket, non si comportano come malware tradizionali ma come sistemi di automazione abusiva capaci di generare spam su larga scala, colpendo soprattutto utenti in Brasile.

Le estensioni, apparentemente legittime, si basano sullo stesso codice di automazione che si inietta direttamente nella pagina di WhatsApp Web, dove opera accanto agli script ufficiali. La funzione principale consiste nell’automatizzare la messaggistica di massa e la pianificazione delle campagne, aggirando i limiti di tasso e i controlli anti-spam. Nonostante si presentino come strumenti per il marketing, esse violano le policy di Chrome e di WhatsApp, creando un ecosistema parallelo di comunicazione non autorizzata. La campagna si estende su almeno nove mesi e conta oltre 20.900 utenti attivi tra le estensioni con conteggi pubblici. Tutte risultano ancora online al momento dell’indagine, nonostante le richieste di rimozione presentate al team di sicurezza di Google Chrome.

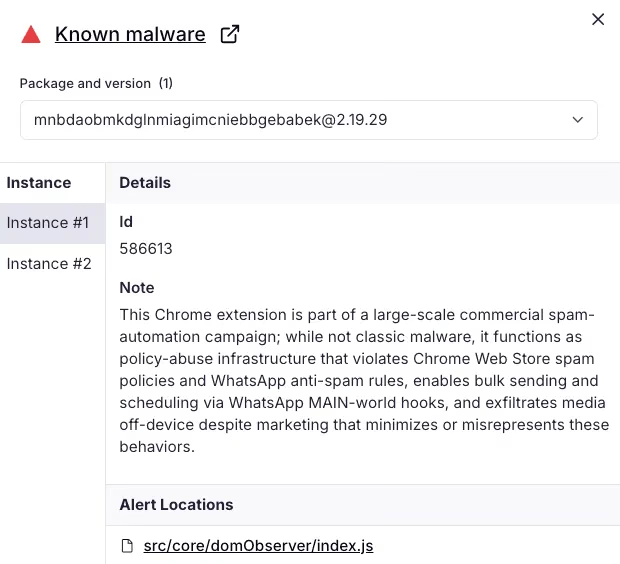

Le 131 estensioni condividono un codice identico

Le analisi di Socket evidenziano che tutte le 131 estensioni condividono la stessa base di codice, la stessa infrastruttura e interfaccia grafica, pur presentandosi con nomi e loghi differenti. Questo pattern ricorrente indica un cluster di cloni prodotti industrialmente e gestiti in modo centralizzato.

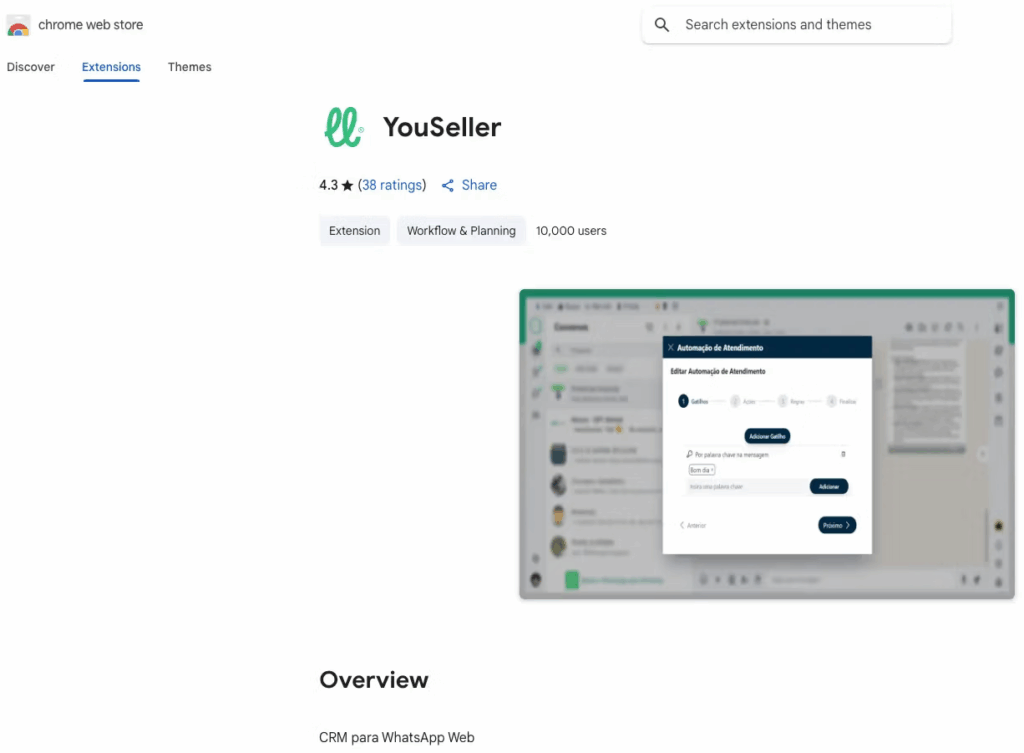

Esempi come YouSeller (10.000 utenti), Performancemais (239), Botflow (38) e Organize-C (5.000) rivelano la portata del fenomeno. Ogni versione utilizza lo stesso motore di automazione WhatsApp Web e adotta la stessa logica di invio programmato tramite service worker Manifest V3.

Le estensioni risultano distribuite da due soli account developer principali, con indirizzi associati a [email protected] e [email protected], a conferma della centralizzazione operativa. Il publisher dominante è WL Extensão, seguito dalla variante WLExtensao, responsabili di oltre 80 liste attive.

Automazione e inganno commerciale

Gli sviluppatori di queste estensioni promuovono gli strumenti come soluzioni “business” per gestire campagne di messaggistica automatica, ma in realtà forniscono un mezzo per evadere il consenso dell’utente e bypassare le difese anti-spam. I tutorial pubblicati su YouTube da DBX Tecnologia spiegano come modellare il traffico, impostare intervalli casuali e variare i messaggi per evitare il rilevamento da parte degli algoritmi di WhatsApp.

Questa forma di addestramento pubblico alla violazione delle regole dimostra un intento deliberato di sfruttamento della piattaforma. Gli script dell’estensione accedono a window.WPP.* per l’invio dei messaggi e manipolano i parametri di pianificazione, permettendo di inviare messaggi senza conferma dell’utente.

Un modello di business basato su franchising digitale

L’infrastruttura scoperta da Socket si struttura come un franchising digitale. Il gruppo DBX Tecnologia, assieme a Grupo OPT, offre un programma “white-label reseller” che consente a soggetti terzi di pagare circa 2000 euro per rebrandizzare l’estensione e rivenderla sotto il proprio nome. Il modello promette margini tra il 30% e il 70%, con ricavi mensili stimati tra 5000 e 14.000 euro, alimentando così un’economia parallela di strumenti spamware. DBX mantiene il codice e il backend, fornendo ai partner asset di marketing e aggiornamenti, mentre i reseller assumono i rischi reputazionali e legali legati alla pubblicazione e distribuzione.

Questa struttura spiega la moltiplicazione dei cloni: ogni rivenditore pubblica una copia quasi identica dell’estensione, modificando solo logo e descrizione. I partner promuovono i prodotti su siti e canali social come zapvende.com, lobovendedor.com.br, Instagram e TikTok, vendendo piani mensili e convincendo le piccole imprese brasiliane che la presenza sul Chrome Web Store garantisca “audit e sicurezza”.

Un ecosistema di siti specchio e abusi normativi

L’analisi individua almeno 23 siti web identici che vendono copie rebrandizzate della stessa estensione. Tutti ripetono la stessa promessa di conformità e affidabilità, basata sulla falsa percezione che la pubblicazione sullo store di Google equivalga a una revisione di sicurezza.

In realtà, il Chrome Web Store vieta esplicitamente la sottomissione di copie duplicate o estensioni che abilitano spam, oltre a proibire l’invio di messaggi automatizzati per conto dell’utente. Il cluster di DBX Tecnologia viola queste norme su scala industriale, sfruttando le lacune del sistema di revisione automatica e l’assenza di controlli proattivi sulle versioni successive.

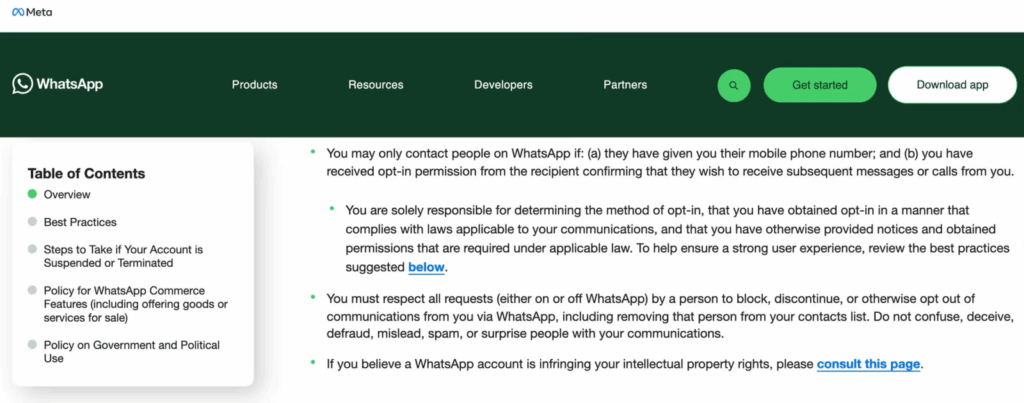

Le policy di WhatsApp vietano l’uso non consensuale

Anche le policy di business messaging di WhatsApp vietano qualsiasi contatto senza opt-in esplicito, imponendo ai mittenti l’onere di dimostrare il consenso. Gli strumenti individuati non rispettano queste condizioni: si pubblicizzano esplicitamente come mezzi per evitare ban e aggirare gli algoritmi di enforcement.

WhatsApp richiede inoltre il rispetto delle leggi locali contro la pubblicità ingannevole e lo spam, mentre i tutorial DBX insegnano tattiche per inviare messaggi “surprise” o massivi senza approvazione. La violazione simultanea delle regole di due ecosistemi tecnologici — Chrome e WhatsApp — evidenzia una supply chain di abuso software in piena espansione.

Indicatori di compromissione e cluster di esempio

Il team di Socket ha tracciato diversi identificativi di estensioni legati al gruppo, tra cui WaveZap CRM, WaCelery, Top System, Botflow, FQ Sales CRM, Nexus CRM, FLEXZAP, BoostChat, WaZap, Convverso CRM e JuriMind CRM. Tutte mostrano funzioni identiche e una struttura di codice sovrapponibile. Il comportamento ricorrente — iniezione di codice, invio programmato e bypass dei limiti anti-spam — dimostra che si tratta di una vera e propria infrastruttura software-as-a-spam, basata su una singola codebase condivisa e propagata da una rete di affiliati commerciali. L’impatto più evidente riguarda gli utenti comuni, che ricevono messaggi promozionali non richiesti in quantità elevata, costretti a bloccare manualmente i numeri o segnalare abusi. Il modello economico incentiva l’espansione del fenomeno, scaricando il costo della difesa sulle vittime.

Verso una risposta regolatoria e tecnica

Il team di Socket ha trasmesso le proprie scoperte al team di sicurezza di Chrome, chiedendo la rimozione immediata delle estensioni e la sospensione degli account dei publisher coinvolti. Tuttavia, la lentezza del processo di revisione e la natura decentralizzata del sistema di pubblicazione hanno finora consentito alla campagna di restare attiva. Il caso solleva interrogativi sulla capacità delle piattaforme di controllo nel prevenire l’abuso commerciale dei propri ecosistemi. La combinazione tra marketplace pubblici, automazione avanzata e modelli white-label genera un terreno fertile per lo spamware “as-a-service”, difficile da disinnescare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.