La Cybersecurity and Infrastructure Security Agency (CISA) ha aggiunto cinque nuove vulnerabilità attivamente sfruttate al proprio catalogo Known Exploited Vulnerabilities (KEV), rafforzando le misure di difesa federali contro minacce già osservate nel mondo reale. Tra le falle incluse figura una vulnerabilità di controllo accessi improprio nel client SMB di Microsoft Windows, che espone i sistemi a potenziali abusi da parte di attori malevoli. Questa iniziativa rientra nella Direttiva Operativa Vincolante (BOD) 22-01, che impone alle agenzie federali FCEB di mitigare tempestivamente le vulnerabilità conosciute, riducendo la superficie di attacco nelle reti pubbliche e governative.

Le nuove aggiunte comprendono:

- CVE-2022-48503 Apple Multiple Products Unspecified Vulnerability

- CVE-2025-2746 Kentico Xperience Staging Sync Server Digest Password Authentication Bypass Vulnerability

- CVE-2025-2747 Kentico Xperience Staging Sync Server None Password Type Authentication Bypass Vulnerability

- CVE-2025-33073 Microsoft Windows SMB Client Improper Access Control Vulnerability

- CVE-2025-61884 Oracle E-Business Suite Server-Side Request Forgery (SSRF) Vulnerability

CISA sottolinea che questi difetti rappresentano vettori comuni di intrusione utilizzati da gruppi cybercriminali e campagne APT per accedere a infrastrutture critiche. Le agenzie federali dovranno applicare le patch entro le scadenze previste, ma l’agenzia raccomanda anche a tutte le organizzazioni private di prioritizzare la remediation di questi CVE per ridurre l’esposizione a rischi sistemici.

Aggiornamenti Microsoft e impatti su sicurezza e autenticazione

Nel frattempo Microsoft ha rilasciato aggiornamenti di sicurezza per ottobre 2025 che hanno introdotto una serie di problemi di autenticazione con smart card, influenzando Windows 10, Windows 11 e Windows Server 2025. Le patch, pensate per correggere vulnerabilità nei servizi crittografici, hanno innescato errori legati all’uso dei provider CSP e KSP. Gli utenti hanno riportato messaggi come “tipo di provider non valido” e “CryptAcquireCertificatePrivateKey”, con impossibilità di firmare documenti o autenticarsi in applicazioni certificate. Microsoft collega i problemi all’introduzione della chiave di registro DisableCapiOverrideForRSA impostata su valore 1 per isolare le operazioni RSA delle smart card. La modifica mitiga la vulnerabilità CVE-2024-30098, un bypass SHA1 nei servizi crittografici di Windows, ma genera incompatibilità con alcune app legacy. Il workaround temporaneo prevede di impostare la chiave a 0 nel percorso HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais e riavviare il sistema. Microsoft avverte tuttavia che la chiave sarà rimossa ad aprile 2026, invitando gli sviluppatori a correggere il problema alla radice aggiornando i propri moduli di autenticazione. La casa di Redmond ha inoltre corretto bug che causavano interruzioni su IIS e HTTP/2 localhost, oltre a rimuovere due blocchi di compatibilità che impedivano l’upgrade a Windows 11 24H2 tramite Windows Update.

Fix per sincronizzazione Active Directory su Windows Server 2025

Microsoft ha distribuito un fix mirato per risolvere un problema di sincronizzazione in Active Directory Domain Services riscontrato su alcuni sistemi Windows Server 2025 dopo gli aggiornamenti di settembre (KB5065426 e successivi). Il bug colpisce ambienti con gruppi di sicurezza superiori ai 10.000 membri e impedisce sincronizzazioni complete tramite Microsoft Entra Connect Sync o il controllo DirSync. Per gli amministratori IT, l’azienda fornisce la Known Issue Rollback policy tramite un file MSI disponibile sul portale di supporto. Sui sistemi non gestiti, è possibile mitigare manualmente creando la chiave di registro Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides, con nome 2362988687 e valore 0. Questa modifica previene interruzioni temporanee nei servizi di sincronizzazione fino al rilascio del Patch Tuesday successivo.

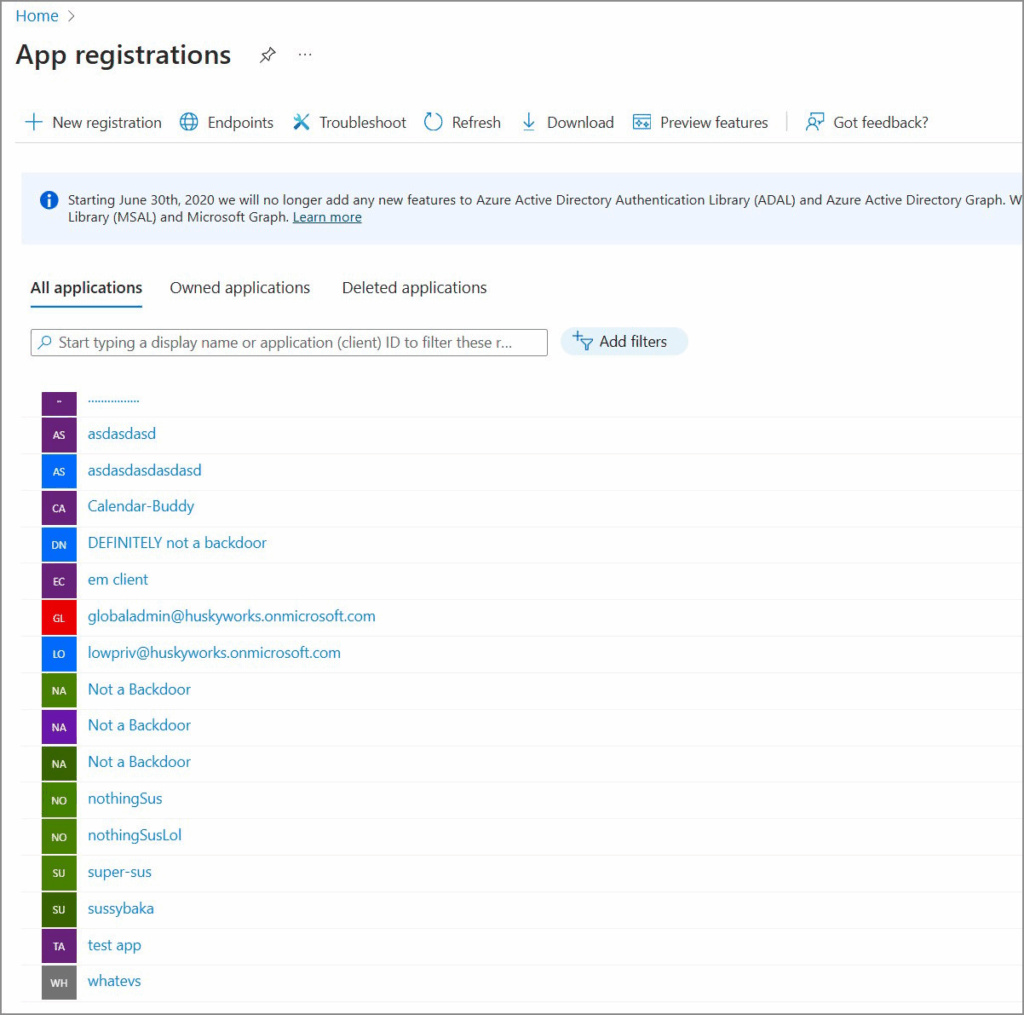

Cazadora di Huntress Labs individua app OAuth maligne in Microsoft 365

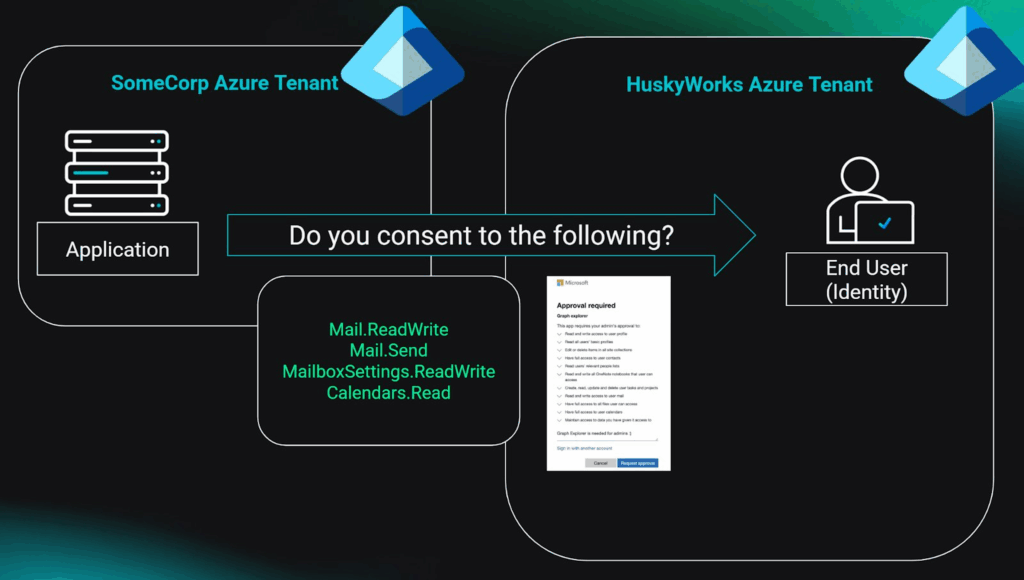

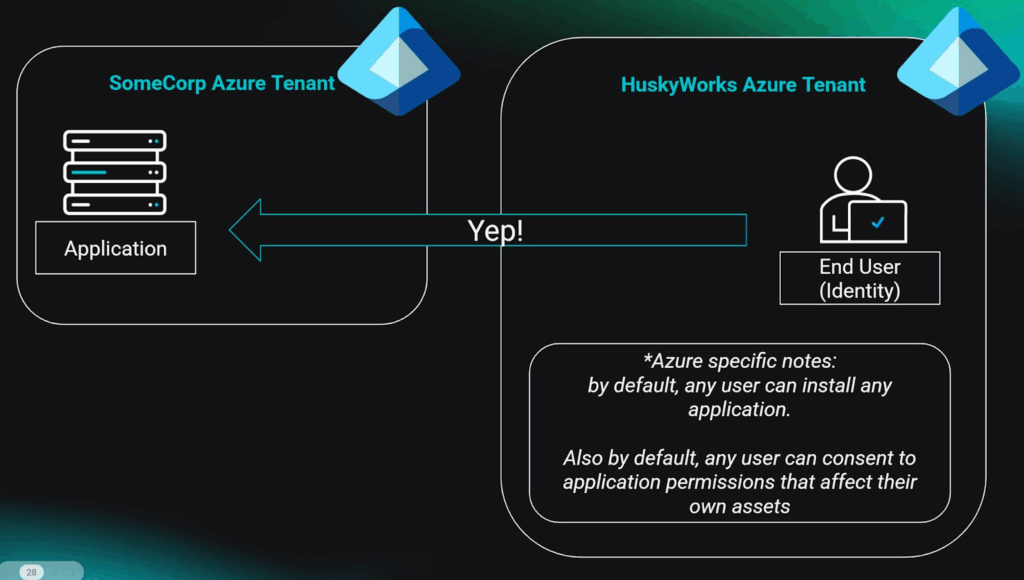

Parallelamente, Huntress Labs ha pubblicato Cazadora, uno strumento open source che consente agli amministratori di Microsoft 365 di individuare applicazioni OAuth maligne o compromesse nei tenant aziendali. Lo script automatizza l’audit delle Enterprise Applications e delle Application Registrations, rilevando anomalie nei nomi delle app, URL di reply sospetti e permessi eccessivi concessi.

Cazadora segnala in particolare applicazioni con nomi generici (“Test”, “User”) o basati su domini interni, oltre a URL reply con porte locali come localhost:7823, indicativi di configurazioni fraudolente. Lo strumento aiuta a identificare app “traitorware”, legittime ma sfruttate da attaccanti, e app “stealthware”, create per scopi malevoli. La soluzione fornisce report dettagliati con output esportabili, integrabili nelle pipeline di sicurezza aziendale per rafforzare la difesa contro attacchi basati su token OAuth e furto di credenziali cloud.

L’iniziativa si inserisce in un trend crescente di attacchi Identity-as-a-Target, dove l’autenticazione federata e le autorizzazioni applicative diventano vettori privilegiati di accesso iniziale. Huntress stima che migliaia di tentativi di accesso iniziale sfruttino app OAuth malevole ogni mese, confermando l’importanza di audit costanti nei tenant Microsoft 365.

Un quadro integrato di vulnerabilità e difese

Le azioni congiunte di CISA, Microsoft e Huntress riflettono l’evoluzione della difesa cibernetica su più livelli. CISA aggiorna il catalogo KEV per neutralizzare minacce attivamente sfruttate, Microsoft mitiga problemi derivanti da aggiornamenti critici con impatti collaterali su autenticazione e directory, mentre la comunità di sicurezza open source contribuisce con strumenti di visibilità e detection preventiva. L’insieme di questi interventi dimostra l’importanza di un ecosistema coordinato tra enti pubblici, vendor e ricercatori indipendenti per mantenere la resilienza cibernetica globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.