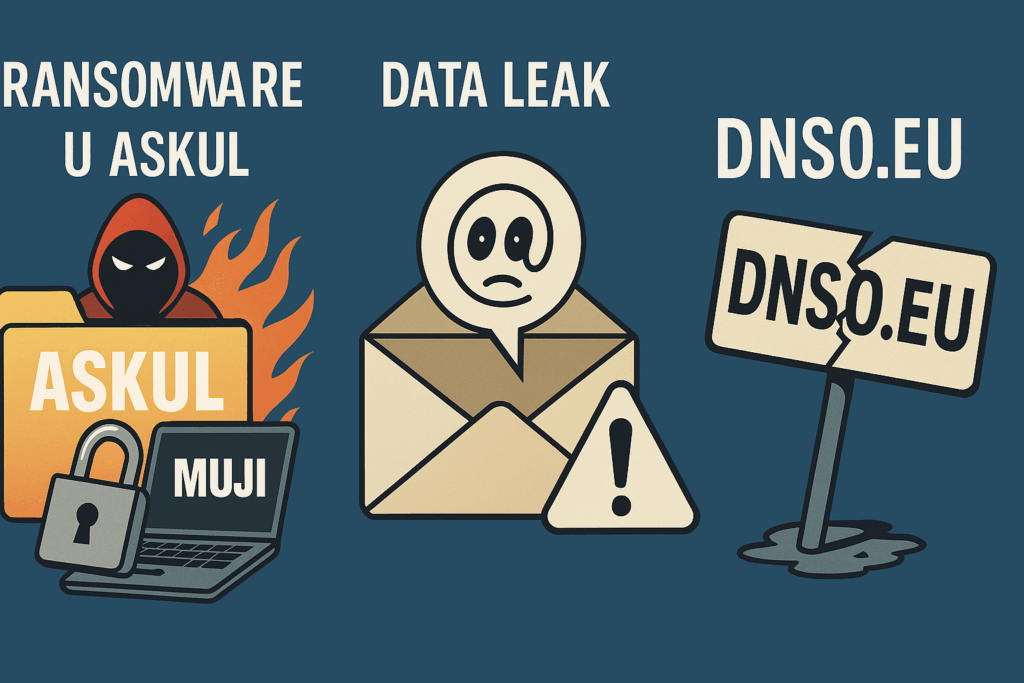

Muji, gigante giapponese del retail minimalista, ha sospeso le vendite online a seguito di un attacco ransomware che ha colpito il suo fornitore Askul, paralizzando logistica e ordini in Giappone. Nelle stesse ore, Cifas, organizzazione britannica contro le frodi, ha esposto decine di indirizzi email in un invito errato, mentre il servizio DNS europeo DNS0.EU ha annunciato la chiusura definitiva per motivi di sostenibilità economica e operativa. I tre episodi, diversi per natura, riflettono la fragilità crescente di fornitori, enti e servizi digitali di fronte a problemi di sicurezza, privacy e gestione infrastrutturale.

Attacco ransomware colpisce il fornitore di Muji

Muji ha comunicato la sospensione delle vendite online e dei servizi digitali dopo un attacco informatico che ha colpito Askul, il partner responsabile della gestione logistica e delle piattaforme e-commerce in Giappone. L’infezione ransomware, confermata domenica sera, ha reso inaccessibili gli ordini e la cronologia acquisti, oltre a bloccare l’app Muji e i contenuti web aziendali. Lunedì pomeriggio, Muji ha chiarito che l’interruzione riguarda solo il mercato giapponese, mentre i negozi internazionali continuano a operare regolarmente. L’azienda ha avviato indagini interne e sta notificando i clienti via email in merito alle consegne potenzialmente impattate. Il fornitore Askul, appartenente a Yahoo! Japan Corporation, ha confermato un guasto dei sistemi dovuto a ransomware e ha sospeso ordini, spedizioni e resi. Anche i servizi clienti risultano irraggiungibili sia via telefono che web. La società ha dichiarato di essere al lavoro per verificare eventuali perdite di dati personali. Nessun gruppo ransomware ha ancora rivendicato l’attacco, che segue di poche settimane un episodio simile contro Asahi Breweries, rivendicato da Qilin ransomware, con furto confermato di dati interni. Muji, con oltre 1.000 punti vendita in Asia, Europa, Australia e Nord America e ricavi annui superiori a 3,6 miliardi di euro, rappresenta uno dei marchi giapponesi più esposti a rischi nella supply chain digitale. L’incidente dimostra come gli attacchi indiretti ai fornitori possano bloccare catene logistiche e servizi e-commerce in modo rapido e sistemico.

Errore email espone indirizzi in un invito Cifas

Cifas, organizzazione britannica dedicata alla prevenzione delle frodi e dei crimini finanziari, ha commesso un errore di invio email che ha esposto decine di indirizzi personali e professionali in un invito pubblico. L’incidente riguarda un invito a una sessione JustMe, programmata per il 16 ottobre, nel quale i destinatari sono stati inseriti nei campi To e CC invece che in BCC, rivelando così le identità e gli indirizzi dei partecipanti, tra cui consulenti di sicurezza, rappresentanti governativi e vendor privati. Secondo l’Information Commissioner’s Office (ICO), l’indirizzo email rientra a pieno titolo nella categoria dei dati personali, e la divulgazione non autorizzata costituisce una violazione di riservatezza. L’ICO ricorda che l’uso improprio del BCC è tra le cause principali di segnalazioni di data breach ogni anno, con potenziali danni alla reputazione e alla privacy. Sebbene l’incidente non sia stato formalmente riportato all’ente regolatore, la legge prevede che le organizzazioni notifichino le violazioni entro 72 ore, salvo che non comportino rischi per i diritti delle persone. Cifas non ha ancora risposto alle richieste di commento, ma l’episodio mette in luce l’importanza di formazione del personale e procedure sicure per l’invio di comunicazioni di massa, evitando errori banali che possono trasformarsi in violazioni di dati personali sensibili.

Chiusura del servizio DNS privato DNS0.EU

Il servizio DNS0.EU, lanciato nel 2023 come resolver DNS pubblico europeo non-profit, ha annunciato la chiusura immediata delle operazioni. La decisione, comunicata tramite un breve messaggio sul sito ufficiale, è motivata da limitazioni di tempo e risorse che rendono impossibile la manutenzione dell’infrastruttura. Basato in Francia e distribuito su 62 server in 27 città europee, DNS0.EU garantiva risoluzione DNS no-logs, crittografia end-to-end e filtraggio contro domini malevoli, posizionandosi come alternativa europea ai colossi globali come Google (8.8.8.8) e Cloudflare (1.1.1.1). Il team del progetto ha ringraziato i partner infrastrutturali e ha consigliato agli utenti di migrare verso DNS4EU, sviluppato con il supporto dell’ENISA, o verso NextDNS, i cui fondatori hanno contribuito alla creazione di DNS0.EU. Entrambi i servizi offrono funzionalità di protezione contro contenuti fraudolenti, phishing e pubblicità invasive, con controlli parentali e politiche di privacy conformi al GDPR europeo. La chiusura di DNS0.EU rappresenta un segnale d’allarme per le iniziative di sovranità digitale e resilienza infrastrutturale, mostrando come anche progetti nati con finalità pubbliche possano fallire di fronte alla mancanza di risorse e supporto istituzionale, lasciando spazio ai grandi operatori privati.

I tre episodi — il ransomware su Askul, l’errore email di Cifas e la chiusura di DNS0.EU — evidenziano la fragilità della sicurezza digitale lungo l’intera catena del valore, dalla supply chain industriale alla gestione delle comunicazioni e dei servizi di base. La crescente interconnessione tra fornitori e infrastrutture pubbliche richiede monitoraggio continuo, segmentazione dei rischi e governance trasparente. In assenza di tali misure, errori o incidenti tecnici possono generare conseguenze economiche, reputazionali e sociali di vasta portata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.