Darktrace ha rilevato un’intrusione del gruppo Salt Typhoon all’interno di un’organizzazione di telecomunicazioni europea, evidenziando una nuova ondata di cyber spionaggio di matrice cinese. Gli attaccanti hanno sfruttato una vulnerabilità in Citrix NetScaler Gateway, consegnando un malware personalizzato denominato SNAPPYBEE tramite tecniche di DLL side-loading con software antivirus legittimi. L’attività, iniziata nella prima settimana di luglio 2025, conferma la capacità del gruppo di operare in ambienti complessi, mantenendo accesso persistente e alto livello di furtività. La risposta di Darktrace, basata su rilevazioni comportamentali e analisi AI, ha consentito di neutralizzare l’attacco prima dell’escalation, offrendo un esempio concreto di difesa proattiva contro minacce sponsorizzate dallo stato.

Chi è Salt Typhoon e come opera

Salt Typhoon è un gruppo di cyber spionaggio persistente avanzato attivo dal 2019, associato a operatori sponsorizzati dalla Repubblica Popolare Cinese. Il gruppo è noto anche come Earth Estries, GhostEmperor e UNC2286, e ha come obiettivi primari fornitori di telecomunicazioni, reti energetiche e sistemi governativi. Le sue operazioni si estendono a oltre 80 paesi, con campagne in Europa, Medio Oriente e Asia-Pacifico. Negli Stati Uniti, le attività del gruppo hanno portato alla compromissione di sistemi di intercettazione legale e all’esposizione di metadati di milioni di utenti. Salt Typhoon combina raccolta di intelligence e influenza geopolitica, impiegando exploit zero-day, movimento laterale, offuscamento multilivello e abuso di software legittimi per eludere i controlli di sicurezza.

Tecniche di intrusione e accesso iniziale

L’attacco documentato da Darktrace è iniziato con lo sfruttamento di una vulnerabilità in Citrix NetScaler Gateway, che ha consentito l’accesso ai Citrix Virtual Delivery Agent nella subnet Machine Creation Services. L’infrastruttura C2 è stata occultata tramite SoftEther VPN, tecnica usata per offuscare le origini e bypassare il tracciamento degli endpoint. Darktrace ha rilevato attività anomale nei file interni, inclusi script eseguiti da percorsi inusuali e file eseguibili sospetti provenienti dall’esterno. Il modulo Antigena ha bloccato automaticamente gli eseguibili malevoli e interrotto le connessioni outbound, impedendo l’esfiltrazione dati. Queste operazioni corrispondono alle tattiche MITRE ATT&CK T1190 (exploit di applicazioni esposte), T1105 (ingress tool transfer), T1665 (hide infrastructure) e T1574.001 (DLL hijacking).

La backdoor SNAPPYBEE e il side-loading di antivirus legittimi

Il malware SNAPPYBEE, conosciuto anche come Deed RAT, è stato distribuito come DLL caricata tramite software antivirus legittimi come Norton Antivirus, Bkav Antivirus e IObit Malware Fighter. Questa tecnica di DLL side-loading permette l’esecuzione del payload all’interno di processi fidati, aggirando i controlli basati su firma e riducendo le possibilità di rilevazione. Una volta attivato, il malware stabilisce canali di comunicazione multipli con server remoti, utilizzando HTTP su porta 443 non crittata e protocolli TCP personalizzati per nascondere il traffico C2. Gli header HTTP imitano browser legittimi come Internet Explorer, mentre i pattern URI seguono schemi predefiniti (/17ABE7F017ABE7F0). Gli indirizzi aar.gandhibludtric[.]com, 38.54.63[.]75 e 156.244.28[.]153 sono stati identificati come endpoint di comando e controllo attivi durante la campagna.

Comunicazioni C2 e persistenza nel sistema

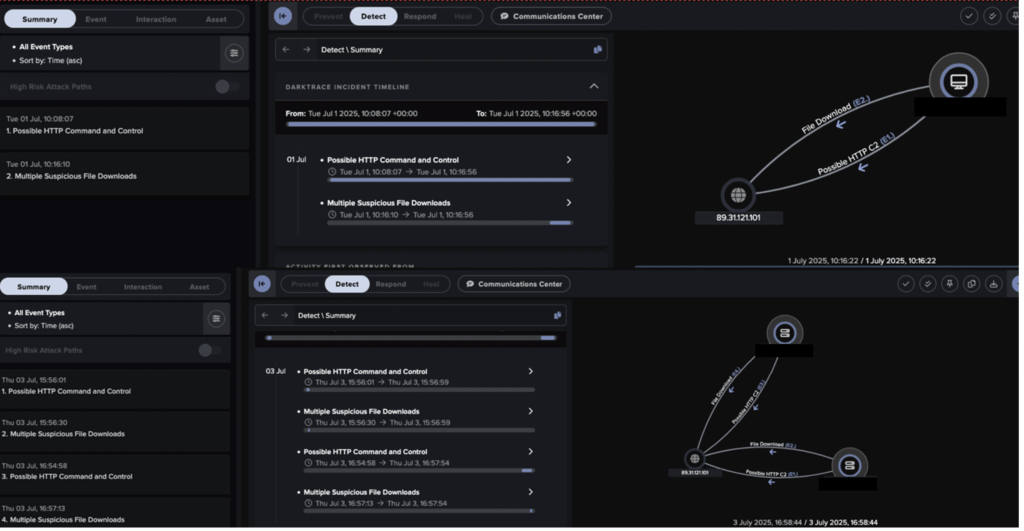

Il backdoor SNAPPYBEE stabilisce connessioni verso VPS compromessi utilizzando protocolli non standard e porta 443 per trasmettere dati non crittografati. Questo comportamento elude firewall e proxy tradizionali, consentendo all’attaccante di mantenere accesso a lungo termine e sincronizzare le operazioni di intelligence. Le comunicazioni C2 sono caratterizzate da callback periodici e da pattern di traffico anomali rispetto al comportamento usuale dei server. La soluzione AI di Darktrace ha rilevato e bloccato le attività in fase precoce, generando alert ad alta confidenza e impedendo l’escalation verso la rete interna.

Analisi e risposta di Darktrace

Il sistema Cyber AI Analyst di Darktrace ha correlato alert multipli in un’unica sequenza di attacco, ricostruendo il flusso operativo dell’intrusione. L’analisi ha permesso di identificare la progressione dall’accesso iniziale fino alla consegna del payload, unendo indicatori disparati in incidenti unificati. Il modulo Antigena, integrato nel ciclo di risposta automatica, ha bloccato connessioni sospette, isolato host infetti e interrotto trasferimenti di file malevoli, neutralizzando la minaccia prima della compromissione estesa. Secondo Darktrace, la rilevazione basata su anomalie comportamentali si è rivelata più efficace dei metodi signature-based, identificando deviazioni sottili nei pattern di rete anche senza indicatori noti.

Timeline e indicatori di compromissione

L’attività di Salt Typhoon è stata rilevata e contenuta nel corso di luglio 2025. Gli indicatori chiave includono:

- IP 89.31.121[.]101 e 156.244.28[.]153, riconosciuti come possibili server C2.

- URI hxxp://89.31.121[.]101:443/WINMM.dll e hxxp://156.244.28[.]153/17ABE7F017ABE7F0, associati al download di SNAPPYBEE.

- SHA1 b5367820cd32640a2d5e4c3a3c1ceedbbb715be2, corrispondente alla DLL malevola.

- Hostname aar.gandhibludtric[.]com, confermato come infrastruttura di comando.

La mappatura delle TTP su framework MITRE ATT&CK conferma l’impiego di tecniche di sfruttamento applicativo (T1190), trasferimento strumenti (T1105), offuscamento infrastrutturale (T1665), DLL hijacking (T1574.001), protocolli non standard (T1095, T1571) e comunicazioni HTTP personalizzate (T1071.001).

Implicazioni geopolitiche e strategiche

L’intrusione conferma l’evoluzione di Salt Typhoon come piattaforma di spionaggio statale, in grado di colpire infrastrutture europee di telecomunicazioni, raccogliendo intelligence strategica e metadati sensibili. La campagna rientra in un modello operativo multi-tecnico, dove lo spionaggio economico e politico si intreccia con la proiezione di potenza digitale. Le operazioni del gruppo mostrano come la sfera cibernetica sia ormai integrata nella politica estera e come i sistemi di difesa europei debbano evolversi verso modelli di rilevazione autonoma e comportamentale per resistere a minacce avanzate e persistenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.