La campagna PassiveNeuron rappresenta una delle operazioni di cyber spionaggio più sofisticate emerse negli ultimi anni. Scoperta e bloccata inizialmente da Kaspersky nel giugno 2024, è riapparsa dopo sei mesi di inattività, con una seconda ondata di infezioni registrata tra dicembre 2024 e agosto 2025. Gli attacchi hanno colpito server Windows di organizzazioni governative, finanziarie e industriali in Asia, Africa e America Latina, sfruttando vulnerabilità note e tattiche di compromissione mirata per ottenere accesso e persistenza. Gli attaccanti hanno impiegato impianti APT custom denominati Neursite e NeuralExecutor, integrati con Cobalt Strike, creando una catena di esecuzione multi-livello estremamente elusiva.

Vettori di infezione e accesso iniziale

Gli attacchi iniziano con l’individuazione di server Windows esposti a Internet, spesso configurati con Microsoft SQL Server o applicazioni web vulnerabili. L’accesso iniziale avviene tramite exploit di vulnerabilità note, iniezioni SQL o brute-force su credenziali di amministrazione. Una volta ottenuto l’accesso, gli aggressori tentano di installare web shell ASPX per il controllo remoto, impiegando diverse tecniche di evasione per evitare il rilevamento. Inizialmente utilizzavano file codificati in Base64 decodificati tramite script PowerShell, poi passati a codifica esadecimale e a script VBS per la decodifica linea per linea, nel tentativo di aggirare le soluzioni di sicurezza. Nonostante questi adattamenti, le web shell sono state bloccate, costringendo il gruppo a ricorrere a impianti APT modulari più complessi.

La campagna ha mantenuto una progressione temporale costante: le prime infezioni sono state documentate nel 2024, con un periodo di inattività nel giugno dello stesso anno e una ripresa sistematica sei mesi più tardi. Le vittime principali si trovano in regioni dove le infrastrutture di sicurezza sono meno consolidate, confermando una strategia di targeting orientata verso server vulnerabili di organizzazioni con alto valore informativo.

Impianti maligni e catena di caricamento

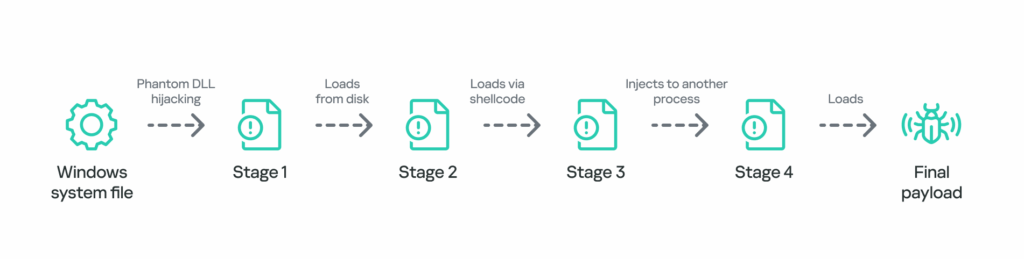

Gli attaccanti distribuiscono tre impianti principali: Neursite, una backdoor in C++ altamente modulare; NeuralExecutor, un loader .NET usato per caricare payload successivi; e Cobalt Strike, impiegato come framework finale per comando e controllo. La catena di caricamento si articola in più stadi di DLL: il primo stage consiste in librerie collocate in directory di sistema, come wlbsctrl.dll, TSMSISrv.dll e oci.dll, sfruttando la tecnica del Phantom DLL Hijacking per ottenere esecuzione automatica al boot. Queste DLL sono gonfiate artificialmente oltre i 100 MB con byte inutili, così da eludere il rilevamento antivirus. Durante l’avvio, il loader verifica la firma hardware della macchina calcolando un hash a 32 bit del MAC address di ciascun adattatore di rete. Se non trova una corrispondenza con il valore previsto, termina l’esecuzione, evitando l’attivazione in sandbox o su macchine non target. Quando il controllo ha esito positivo, la DLL di primo livello carica una seconda DLL, che a sua volta decifra e attiva un loader di terzo stadio nascosto in un file codificato in Base64 e cifrato con AES. Il terzo stadio crea un processo sospeso – tipicamente WmiPrvSE.exe o msiexec.exe – e inietta un shellcode di quarto livello che converte e carica il payload finale. Questa struttura modulare consente un caricamento condizionato e dinamico, adattabile a differenti ambienti di rete e sistemi di sicurezza.

Backdoor Neursite

Neursite costituisce il cuore operativo della campagna PassiveNeuron. Scritta in C++, questa backdoor adotta una struttura modulare che ne permette l’aggiornamento continuo senza ricompilazioni complete. Il codice sorgente analizzato contiene riferimenti al percorso E:\pro\code\Neursite\client_server\nonspec\mbedtls\library\ssl_srv.c, indicativo di uno sviluppo personalizzato basato su librerie mbedTLS. Neursite supporta connessioni TCP, SSL, HTTP e HTTPS, configurabili tramite un file che elenca server C2, porte, proxy e header personalizzati. Può comunicare in uscita con server remoti o ricevere connessioni in ingresso, agendo come relay per il movimento laterale nella rete. Le sue funzionalità principali includono raccolta di informazioni di sistema, gestione di processi attivi, esecuzione di comandi shell, trasferimento file e caricamento di plugin esterni per espandere le capacità di spionaggio. Un aspetto distintivo è la limitazione temporale delle attività: Neursite opera solo in fasce orarie predefinite per ridurre la probabilità di rilevamento durante l’orario lavorativo.

Payload NeuralExecutor

NeuralExecutor, sviluppato in .NET, agisce come loader versatile per payload aggiuntivi e integra sistemi di offuscamento tramite ConfuserEx. Utilizza protocolli TCP, HTTP/HTTPS, named pipes e WebSockets per stabilire canali C2 ridondanti. Nei campioni più recenti, NeuralExecutor ha adottato la tecnica del Dead Drop Resolver, che prevede l’acquisizione di configurazioni da repository GitHub pubblici. In questi file, l’indirizzo del server C2 è nascosto tra delimitatori specifici, decodificato in Base64 e decifrato con AES. Tale tecnica, nota in precedenti operazioni di gruppi APT di lingua cinese, rafforza la capacità di occultamento e la resilienza delle infrastrutture di comando.

Cobalt Strike come componente operativo

L’integrazione di Cobalt Strike rappresenta la fase finale della compromissione. Dopo l’installazione dei moduli Neursite e NeuralExecutor, gli attaccanti distribuiscono beacon personalizzati per mantenere il controllo della rete e gestire il furto dei dati. Cobalt Strike consente l’esecuzione di comandi remoti, la creazione di tunnel cifrati e l’espansione dell’accesso con movimento laterale interno. Gli aggressori lo usano insieme ai propri impianti custom per mimetizzare le comunicazioni C2 e ridurre la probabilità di rilevamento. La combinazione tra strumenti legittimi di red teaming e malware personalizzato rende l’operazione ibrida e complessa da attribuire.

Attribuzione e origine della campagna

Le analisi preliminari rivelano somiglianze tattiche con le operazioni condotte da APT31, APT27 e APT41, gruppi di matrice cinese noti per attività di spionaggio industriale. Nei campioni del 2024 sono state rilevate stringhe in lingua russa – verosimilmente false flag – successivamente eliminate nei sample del 2025. La presenza della DLL malevola imjp14k.dll, già osservata in precedenti report Cisco Talos, rafforza il legame con APT41, sebbene l’attribuzione resti a bassa confidenza.

Indicatori di compromissione e mitigazioni

Le indagini hanno identificato numerosi hash di file malevoli associati ai loader della campagna, tra cui 12ec42446db8039e2a2d8c22d7fd2946 e 751f47a688ae075bba11cf0235f4f6ee per imjp14k.dll. Questi elementi consentono di rilevare attività correlate a PassiveNeuron. Le organizzazioni sono invitate a monitorare connessioni sospette verso host esterni, controllare processi svchost.exe e msdtc.exe anomali e applicare aggiornamenti di sicurezza per Microsoft SQL Server e IIS. È raccomandato implementare monitoraggi comportamentali, disabilitare macro e scripting non autorizzato e utilizzare sandbox per esecuzioni controllate. La campagna PassiveNeuron dimostra come gli attori APT evolvano costantemente le proprie strategie per eludere difese avanzate, combinando tool legittimi come Cobalt Strike con impianti sviluppati internamente. L’uso di tecniche come Phantom DLL Hijacking, Dead Drop Resolver su GitHub e offuscamento multi-livello evidenzia una padronanza elevata delle architetture Windows e dei meccanismi di rete. Nonostante la complessità della minaccia, la collaborazione tra vendor di sicurezza e ricerca threat intelligence ha permesso di contenerne la diffusione e fornire contromisure efficaci, riaffermando l’importanza di una sorveglianza proattiva nelle infrastrutture server esposte.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.