Il gruppo Lazarus, legato alla Corea del Nord, torna al centro dell’attenzione internazionale con una campagna di cyberspionaggio mirata al settore dei veicoli aerei senza pilota (UAV). Secondo l’ultimo report di ESET, la nuova istanza di Operation DreamJob ha colpito tra marzo e ottobre 2025 diverse aziende europee attive nella difesa e nell’aerospazio, in particolare produttori di componenti e software per droni utilizzati nei teatri di guerra, inclusa l’Ucraina. Gli attacchi, condotti con tecniche di ingegneria sociale e trojanizzazione di progetti open-source, mirano al furto di know-how manifatturiero e proprietà intellettuale per supportare il programma UAV di Pyongyang, oggi in piena espansione.

Profilo di Lazarus e metodologia di attacco

Lazarus Group, noto anche come Hidden Cobra, opera sotto il controllo del regime nordcoreano dal 2009. È responsabile di operazioni di alto profilo come l’attacco a Sony Pictures (2014), il furto da Bangladesh Bank (2016) e la diffusione del ransomware WannaCry (2017). Nel tempo, il gruppo ha consolidato una reputazione di APT ibrida, capace di combinare spionaggio militare, sabotaggio e attività finanziarie illecite. Operation DreamJob rappresenta una delle sue campagne più riconoscibili: una trappola basata su false offerte di lavoro che induce i target a scaricare e aprire documenti PDF o progetti GitHub trojanizzati. In questa nuova variante, i ricercatori di ESET hanno identificato lettori PDF malevoli e file con nomi di libreria DLL interni come DroneEXEHijackingLoader.dll, un chiaro riferimento al tema UAV.

Il payload principale è il RAT ScoringMathTea, uno strumento avanzato di accesso remoto utilizzato da Lazarus sin dal 2022, capace di concedere controllo totale sul sistema infetto, inclusa esfiltrazione di dati, installazione di moduli aggiuntivi e comando remoto. Il malware comunica con server C2 ospitati su domini WordPress compromessi, una tecnica di offuscamento ricorrente nel gruppo. Secondo ESET, l’attribuzione a Lazarus è ad alta confidenza, basata su indicatori tecnici, sovrapposizioni infrastrutturali e somiglianze con campagne precedenti come Operation In(ter)ception e Operation North Star.

Target e infrastruttura degli attacchi

Le vittime identificate includono:

– un’azienda di ingegneria metallica dell’Europa sudorientale,

– un produttore di componenti aeronautici in Europa centrale,

– una società di difesa con legami a programmi militari europei.

Tutte operano in settori collegati alla produzione di UAV e sistemi aerei tattici, spesso fornitori di componentistica utilizzata nelle missioni in Ucraina. L’uso di termini come DroneEXEHijackingLoader e la tempistica delle infezioni — coincidente con lo schieramento di truppe nordcoreane a supporto russo nell’oblast di Kursk — suggeriscono un chiaro interesse nel furto di dati tecnici sui droni occidentali impiegati nel conflitto russo-ucraino. ESET rileva che la catena d’infezione parte da documenti Word o PDF con descrizioni di lavoro altamente specifiche, inviati via email da indirizzi compromessi o creati ad hoc. Dopo l’apertura, il lettore PDF trojanizzato carica un loader che installa ScoringMathTea in background, garantendo persistenza e connessione cifrata con il server di comando.

Contesto geopolitico e obiettivi strategici

La campagna si inserisce in un momento di tensione geopolitica crescente, in cui la Corea del Nord cerca di espandere il proprio arsenale UAV attraverso reverse engineering e furto di tecnologie straniere. Le aziende colpite producono componenti compatibili con droni a decollo verticale, UAV a lungo raggio e sistemi di guida autonoma, ambiti in cui Pyongyang è ancora in ritardo tecnologico. Le informazioni rubate servirebbero a perfezionare la produzione domestica di droni, oggi concentrata nella fabbrica statale di Saetbyol, dove sono stati recentemente presentati i modelli Saetbyol-4 (ricognizione, simile all’RQ-4 Global Hawk) e Saetbyol-9 (attacco, ispirato al MQ-9 Reaper). Gli analisti ritengono che Lazarus, tramite DreamJob, miri a colmare il gap tecnologico attraverso la raccolta di progetti CAD, firmware avionici e procedure di assemblaggio. I dati sottratti potrebbero contribuire alla produzione su larga scala di UAV da combattimento low-cost, un obiettivo strategico per la cooperazione militare tra Russia e Corea del Nord, che prevede lo scambio di armi e tecnologie.

Toolset e catena d’attacco

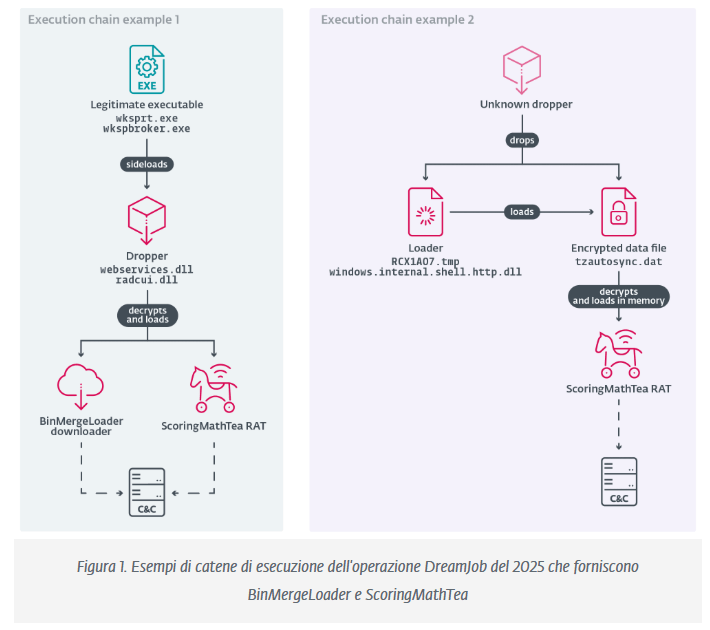

L’arsenale di Lazarus per Operation DreamJob 2025 mostra un’evoluzione rispetto alle varianti del 2024 documentate da Mandiant e Kaspersky. Il gruppo utilizza una struttura a più stadi composta da dropper, loader e downloader.

– I dropper vengono mascherati come plugin o librerie open-source trojanizzate (come BinMergeLoader e QuanPinLoader), spesso distribuiti tramite repository pubblici o allegati email.

– I loader decriptano il payload successivo con algoritmi AES-128 o ChaCha20, garantendo evasione dai sistemi EDR.

– Il RAT ScoringMathTea agisce come componente principale, fornendo accesso persistente e comunicazione cifrata con i server C&C nascosti in directory WordPress.

Lazarus ha inoltre sperimentato nuove tecniche di proxy DLL e librerie modulari, migliorando l’evasione delle firme antivirus e adattando i nomi dei file alle convenzioni industriali del settore target. Il malware MuPDF trojanizzato rilevato da VirusTotal in Italia nell’aprile 2025, insieme alle successive varianti caricate da Spagna e Germania, conferma una campagna su larga scala e coordinata nel continente europeo.

Analisi e implicazioni industriali

Secondo ESET, la menzione esplicita del termine Drone nei file binari e la selezione dei target indicano una connessione diretta con il programma UAV nordcoreano. Gli attaccanti mirano a riprodurre tecnologie occidentali basate su componenti di droni prodotti in Europa, già forniti all’Ucraina. Le aziende colpite sarebbero coinvolte nella supply chain di droni tattici a rotore singolo, tipologia su cui Pyongyang lavora da tempo ma senza ancora raggiungere una piena militarizzazione. Il furto di disegni, firmware e processi produttivi servirebbe a sostenere la costruzione di una nuova fabbrica di UAV militari, attualmente in sviluppo nel nord del Paese. Le implicazioni per la sicurezza industriale europea sono rilevanti. L’uso combinato di social engineering, supply chain poisoning e progetti open-source trojanizzati mostra come Lazarus stia spostando l’attenzione dal mero sabotaggio al furto sistematico di competenze ingegneristiche. La nuova ondata di Operation DreamJob conferma la transizione di Lazarus da gruppo di attacco finanziario a strumento di spionaggio militare strategico. L’attenzione per il settore UAV europeo suggerisce una campagna coordinata tra intelligence nordcoreana e industria militare nazionale, finalizzata a replicare tecnologie occidentali con scopi bellici. Il cyberspionaggio si consolida così come vettore primario di modernizzazione per l’apparato militare di Pyongyang, che oggi utilizza l’ambiente digitale globale per compensare decenni di isolamento industriale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...