Il gruppo MuddyWater, collegato ai servizi di intelligence iraniani, intensifica la propria attività di cyber spionaggio sfruttando strumenti legittimi di accesso remoto per infiltrarsi in reti governative, militari e industriali. Secondo l’analisi di Group-IB, la campagna — in corso dal 2023 e ancora attiva nel 2025 — colpisce obiettivi in Medio Oriente, Europa e Asia, evidenziando un’evoluzione significativa nelle tecniche di elusione. Gli attaccanti impiegano software come Atera e SimpleHelp, strumenti commerciali di amministrazione remota, per ottenere accesso persistente ai sistemi delle vittime, camuffando le operazioni malevole in traffico di rete legittimo.

Origini e attribuzione dell’attività

Gli analisti di Group-IB collegano con alta confidenza MuddyWater al Ministero dell’Intelligence e della Sicurezza iraniano (MOIS). Il gruppo, attivo dal 2016 e conosciuto anche come Seedworm o Static Kitten, ha progressivamente ampliato la propria portata da target regionali in Medio Oriente a organizzazioni europee e asiatiche. L’obiettivo rimane costante: ottenere intelligence geopolitica e militare attraverso accessi clandestini e furti di dati. Nel corso degli anni, MuddyWater ha condiviso risorse tecniche con altri cluster APT iraniani come OilRig e MERCURY, utilizzando infrastrutture cloud e server proxy per nascondere la provenienza del traffico. L’evoluzione recente mostra una sofisticazione crescente. Il gruppo integra elementi di intelligenza artificiale per generare campagne di phishing mirate, personalizzando i messaggi in base alle informazioni raccolte da profili LinkedIn e social media. Questa combinazione di OSINT e automazione AI consente una precisione elevata nelle infezioni iniziali, aumentando la probabilità di successo.

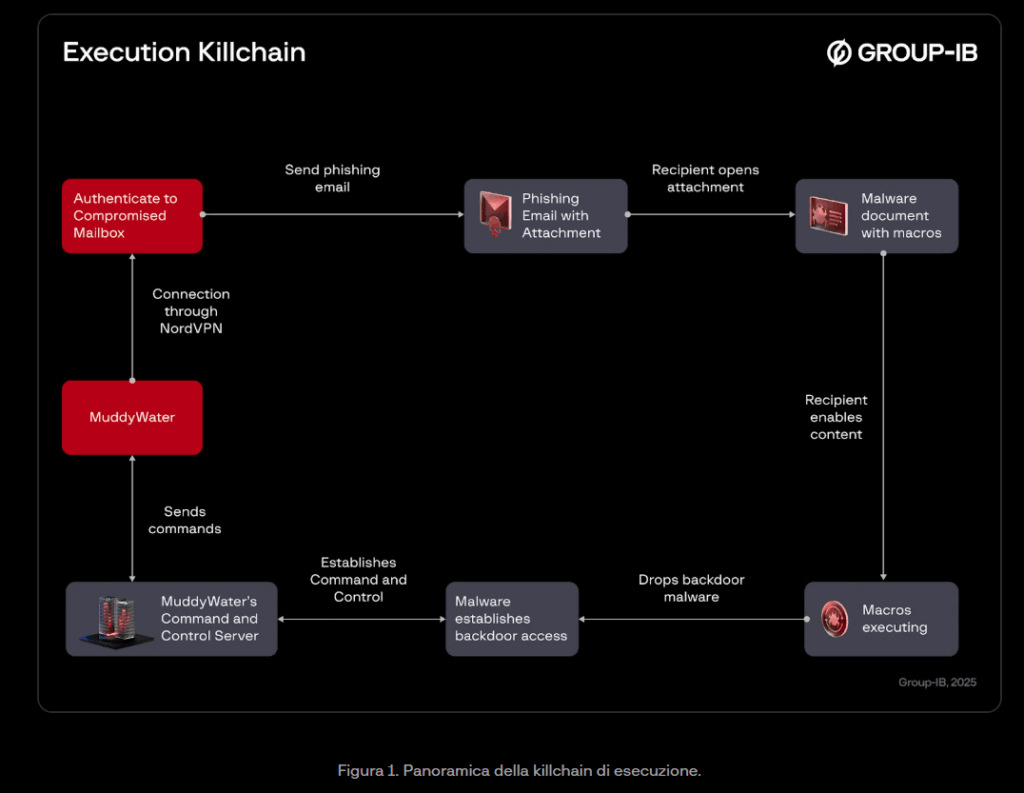

Vettori di infezione e accesso iniziale

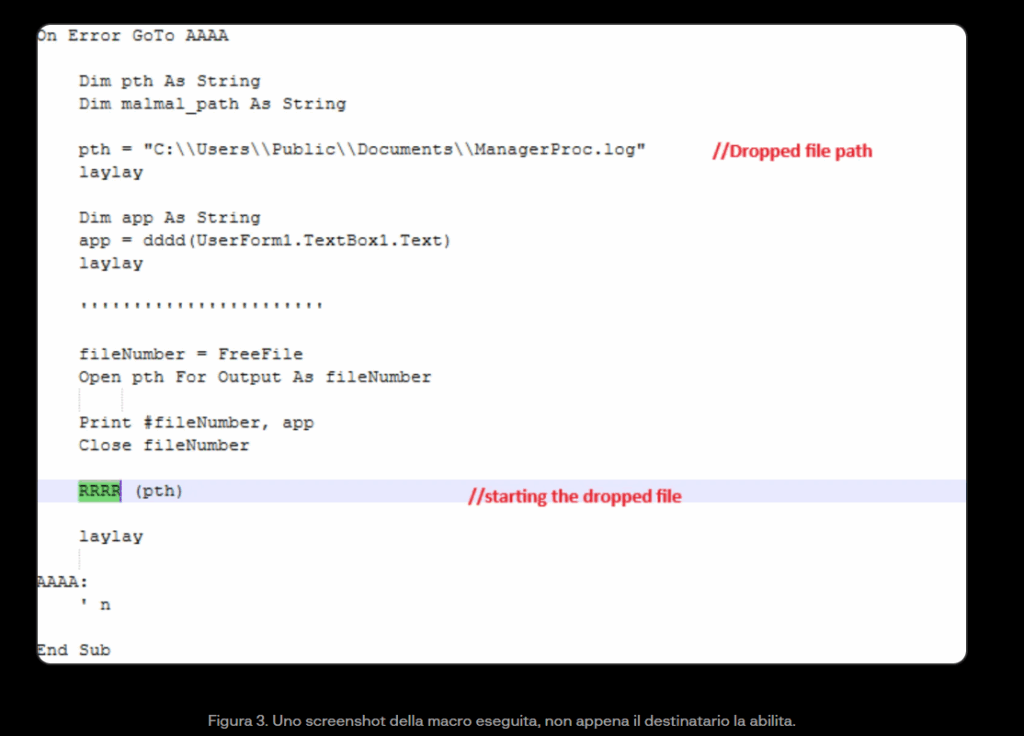

Le campagne di MuddyWater iniziano con email di phishing contenenti allegati malevoli o link a siti compromessi. I documenti lure, spesso in formato Word, richiedono l’abilitazione delle macro che eseguono script PowerShell per scaricare payload remoti. Le email imitano comunicazioni ufficiali di enti governativi o organizzazioni internazionali, utilizzando loghi, domini e linguaggio credibili.

In alcuni casi, gli attori implementano attacchi waterholing, compromettendo siti legittimi frequentati dalle vittime per distribuire exploit kit o codice JavaScript offuscato. Group-IB ha identificato domini falsi registrati ad hoc, come “fakegov[.]com”, usati per veicolare le esche. Una volta ottenuto l’accesso iniziale, gli aggressori installano tool di ricognizione, raccolgono credenziali e stabiliscono connessioni persistenti con i server C2 controllati.

Tecniche di persistenza e movimento laterale

Dopo la compromissione, MuddyWater impiega software legittimi come Atera, SimpleHelp e AnyDesk per mantenere la persistenza all’interno della rete. Questi strumenti, comunemente usati dagli amministratori IT, vengono riconfigurati per consentire accessi remoti continuativi e controllo silente dei sistemi. Parallelamente, gli attaccanti utilizzano script PowerShell offuscati per eseguire comandi invisibili e dumpare credenziali tramite tool come Mimikatz e ProcDump, con l’obiettivo di muoversi lateralmente sfruttando RDP o pass-the-hash. Le comunicazioni interne vengono mascherate tramite Ligolo o SharpChisel, che creano tunnel cifrati e proxy SOCKS, impedendo ai sistemi di sicurezza di distinguere il traffico malevolo.

Group-IB documenta inoltre l’uso di living-off-the-land techniques, come l’esecuzione di comandi con utilità native di Windows (cmd.exe, net.exe) per evitare di lasciare tracce evidenti. Queste tattiche consentono al gruppo di mantenere un basso profilo operativo anche su reti dotate di EDR avanzati.

Strumenti e payload impiegati

Oltre ai software RMM, MuddyWater continua a utilizzare la backdoor POWERSTATS, scritta in PowerShell e costantemente aggiornata. Essa consente l’esecuzione remota di comandi, l’esfiltrazione di file e la cattura di schermate. Il gruppo impiega anche il framework MuddyC2Go, un’infrastruttura di comando e controllo sviluppata internamente e modulare, e occasionalmente ricorre a strumenti open source come Cobalt Strike, Metasploit e BloodHound per attività post-sfruttamento.

Alcuni campioni più recenti includono varianti di Venom RAT e componenti personalizzati in linguaggio Go, progettati per eludere il rilevamento tramite firme. Le analisi di Group-IB confermano l’integrazione di AI e automazione per orchestrare le fasi di attacco e priorizzare gli obiettivi, riducendo l’intervento umano nelle operazioni di routine.

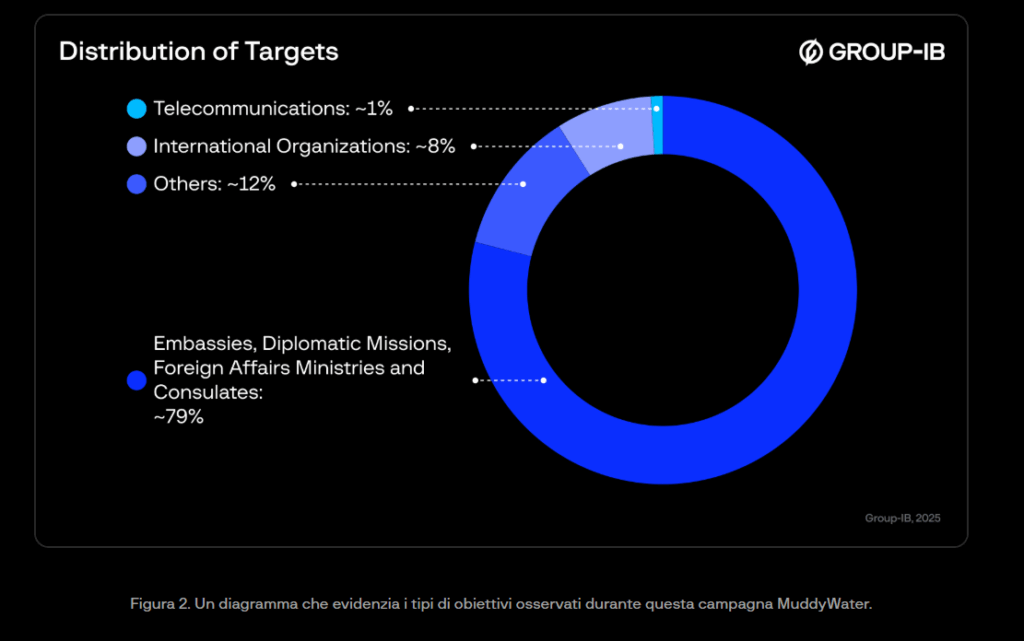

Settori e aree geografiche sotto attacco

Le campagne di MuddyWater colpiscono principalmente organizzazioni nei settori governativo, delle telecomunicazioni e dell’energia. In Medio Oriente, le vittime includono ministeri e aziende petrolifere in Arabia Saudita, Turchia e Israele; in Europa sono stati identificati attacchi contro istituzioni pubbliche e aziende tecnologiche in Germania e Francia; in Asia, le operazioni si estendono a India, Pakistan e Azerbaigian.

L’obiettivo è ottenere intelligence strategica e informazioni sensibili su infrastrutture critiche, piani di difesa e comunicazioni interne. Gli attaccanti evitano consapevolmente target statunitensi, concentrandosi su alleati o partner di Washington, un comportamento coerente con le strategie di guerra informativa iraniane.

Indicatori e difese raccomandate

Group-IB ha pubblicato un set di indicatori di compromissione che include hash di file, indirizzi IP, domini di comando e chiavi di registro utilizzate dal gruppo. Alcuni indicatori ricorrenti riguardano installazioni sospette dei tool Atera e SimpleHelp, file PowerShell con stringhe come “muddyexec” e mutex denominati “MuddyMutex1”. Le misure difensive raccomandate comprendono formazione antiphishing per i dipendenti, autenticazione multi-fattore, monitoraggio dei tool RMM, segmentazione di rete e politiche di least privilege per ridurre l’escalation dei privilegi. L’implementazione di soluzioni EDR e SIEM con regole YARA aggiornate può facilitare il rilevamento delle anomalie, mentre l’adozione di honeypot e audit regolari di Active Directory aiuta a individuare comportamenti sospetti in fase precoce.

Evoluzione e prospettive future

MuddyWater mostra un’evoluzione costante delle tattiche operative. Dalle prime campagne basate su semplici allegati di phishing, il gruppo è passato a infrastrutture distribuite su cloud pubblici, sfruttando server AWS e proxy europei per anonimizzare le connessioni. L’uso di strumenti commerciali legittimi riduce il footprint e complica la risposta degli analisti forensi, rappresentando una tendenza sempre più comune tra i gruppi APT.

Group-IB avverte che la campagna proseguirà nel 2025 con maggiore automazione e un focus crescente sull’intelligenza artificiale per generare phishing “su misura”. Le organizzazioni critiche sono invitate a rafforzare le procedure di difesa e ad aderire a iniziative di condivisione di intelligence, poiché MuddyWater rimane una delle minacce statali più persistenti e sofisticate nell’arena del cyberespionaggio globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.