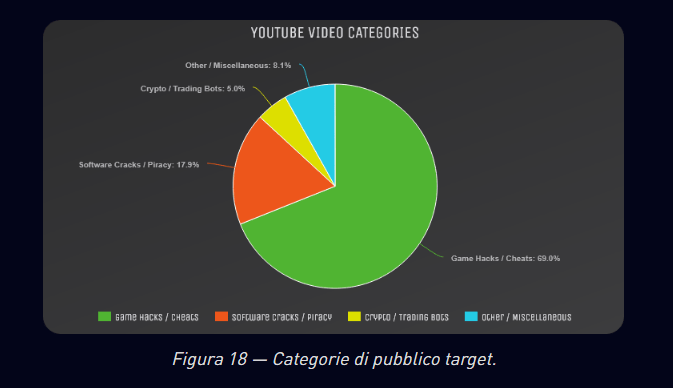

La divisione Check Point Research ha scoperto la YouTube Ghost Network, una rete coordinata di account compromessi e profili falsi che distribuisce malware attraverso video ingannevoli mascherati da tutorial, crack di software e hack per videogiochi. Si tratta di una delle più grandi operazioni di distribuzione malevola mai rilevate sulla piattaforma di Google, attiva dal 2021 e capace di triplicare il volume dei video pubblicati nel 2025, con oltre 3.000 contenuti dannosi individuati. La campagna si basa su meccanismi di fiducia artificiale: i video ricevono like, commenti positivi e interazioni generate da bot o altri account compromessi, inducendo le vittime a scaricare archivi protetti da password contenenti malware. Le due famiglie più diffuse sono gli infostealer Lumma e Rhadamanthys, noti per sottrarre credenziali, cookie di sessione, dati finanziari e wallet crypto.

Una rete fantasma per la distribuzione globale di malware

Secondo l’analisi di Check Point, la YouTube Ghost Network sfrutta le stesse logiche delle precedenti “ghost networks” osservate su GitHub, ma adotta tattiche più sofisticate e scalabili. Gli account malevoli caricano video con descrizioni e commenti contenenti link a siti di phishing ospitati su Google Sites, Blogspot, Telegraph, Dropbox o MediaFire, dove sono archiviati file infetti.

Il video più popolare individuato nel dataset raggiunge 293.000 visualizzazioni e promuove un falso crack di Adobe Photoshop, mentre un secondo — dedicato a FL Studio — ha totalizzato 147.000 visualizzazioni prima della rimozione.

La campagna è attiva da anni ma ha registrato una forte accelerazione nel 2025, soprattutto dopo la disruption di Lumma Stealer tra marzo e maggio. A seguito del blocco dei server di comando di Lumma, gli attori della rete hanno migrato verso Rhadamanthys, un infostealer più aggiornato e modulare, mantenendo intatta la catena di distribuzione su YouTube.

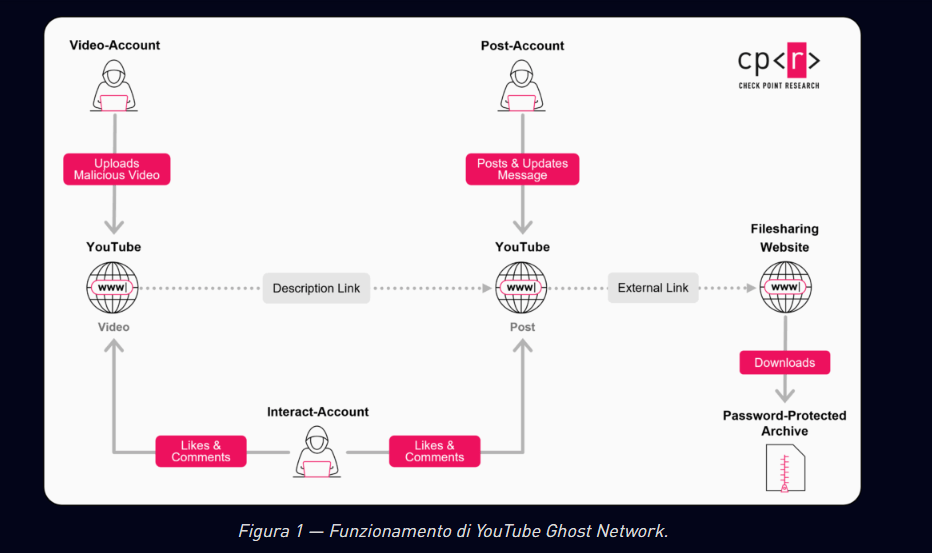

Struttura interna e ruoli operativi

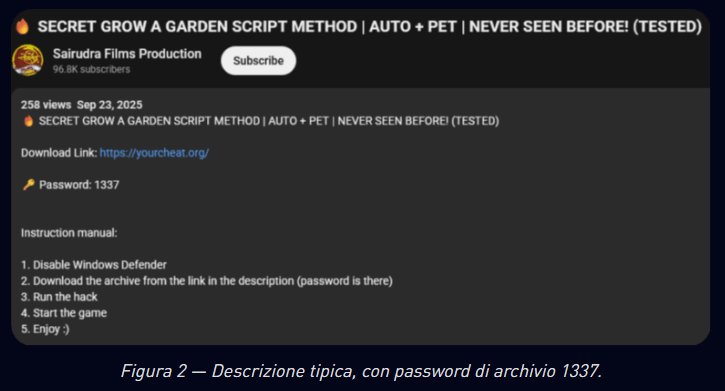

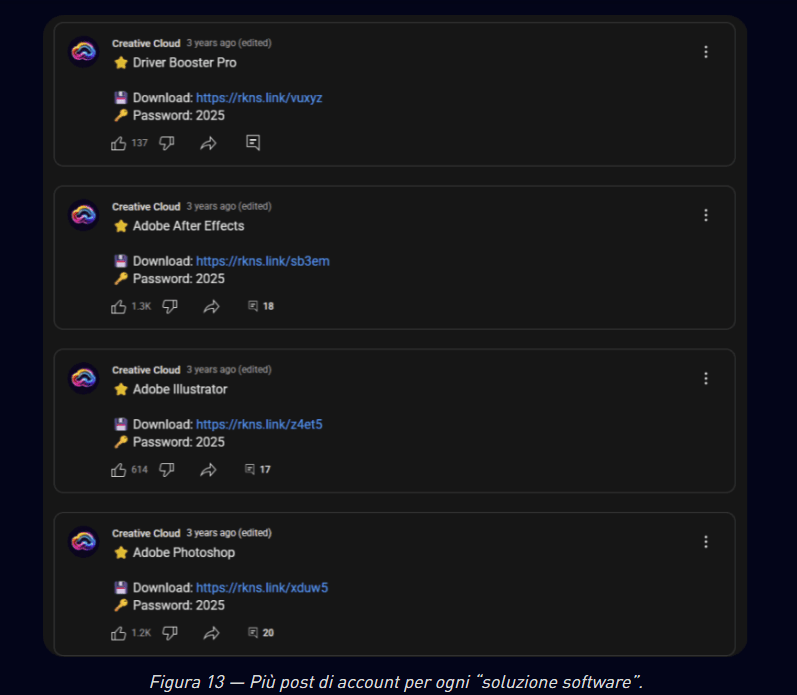

Check Point descrive la Ghost Network come una struttura organizzata per ruoli, simile a un ecosistema criminale distribuito. Gli account video caricano i contenuti e inseriscono i link di download nelle descrizioni o come commenti fissati in alto. Gli account post pubblicano aggiornamenti nella sezione Community, aggiungendo password e nuove varianti dei link. Infine, gli account interact agiscono come moltiplicatori di engagement, lasciando commenti positivi automatizzati o generati da AI, con frasi rassicuranti come “funziona perfettamente” o “nessun virus rilevato”.

Questo sistema crea una catena di fiducia artificiale che inganna l’utente medio, anche grazie alla presenza di video legittimi nei canali compromessi, spesso con migliaia di iscritti. Gli attori malevoli aggiornano i link a intervalli regolari, assicurandosi che le versioni più recenti dei file eludano la rilevazione antivirus e che i collegamenti rimossi vengano immediatamente sostituiti.

Campagna I: Rhadamanthys come payload dominante

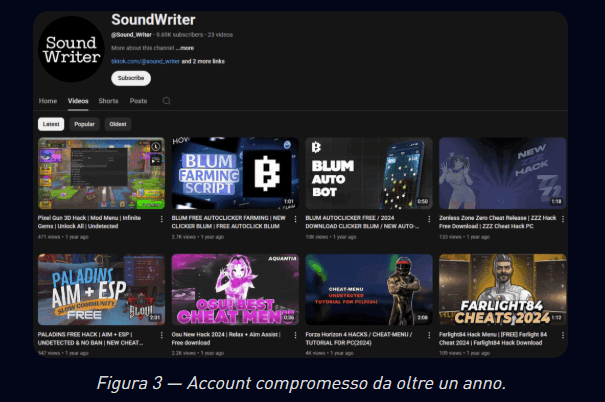

Uno dei casi più emblematici riguarda il canale @Sound_Writer, con 9.690 iscritti e contenuti legittimi su criptovalute e gaming. Compromesso da oltre un anno, il canale è stato utilizzato per pubblicare video che promuovevano presunti software crypto o utility per mining. I link nelle descrizioni conducevano a pagine phishing su Google Sites, con istruzioni per scaricare archivi protetti da password e disattivare temporaneamente Windows Defender.

All’interno degli archivi si trovava Rhadamanthys Stealer v0.9.2, con comunicazioni a server C2 situati su 94.74.164.157:8888 e 178.16.53.236:6343, mascherati da domini apparentemente legittimi come openai-pidor-with-ai.com. L’attore aggiornava periodicamente i payload, sostituendo link e hash per eludere i sistemi di rilevamento.

Campagna II: HijackLoader e Rhadamanthys in canali ad alto traffico

Un altro canale, @Afonesio1, con oltre 129.000 iscritti, è stato compromesso tra dicembre 2024 e gennaio 2025. I video pubblicati offrivano crack di software Adobe, inclusi Photoshop, Premiere Pro e Lightroom. Uno di essi ha superato 291.000 visualizzazioni con oltre 50 commenti positivi e 1.200 like sul post community collegato.

I file distribuiti attraverso Dropbox e MediaFire erano archivi RAR contenenti installer MSI modificati, in grado di lanciare un loader denominato Remote-Vector32.exe, identificato come HijackLoader, che a sua volta installava Rhadamanthys. Il malware comunicava con C2 attivi su 5.252.155.99 e 5.252.155.231, con rotazione ogni tre o quattro giorni per mantenere bassa la detection reputation-based.

Evoluzione delle tattiche di distribuzione

La YouTube Ghost Network rappresenta una nuova fase nell’evoluzione del malware marketing. Dopo anni di campagne basate su email e annunci pubblicitari malevoli, gli attori stanno sfruttando piattaforme social ad alto engagement per diffondere codice infetto.

YouTube, in particolare, offre un’architettura perfetta per la persistenza: video facilmente replicabili, commenti e like che generano fiducia, e algoritmi di raccomandazione che amplificano la visibilità dei contenuti. La rete documentata da Check Point dimostra una capacità industriale di produzione — con centinaia di account che sostituiscono rapidamente quelli rimossi — e l’uso di AI per generare interazioni credibili, dalle recensioni ai commenti tecnici. La distribuzione di infostealer come Lumma e Rhadamanthys permette ai gruppi criminali di raccogliere credenziali bancarie, accessi aziendali e chiavi API, rivenduti poi nei mercati dark web o utilizzati per campagne di ricatto.

Implicazioni e rischi per gli utenti

La scoperta della Ghost Network evidenzia una nuova vulnerabilità strutturale nelle piattaforme di condivisione video. L’uso di canali legittimi compromessi rende difficile distinguere tra contenuti autentici e trappole, anche per utenti esperti. Check Point sottolinea che l’ecosistema di YouTube, Google Sites e Google Drive può essere sfruttato come catena di fiducia per la distribuzione di malware, una tendenza in crescita tra gli attori che operano con modelli “as-a-service”. La raccomandazione principale resta quella di evitare qualsiasi download di software pirata o crack, di non seguire link da descrizioni o commenti e di mantenere sempre attive soluzioni di sicurezza aggiornate. La rete fantasma di YouTube dimostra che, nel 2025, il confine tra social media e infrastruttura criminale digitale è diventato più sottile che mai.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...