Una nuova campagna di phishing, battezzata CoPhish, sfrutta la piattaforma Microsoft Copilot Studio come vettore per attacchi OAuth e furto di token di accesso. Secondo l’analisi di Datadog Security Labs, gli attaccanti stanno trasformando l’ambiente low-code di Copilot Studio in un involucro legittimo per campagne di social engineering, mascherando completamente l’origine malevola del flusso di autenticazione. Gli aggressori creano agenti chatbot all’interno del proprio tenant Entra ID, modificando i topic di sistema, in particolare quello dedicato al sign-in, per intercettare e esfiltrare il token OAuth dell’utente. La tattica sfrutta la fiducia nell’interfaccia Microsoft e la validità dei domini utilizzati, generando una superficie d’attacco praticamente indistinguibile da quella ufficiale.

La tecnica di attacco CoPhish

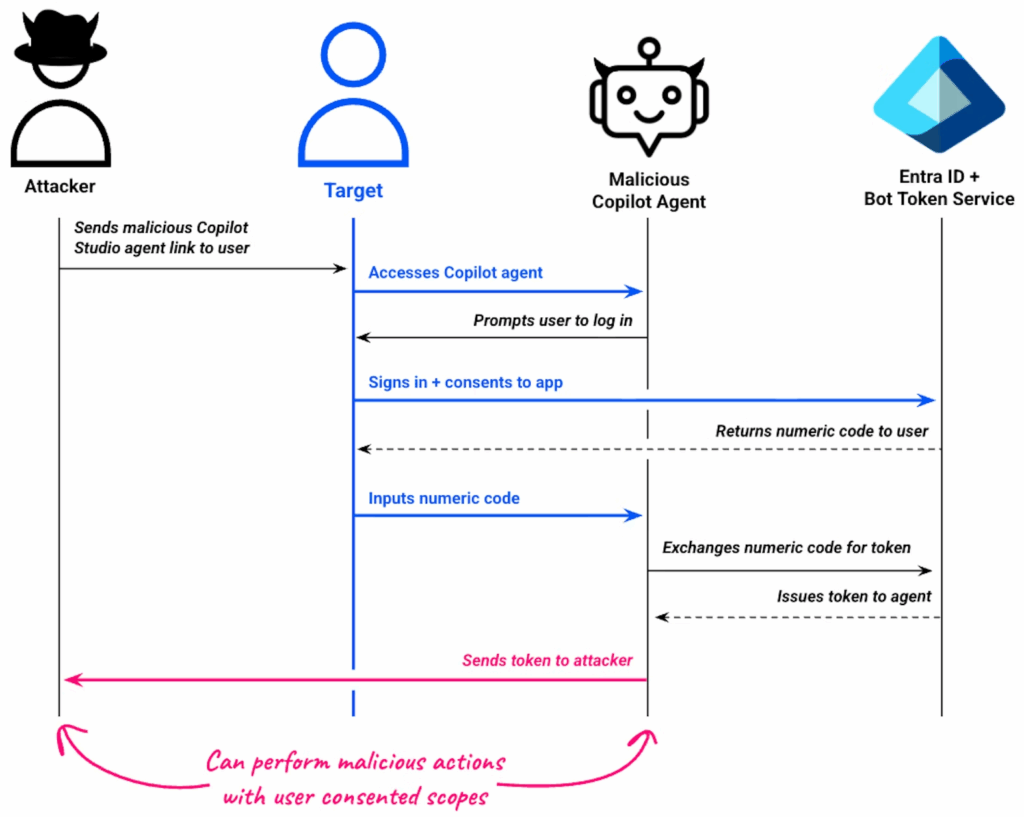

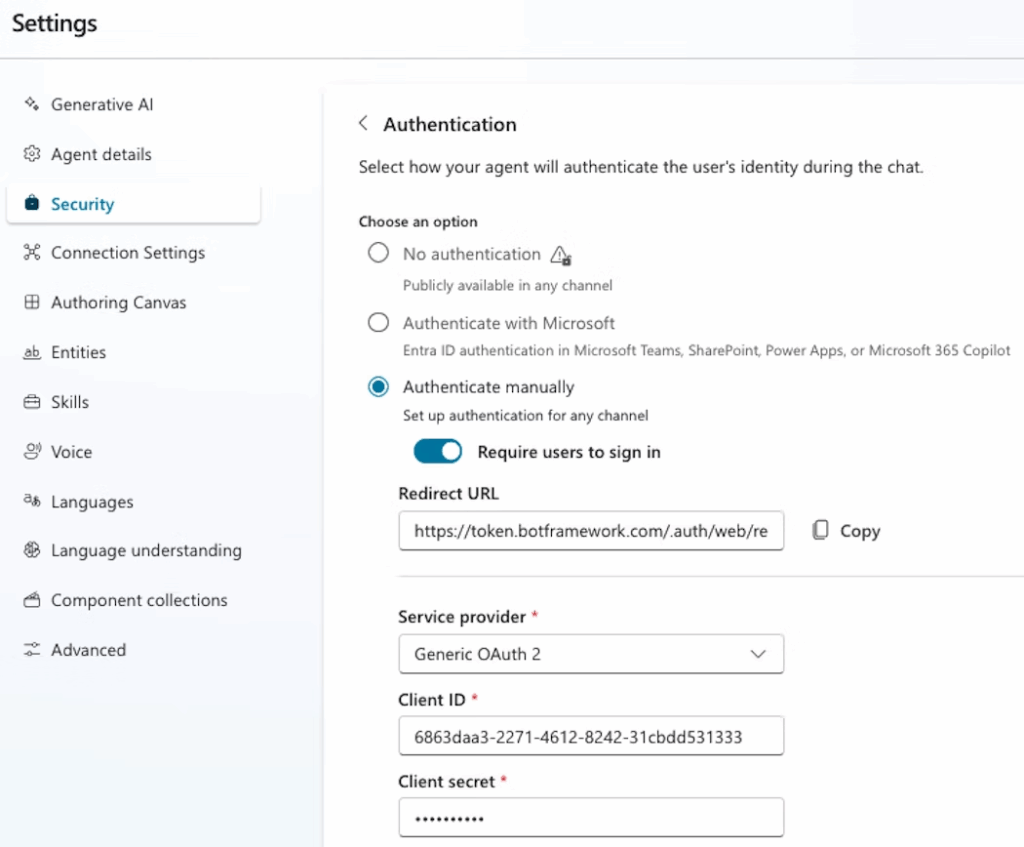

Il funzionamento di CoPhish rivela un abuso mirato delle capacità native di Microsoft Copilot Studio, progettato per sviluppare agenti conversazionali e automazioni aziendali. Gli attori malevoli creano bot personalizzati nel proprio tenant Entra ID, utilizzando credenziali legittime e configurazioni di sicurezza standard.

All’interno del topic di autenticazione, gli aggressori inseriscono richieste HTTP personalizzate che inviano la variabile User.AccessToken verso server controllati, come Burp Collaborator, camuffando la trasmissione sotto un header denominato “Token”. L’operazione avviene tramite IP Microsoft e senza traffico visibile lato utente, rendendo l’esfiltrazione invisibile ai sistemi di monitoraggio tradizionali.

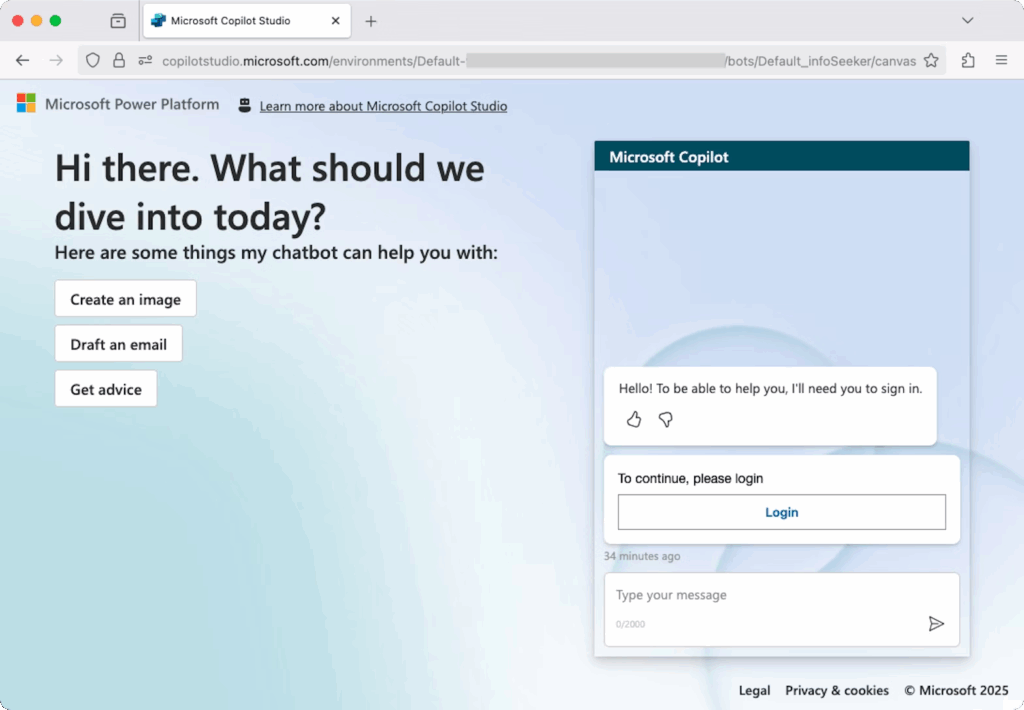

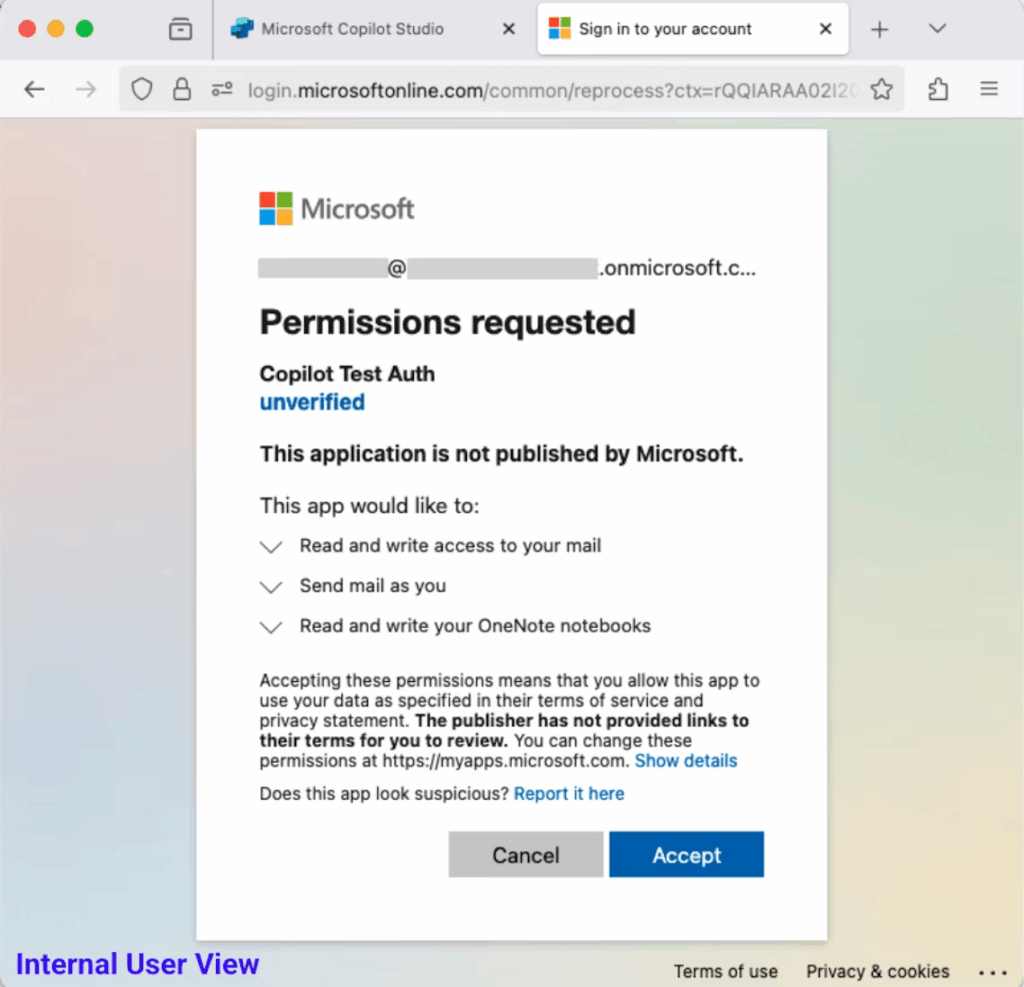

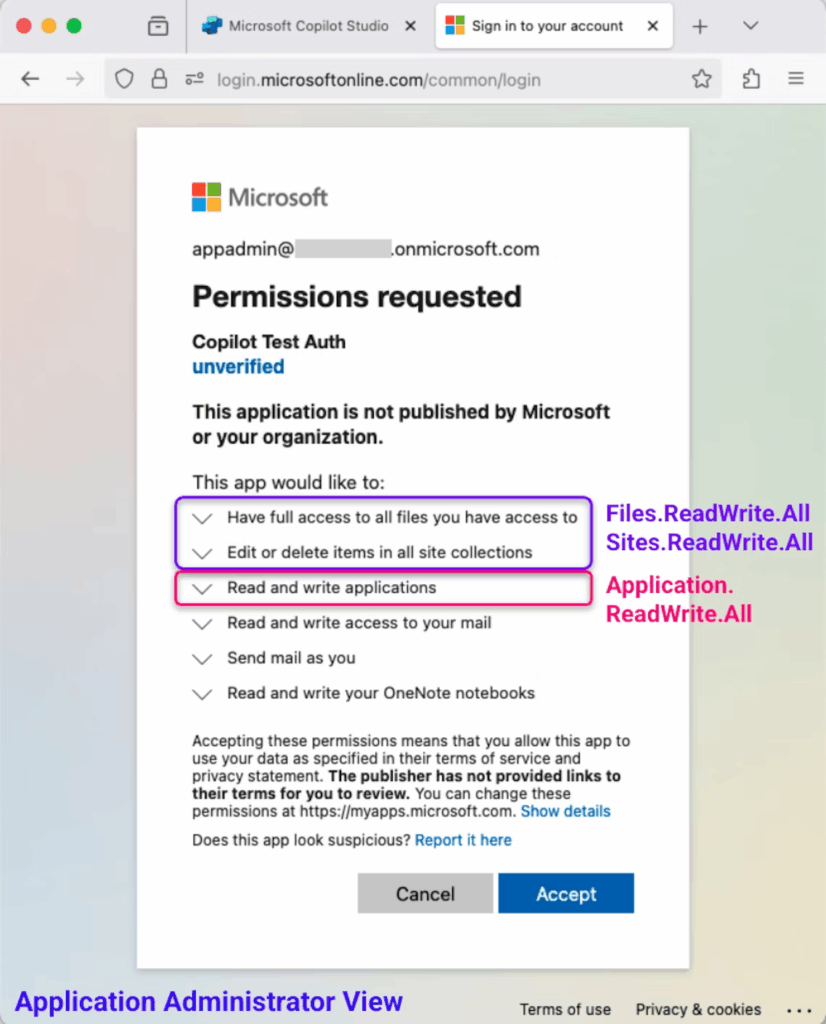

Il pulsante “Login” presente nel chatbot agisce da esca: quando l’utente clicca, viene avviato il flusso OAuth standard di Microsoft, con una pagina di consenso perfettamente legittima che chiede l’autorizzazione a permessi sensibili come Mail.ReadWrite, Mail.Send e Notes.ReadWrite. Dopo aver accettato, la vittima riceve un codice di validazione, che inserisce nuovamente nel chatbot — attivando così il topic manomesso che invia automaticamente il token JWT al dominio dell’attaccante.

Configurazione e distribuzione dell’agente malevolo

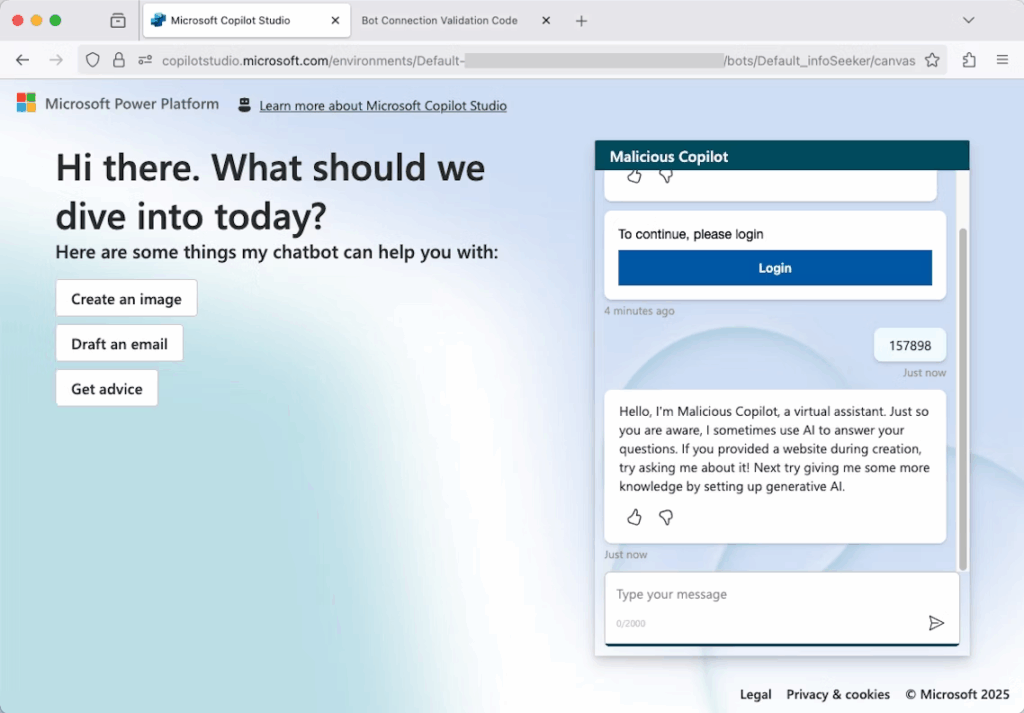

Gli attori di CoPhish registrano applicazioni multi-tenant in Entra ID, creando un client ID e un secret associati a reply URL configurati su token.botframework.com, in modo da completare senza errori il flusso di autorizzazione. L’agente viene poi pubblicato come demo website attraverso un URL Microsoft legittimo, ad esempio:

copilotstudio.microsoft.com/environments/Default-tenant-id/bots/Default-bot-name/canvas

Gli aggressori condividono i link tramite email, chat Teams o SEO mirato, inducendo utenti interni e amministratori ad accedere. L’interfaccia, coerente con lo stile Microsoft, rafforza la fiducia visiva. Dopo il consenso, il token OAuth viene decodificato per estrarre i claim sensibili (come scp, audience, issuer e unique_name) e per effettuare accessi non autorizzati via Microsoft Graph API.

Tra le operazioni possibili figurano la lettura e scrittura di email, la modifica di calendari, la manipolazione di note in OneNote e, in alcuni casi, l’accesso a file condivisi o documenti riservati.

Evoluzione e persistenza dell’attacco

CoPhish rappresenta un’evoluzione significativa degli attacchi OAuth documentati negli ultimi anni. Mentre i tradizionali phishing tentavano di rubare credenziali statiche, qui gli aggressori sfruttano token di accesso validi e delegati, ottenuti tramite consenso legittimo da parte dell’utente. Questo consente accessi persistenti finché il token rimane attivo o rinnovabile, aggirando completamente l’autenticazione multifattore. Le policy di consenso Microsoft offrono una parziale protezione: il profilo user-default-recommended blocca permessi critici come Sites.Read.All e Files.ReadWrite.All, ma consente ancora Mail.ReadWrite e Notes.ReadWrite, che restano sufficienti per compromettere un account. Dal fine ottobre 2025, un aggiornamento di sicurezza di Microsoft riduce ulteriormente gli scope disponibili, ma gli amministratori con privilegi elevati restano vulnerabili: possono ancora concedere manualmente qualsiasi permesso, inclusi Application.ReadWrite.All e Files.ReadWrite.All, ampliando il potenziale danno.

Esempi di scenari compromessi

Nelle simulazioni condotte dai ricercatori, due scenari si rivelano particolarmente critici. Nel primo, un utente interno non privilegiato concede al bot malevolo permessi per Mail.ReadWrite e Mail.Send, consentendo all’attaccante di leggere, inoltrare o modificare messaggi di posta elettronica. Nel secondo, un amministratore IT accetta il consenso per un’app multi-tenant, sbloccando permessi “application” che permettono accesso globale a directory e file aziendali.

La semplicità della tecnica — un semplice click su un pulsante “Login” in un’interfaccia Microsoft autentica — la rende efficace anche contro utenti esperti. Il traffico, proveniente da IP di Microsoft, passa inosservato ai sistemi di sicurezza, mentre i token esfiltrati possono essere riutilizzati per settimane o mesi prima della revoca.

Strategie di mitigazione e difesa

Le organizzazioni possono ridurre l’esposizione al rischio rafforzando le policy di consenso OAuth in Entra ID. È consigliato disabilitare la registrazione autonoma di applicazioni da parte degli utenti e applicare whitelist restrittive per i permessi sensibili. Gli amministratori devono monitorare costantemente i log Entra ID e Microsoft 365, in particolare gli eventi “Consent to application” e “App registrations”. Ulteriori segnali d’allarme provengono dai log di Copilot Studio: voci come BotCreate, BotComponentUpdate o modifiche a topic denominati .topic.Signin possono indicare un tentativo di alterazione malevola. L’implementazione di SIEM cloud-native, come Datadog Cloud SIEM, consente di rilevare pattern anomali, tra cui nuove richieste di consenso OAuth, creazione di agenti non autorizzati o traffico outbound sospetto verso endpoint non aziendali. La formazione degli utenti rimane una componente essenziale: riconoscere i segnali di un consenso fraudolento e verificare manualmente i domini prima di concedere autorizzazioni rappresenta la prima linea di difesa.

Implicazioni per la sicurezza cloud

L’attacco CoPhish dimostra come anche le piattaforme più affidabili possano diventare strumenti di attacco se manipolate con creatività. La natura low-code e multi-tenant di Copilot Studio facilita la creazione rapida di agenti fraudolenti, e la fiducia intrinseca nei domini Microsoft riduce la percezione del rischio. Il fenomeno segna un nuovo capitolo nell’evoluzione degli attacchi OAuth e dei vettori MITRE T1528, evidenziando la necessità di policy di consenso più rigide, di monitoraggio continuo dei token e di una revisione costante delle applicazioni registrate all’interno di ogni tenant. CoPhish, in definitiva, rappresenta una svolta strategica per il cybercrime: un modello che unisce automazione, social engineering e abuso di infrastrutture legittime per bypassare le difese più solide del cloud moderno.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...