Una nuova campagna di ingegneria sociale altamente sofisticata, orchestrata dal gruppo CryptoChameleon e identificata da Google Threat Intelligence come UNC5356, sta prendendo di mira clienti LastPass, utenti di exchange di criptovalute e possessori di passkey. L’attacco, avviato a metà ottobre 2025, sfrutta una combinazione di phishing, spoofing email e social engineering telefonico per rubare le credenziali principali dei vault LastPass e accedere a fondi digitali custoditi su piattaforme come Coinbase, Binance, Gemini, Kraken e KuCoin.

Campagna di phishing contro LastPass

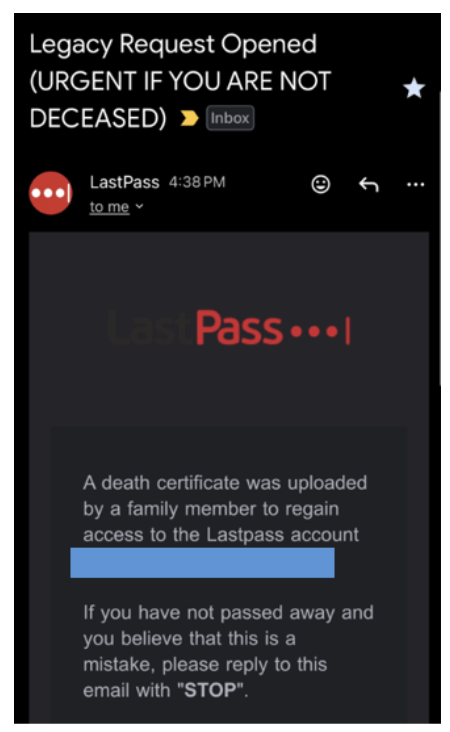

Gli attaccanti inviano email che imitano le comunicazioni ufficiali di LastPass, utilizzando l’indirizzo falsificato [email protected] e un oggetto inquietante: “Legacy Request Opened (URGENT IF YOU ARE NOT DECEASED)”. Il messaggio avvisa la vittima che un presunto familiare avrebbe richiesto l’accesso “legacy” al suo archivio di password, insinuando che l’account sia in pericolo.

Ogni email contiene dettagli apparentemente credibili — come un ID agente fittizio, una data di apertura del caso e un livello di priorità elevato — e invita l’utente a cliccare su un link per “annullare la richiesta”. Tale link conduce al dominio fraudolento lastpassrecovery.com, un clone quasi perfetto del portale ufficiale di LastPass. Il sito replica con precisione loghi, colori e linguaggio del brand, ma chiede alle vittime di inserire la propria master password, sfruttando un linguaggio ambiguo che enfatizza la sicurezza pur inducendo all’errore. Dopo aver inviato le credenziali, gli utenti vengono reindirizzati a una pagina di conferma, mentre le password vengono immediatamente esfiltrate ai server controllati dal gruppo.

Tattiche di ingegneria sociale e supporto vocale

La campagna si distingue per l’uso di un secondo livello di manipolazione: dopo l’invio delle email, gli operatori di CryptoChameleon contattano telefonicamente le vittime, fingendosi rappresentanti del supporto LastPass. Con toni rassicuranti e linguaggio tecnico coerente, li invitano a “completare la verifica dell’account” proprio attraverso il sito phishing. Questa doppia interazione — email più chiamata — crea un falso senso di autenticità. Gli aggressori si presentano come agenti di sicurezza, citano codici di pratica aziendale, menzionano la politica “zero password sharing” e affermano che “la verifica è necessaria per garantire la continuità del servizio”. La scelta del tema “legacy access” sfrutta il concetto reale di trasmissione dei dati post mortem previsto da LastPass, rendendo la truffa particolarmente credibile. L’aggiunta di un certificato di morte falsificato o riferimenti a “eredi digitali” contribuisce a disorientare emotivamente le vittime.

Espansione agli exchange di criptovalute

Parallelamente, CryptoChameleon ha esteso la campagna ai principali exchange crypto. Le vittime ricevono email e SMS che imitano Coinbase, Binance, Gemini, Kraken, KuCoin, Ledger, Uphold e Trezor, con link a domini ingannevoli che ricalcano l’aspetto dei portali ufficiali. I siti phishing replicano dashboard di accesso, interfacce API e perfino sezioni dedicate al 2FA o alla gestione delle passkey, convincendo gli utenti a inserire chiavi di sicurezza, seed phrase o password hardware. Questi dati consentono ai criminali di bypassare l’autenticazione a più fattori e svuotare wallet o conti collegati. Molti domini contengono strutture multilivello che mascherano il reindirizzamento, come coinbase-com.info, mycoinba.se, ledger.com o passkeysetup.com, con centinaia di varianti registrate in blocco. Gli IP principali individuati da Google Threat Intelligence — 82.27.2.198 e 31.59.58.163 — servono come hub di distribuzione per i diversi domini.

Indicatori di compromissione e domini fraudolenti

Il dominio lastpassrecovery.com rappresenta il nodo centrale dell’infrastruttura phishing. Esso ospita pagine clonate di LastPass e moduli di autenticazione falsi. Tra i numerosi domini associati a CryptoChameleon figurano:

- sasg.coinbase-com.info

- files.mycoinba.se

- binancetickets.com

- 156253-gemini.com

- 157253-kucoin.com

- 158253-kraken.com

- 127253-ledger.com

- 853221-gmail.com

- 187253-uphold.com

- auth-cb.com

- ssl-127-0-0-1-goo-gl.com

Molti di questi domini utilizzano subdomain dinamici e strutture complesse per evadere i controlli automatici, ad esempio con catene come analytics.auth.node-camodemoing.container.toolbar.raw.coinbase-com.info o mobilenow-05portal.platform.aws.coinbase-com.info. Un’ulteriore serie di domini, registrata sotto mypasskey.info, mira specificamente ai possessori di passkey, sfruttando il crescente uso dell’autenticazione senza password. Tra questi figurano docs.mypasskey.info, images.mypasskey.info e stage.mypasskey.info. Gli analisti hanno identificato un pattern costante di registrazione simultanea, con centinaia di domini creati nello stesso arco di 24 ore, tutti legati a un’infrastruttura DNS condivisa.

Obiettivi e impatti economici

L’obiettivo principale della campagna è l’esfiltrazione delle master password LastPass e delle credenziali di accesso crypto, che vengono successivamente utilizzate per svuotare wallet, accedere a seed phrase salvate nei vault e compromettere account collegati a piattaforme finanziarie. Le perdite complessive stimate superano già decine di milioni di euro, con segnalazioni da Stati Uniti, Europa e Australia. Alcune vittime hanno riferito di aver ricevuto transazioni non autorizzate entro pochi minuti dall’accesso al sito phishing. LastPass ha pubblicato un avviso ufficiale di sicurezza, chiarendo che non invia mai email con link diretti di login né richiede la master password via telefono. Google Threat Intelligence ha confermato la responsabilità di UNC5356 e avviato un’operazione di takedown coordinato con i registrar e le autorità internazionali.

Analisi e contromisure

Gli esperti raccomandano di:

- non cliccare link provenienti da email sospette, anche se sembrano autentici;

- verificare manualmente il dominio digitando l’indirizzo ufficiale del servizio;

- attivare l’autenticazione hardware (YubiKey o FIDO2) per i vault di password;

- monitorare i log di accesso e le notifiche di sicurezza su LastPass e sugli exchange crypto.

Le aziende coinvolte stanno rafforzando i propri sistemi di detection basati su intelligenza artificiale, per identificare in tempo reale campagne di spoofing con elementi testuali e grafici derivati dai brand ufficiali. La campagna CryptoChameleon rappresenta un caso emblematico della nuova frontiera del phishing, dove l’ingegneria sociale si fonde con tecniche di impersonificazione vocale, domini multilivello e scenari emotivamente manipolatori. L’uso di messaggi legati alla morte, all’eredità digitale e alla sicurezza personale segna un salto qualitativo nel cybercrime globale. L’episodio mette in luce la necessità per utenti e aziende di mantenere una vigilanza costante, aggiornare i propri sistemi di autenticazione e riconoscere che la fiducia visiva non equivale più a sicurezza digitale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...