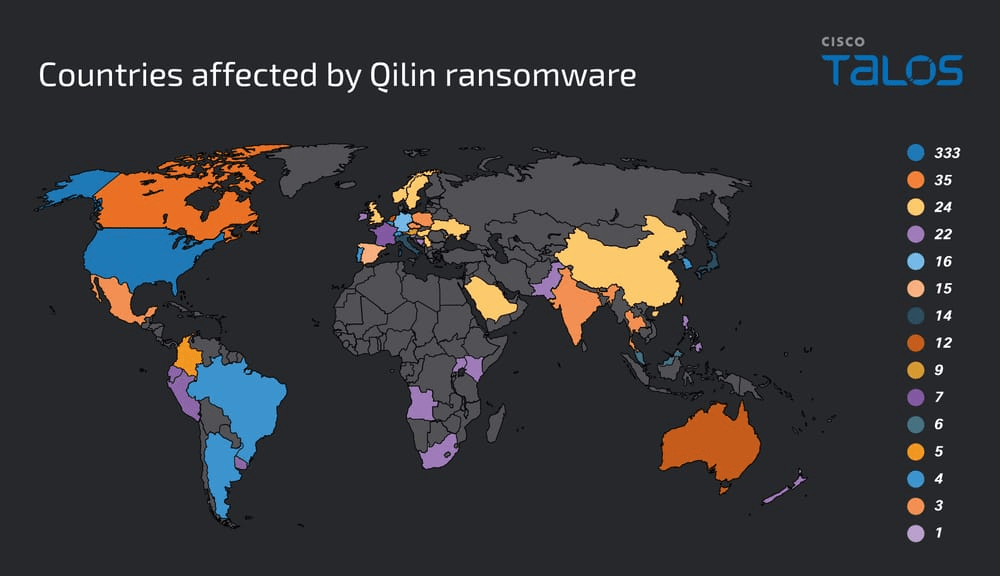

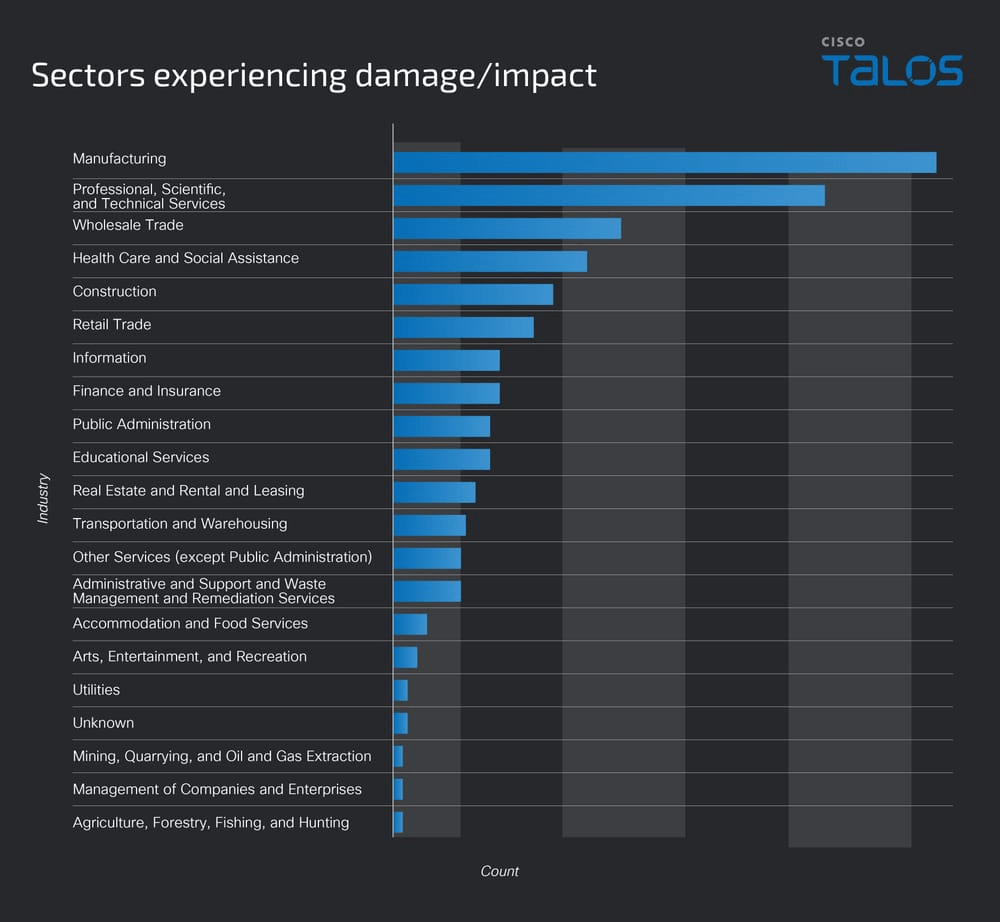

Il gruppo Qilin emerge come una delle minacce ransomware più aggressive del 2025, con oltre 40 casi al mese nel secondo semestre e picchi di 100 vittime a giugno e ad agosto. L’analisi di Cisco Talos mostra una campagna estesa su più settori industriali, con una predilezione per il manifatturiero (23%), seguito da servizi professionali e scientifici (18%) e commercio all’ingrosso (10%). Gli attacchi, fondati su una strategia di doppia estorsione, combinano la crittografia dei file e la divulgazione pubblica dei dati rubati attraverso un sito di leak gestito dal gruppo. Operando su modello Ransomware-as-a-Service (RaaS), Qilin fornisce a una rete di affiliati piattaforme ransomware e tool pronti all’uso, diffusi globalmente da luglio 2022 con un’espansione costante nel 2025.

Panoramica sulle operazioni Qilin

Qilin, precedentemente noto come Agenda, utilizza un modello operativo strutturato e replicabile. Ogni attacco segue una catena definita: compromissione iniziale, furto credenziali, movimento laterale, esfiltrazione, crittografia e richiesta di riscatto. Il gruppo mantiene un portale .onion su rete Tor dove pubblica i dati delle vittime che rifiutano di pagare. Le vittime provengono principalmente da Stati Uniti, Canada, Regno Unito, Francia e Germania, ma le attività si estendono anche in Asia e America Latina. Talos ha osservato l’abuso di Cyberduck, strumento open-source legittimo, per trasferire file su server cloud durante la fase di esfiltrazione. Log di artefatti mostrano l’impiego di notepad.exe e mspaint.exe per la visualizzazione manuale di informazioni sensibili, un dettaglio insolito che suggerisce interazioni dirette degli operatori nei sistemi compromessi.

Vittimologia e trend settoriali

Il settore manifatturiero risulta il principale bersaglio, coerente con l’obiettivo di massimizzare la pressione economica su aziende con infrastrutture produttive critiche. Seguono servizi professionali e scientifici, dove la sottrazione di dati riservati genera impatti reputazionali immediati. Il commercio all’ingrosso completa il podio con il 10% dei casi. Sanità, costruzione, retail, educazione e finanza mantengono valori intorno al 5%, mentre servizi e industrie primarie restano marginali. Talos ha individuato script con codifiche caratteri tipiche dell’Europa orientale e lingue russofone, ma il gruppo potrebbe utilizzare tali indizi come falsa bandiera per depistare l’attribuzione.

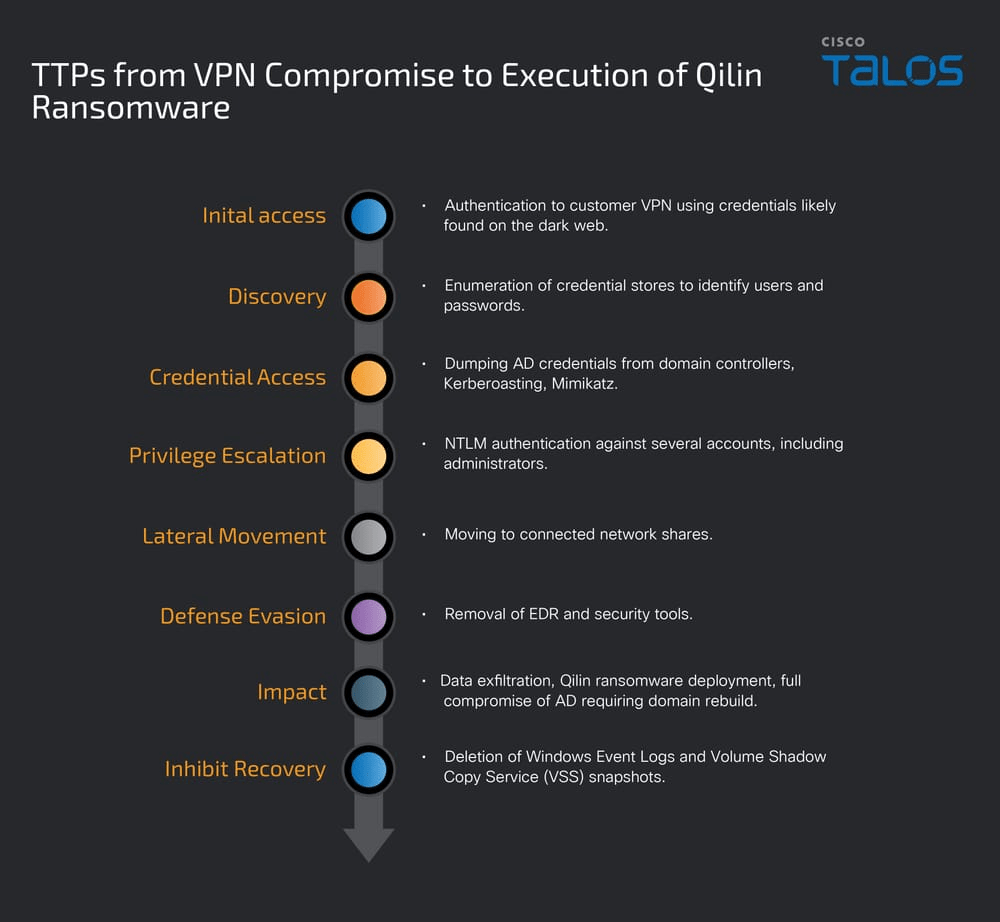

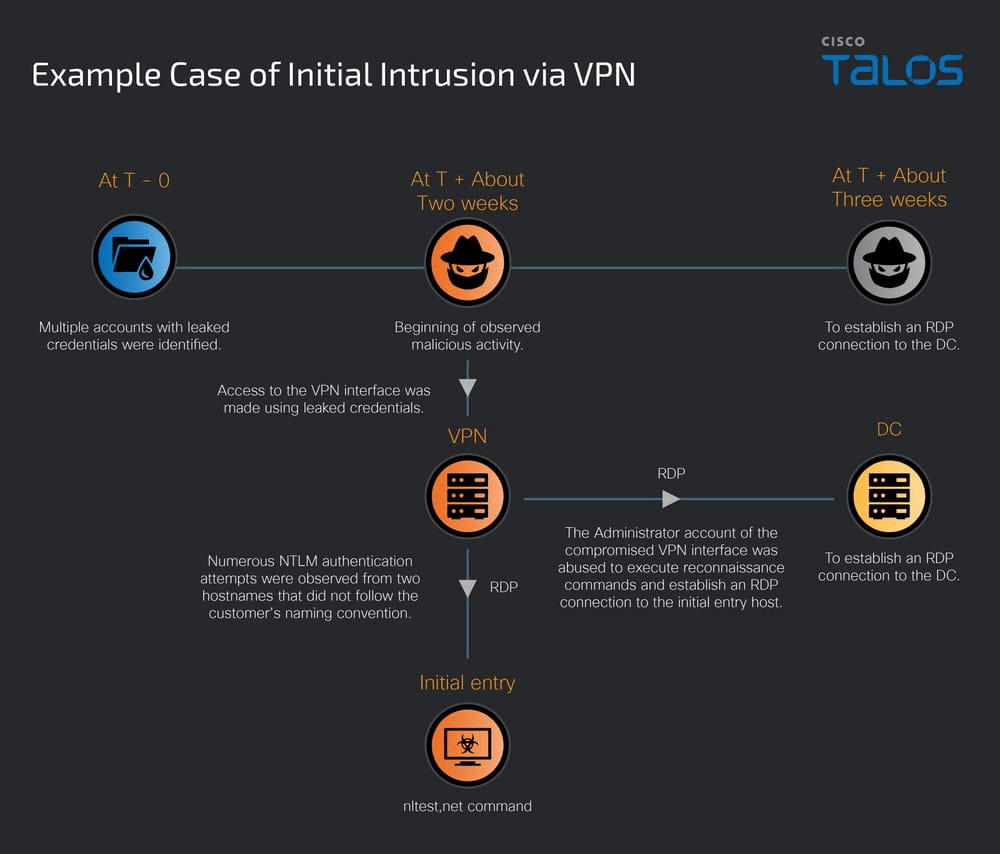

Flusso di attacco: dalla VPN alla crittografia

Nel 2025, Talos ha risposto a molteplici incidenti riconducibili a Qilin. In quasi tutti i casi, l’attacco inizia con la compromissione di VPN aziendali prive di autenticazione multifattore. Gli aggressori sfruttano credenziali amministrative rubate o acquistate sul dark web per ottenere accesso remoto. Segue una fase di ricognizione interna, dove vengono utilizzati comandi come nltest, net user, whoami e tasklist per enumerare domain controller, utenti e processi attivi.

Strumenti come Netscan completano la mappatura della rete. In questa fase vengono installati loader come Cobalt Strike e SystemBC, usati per stabilire persistenza e comunicazioni con server C2 tramite HTTPS su porta 443.

Furto credenziali e strumenti di esfiltrazione

Una cartella protetta da password contiene tool di furto credenziali tra cui Mimikatz, NirSoft utilities e SharpDecryptPwd, oltre a script personalizzati come !light.bat che modifica il registro di Windows per abilitare il salvataggio di credenziali in chiaro. Vengono eseguiti comandi comereg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /f /d 1

per mantenere le password in memoria. Tool come WebBrowserPassView, NetPass, RDCMan, TeamViewer, WinSCP e Chrome vengono sfruttati per estrarre credenziali salvate. Gli artefatti vengono consolidati in un file result.txt e esfiltrati tramite SMTP con encoding Windows-1251, un dettaglio coerente con infrastrutture in lingua russa.

Esfiltrazione dati e strumenti cloud

Durante la fase di raccolta dati, gli attaccanti utilizzano WinRAR con opzioni per evitare sottodirectory e creare archivi compressi. Comandi comeWinRAR.exe a -ep1 -scul -r0 -iext -imon1 --

mostrano un’esfiltrazione selettiva di file critici. Il software Cyberduck viene sfruttato per caricare i pacchetti su servizi cloud come Backblaze, sfruttando la funzione di upload multipart. L’uso di strumenti legittimi permette di eludere controlli EDR e DLP, mascherando il traffico come normale attività di backup.

Escalation di privilegi e movimento laterale

Qilin utilizza credenziali rubate per accedere a host multipli, modificando firewall e impostazioni RDP per facilitare l’accesso remoto. Vengono eseguiti comandi comereg add HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

per abilitare connessioni RDP, enet share c=c:\ /grant:everyone,full

per creare condivisioni pubbliche. Strumenti RMM (AnyDesk, Chrome Remote Desktop, Distant Desktop, ScreenConnect) vengono installati per mantenere controllo persistente. ScreenConnect connette a C2 sulla porta 8880, garantendo continuità operativa anche dopo riavvii.

Evasione difese e neutralizzazione EDR

Gli script PowerShell usano encoding numerico offuscato per aggirare i controlli AMSI e TLS, con comandi come[Net.ServicePointManager]::ServerCertificateValidationCallback = {$true}.

Il gruppo utilizza un driver kernel malevolo DarkKill per disattivare i servizi di sicurezza (sc create dark type=kernel binPath=dark.sys) e strumenti come HRSword lanciati via mshta per ottenere privilegi di amministratore. Questo approccio, combinato con l’uso di Cobalt Strike e RC4 custom encryption, rende Qilin estremamente resiliente.

Esecuzione ransomware e impatto operativo

Qilin impiega una distribuzione duale di encryptor. Il primo, encryptor_1.exe, viene distribuito tramite PsExec su host multipli, mentre encryptor_2.exe agisce da nodo centrale per crittografare condivisioni di rete. I comandi PowerShell eseguono enumerazione Active Directory e connessioni ai server vCenter per colpire ambienti virtualizzati. I backup vengono eliminati modificando il servizio VSS e cancellando shadow copies (vssadmin.exe Delete Shadows /all /quiet). Il ransomware cambia la password root di ESXi, disabilita HA/DRS, e distribuisce il payload su /tmp. Al termine, viene impostato uno sfondo desktop con la nota di riscatto e un link Tor per il pagamento.

Configurazione e log del ransomware

La configurazione Qilin include liste di esclusione e priorità di cifratura:

• Blacklist estensioni: exe, dll, ps1, msi.

• Whitelist: mdf, bak, vmdk, backup.

• Directory escluse: Windows, Program Files, System Volume Information.

• Servizi da terminare: SQL, Veeam, Sophos, vmms.

• Target prioritari: ClusterStorage per macchine virtuali.

Ogni esecuzione genera log nella directory %TEMP%\QLOG, con file “ThreadId({n}).LOG” per tracciare progressi di cifratura.

Persistenza e anti-recovery

Qilin crea un task schedulato TVInstallRestore mascherato da setup TeamViewer per garantire l’esecuzione all’avvio. Aggiunge voci nel registro di sistema (HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) puntando al binario encryptor. La cancellazione dei backup VSS e la disabilitazione di HA su ESXi inibiscono i tentativi di ripristino, assicurando il successo della doppia estorsione.

Tattiche uniche e rilevazioni Talos

Talos evidenzia tattiche distintive: doppio encryptor distribuito via PsExec, uso di Cyberduck per esfiltrazione cloud, driver kernel DarkKill per disattivare EDR, manipolazione ESXi e link simbolici R2R/R2L per accedere ai volumi virtuali. L’uso combinato di strumenti legittimi, PowerShell offuscato e loader Cobalt Strike conferisce a Qilin una complessità operativa superiore rispetto ai ransomware tradizionali. Qilin rappresenta un’evoluzione del ransomware-as-a-service: un’infrastruttura flessibile, adattiva e con un livello di automazione elevato. L’adozione di tool legittimi, doppia estorsione e tattiche multistrato ne fanno una delle minacce più pericolose del 2025. La combinazione di Cyberduck, PsExec, Cobalt Strike e DarkKill mostra un ecosistema integrato orientato alla massima efficienza criminale. La risposta difensiva richiede monitoraggio costante di VPN, controllo MFA obbligatorio, rilevamento PowerShell offuscato e analisi comportamentale EDR avanzata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.