Atroposia emerge come RAT stealth multifunzione che abbina HRDP, furto credenziali, hijacking DNS ed esfiltrazione fileless in un’unica piattaforma pensata per attaccanti a bassa competenza. Lo strumento, discusso su forum underground e presentato come parte di toolkit criminali insieme a SpamGPT e MatrixPDF, fornisce un accesso remoto nascosto, automatizza la persistenza, esegue scansioni di vulnerabilità locali e cifra in modo capillare il traffico C2 per eludere le ispezioni. Il pannello di controllo semplifica l’orchestrazione di campagne complesse, mentre l’integrazione con servizi collegati trasforma il malware in un ecosistema plug-and-play per phishing, delivery e monetizzazione dati. Sul fronte difensivo, Varonis contrasta Atroposia con analisi comportamentali, rilevamento di movimenti laterali, anomalie DNS e segnali di esfiltrazione in memoria, dimostrando come la telemetria sui dati e l’intelligenza comportamentale possano neutralizzare minacce che sfuggono agli antivirus tradizionali. La politica prezzi rende Atroposia accessibile: 183 euro al mese, 458 euro per tre mesi, 825 euro per sei mesi, con moduli base inclusi e add-on acquistabili. L’impatto è netto: un mercato in crescita di kit criminali pronti all’uso che riducono la barriera d’ingresso e amplificano i rischi cyber per le organizzazioni.

Atroposia RAT in sintesi: obiettivo, perimetro e modello operativo

Atroposia si posiziona come Remote Access Trojan capace di mimetizzarsi nei processi legittimi, mantenere accesso a lungo termine e unire in un unico flusso le fasi di discovery, delivery e command-and-control. L’architettura punta a stabilità e bassa rilevabilità, combinando bypass UAC per l’escalation di privilegi, persistenza multi-strato e moduli aggiornabili che si attivano su richiesta tramite un pannello grafico.

La promessa commerciale è chiara: consentire a operatori non esperti di condurre attacchi complessi con pochi click, grazie a template di configurazione, payload unici generati al volo e comunicazioni C2 integralmente codificate per sfuggire a IDS, proxy e ispezioni di rete.

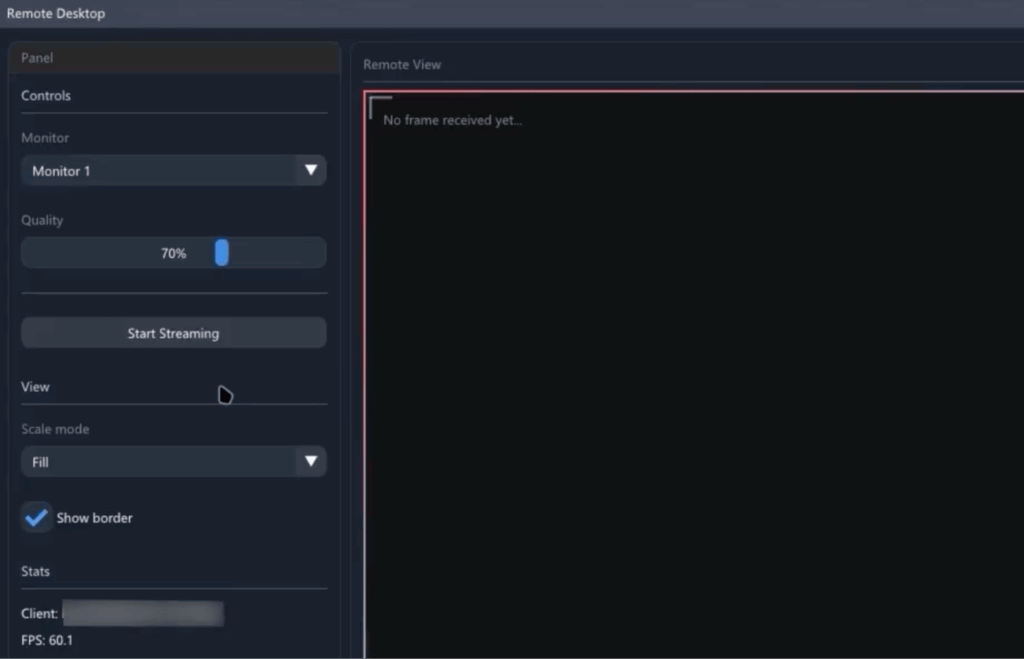

HRDP e accesso remoto nascosto: perché Atroposia resta invisibile

La componente HRDP offre un controllo del desktop che evita indicatori vistosi, riducendo al minimo il rumore operativo. L’operatore visualizza e governa le sessioni delle vittime in silenzio, eludendo controlli basati su pattern noti. La codifica dei comandi C2 impedisce l’intercettazione in chiaro, mentre la mimesi dei processi abbassa la probabilità di detection basata su firme. In parallelo, screenshot periodici e keylogging arricchiscono l’intelligence sugli endpoint, con raccolta di credenziali, cookie e contenuti di sessioni browser per assumere identità e consolidare l’accesso.

Furto credenziali e wallet: dal singolo account alla monetizzazione dei dati

Il malware estrae password da archivi locali e segreti di sessione dai principali browser, puntando a account aziendali e identità cloud. La capacità di hijack delle sessioni consente di impersonare utenti senza passaggi aggiuntivi, mentre l’estrazione di wallet di criptovalute sposta immediatamente l’attacco su un piano economico, con monetizzazione diretta. La disponibilità di moduli aggiornabili permette di adattare il furto credenziali ai cambi di versione dei software, mantenendo l’efficacia anche a fronte di patch o modifiche di percorso.

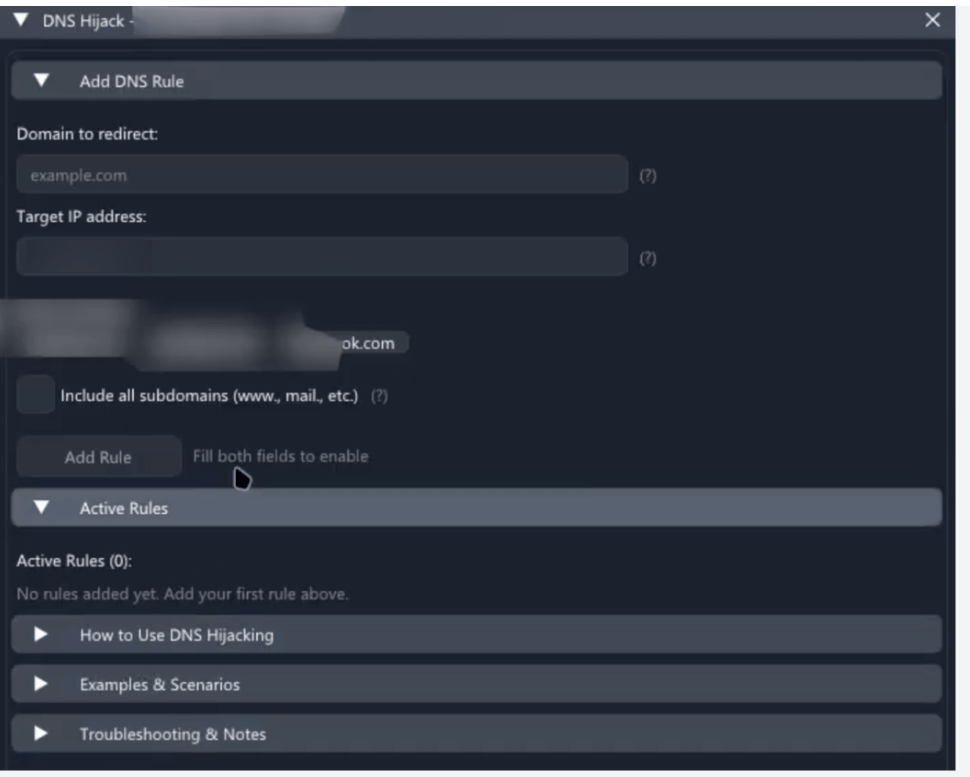

Hijacking DNS e movimenti laterali: come si compromette la rete

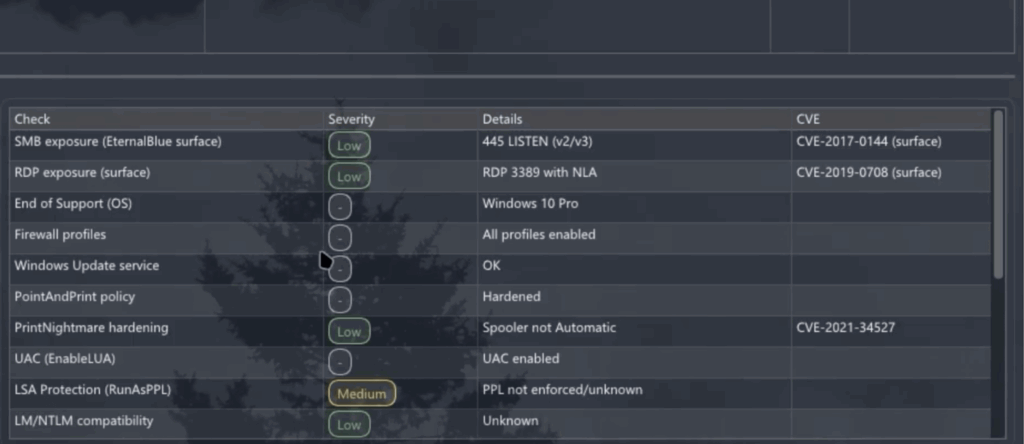

La manipolazione DNS in uscita introduce reindirizzamenti silenziosi verso infrastrutture sotto controllo criminale, sia per phishing mirato sia per proxying C2 più resiliente. In parallelo, Atroposia esegue scansioni di vulnerabilità locali, individua porte aperte ed esplora debolezze software note per condurre movimenti laterali. La combinazione fra ricognizione automatizzata, privilege escalation tramite bypass UAC e persistenza su registry consente di stabilizzare il perimetro infetto, rendendo onerose le attività di bonifica se la telemetria non intercetta per tempo i segnali comportamentali.

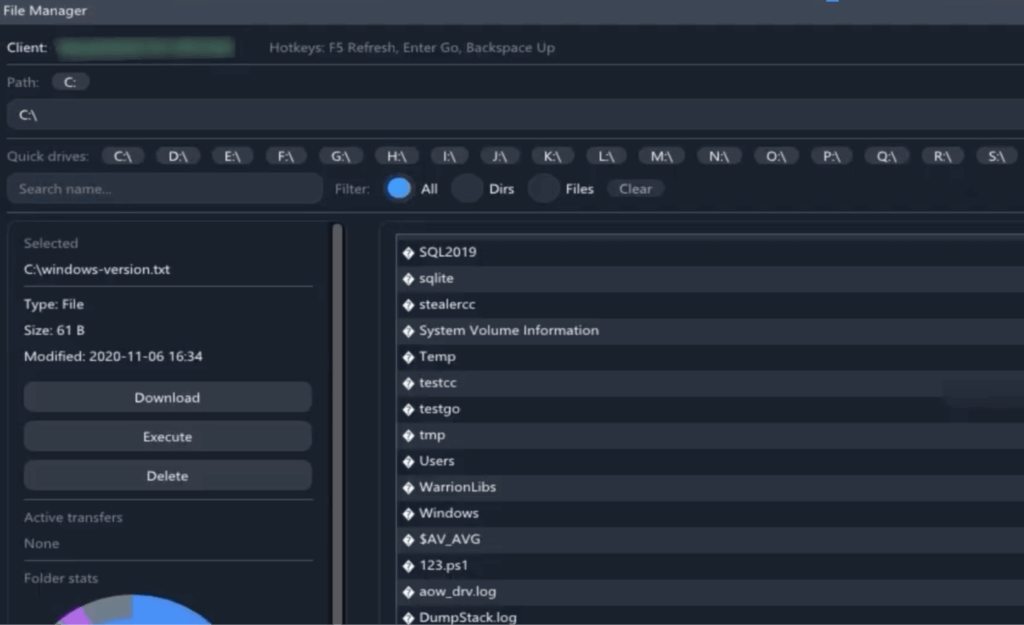

Esfiltrazione fileless e living-off-the-land: sottrarre dati senza lasciare tracce

L’esfiltrazione fileless evita la scrittura su disco, conserva payload e dati in memoria e trasferisce gli artefatti in rete senza file intermedi. Questa strategia complica la forensics, limita gli indicatori su disco e sfrutta pattern living-off-the-land, facendo leva su componenti di sistema e processi esistenti per offuscare la catena operativa. L’uso combinato di cifratura C2 e moduli dinamici ostacola ulteriormente i controlli statici, spostando la partita su rilevamento comportamentale e analisi del contesto.

Integrazione con SpamGPT e MatrixPDF: delivery e social engineering a basso sforzo

Atroposia si integra con SpamGPT, motore che automatizza campagne di phishing basate su testi generati dall’AI, e con MatrixPDF, che arma PDF ordinari per consegnare payload. Questo ecosistema riduce drasticamente i tempi di preparazione: l’operatore genera lure convincenti, incorpora payload personalizzati e beneficia del pannello per creare installer rapidi, orchestrare infezioni simultanee e scalare l’operazione verso più vittime. Il risultato è una catena end-to-end che va dalla creazione della campagna alla raccolta dei dati senza richiedere competenze specialistiche.

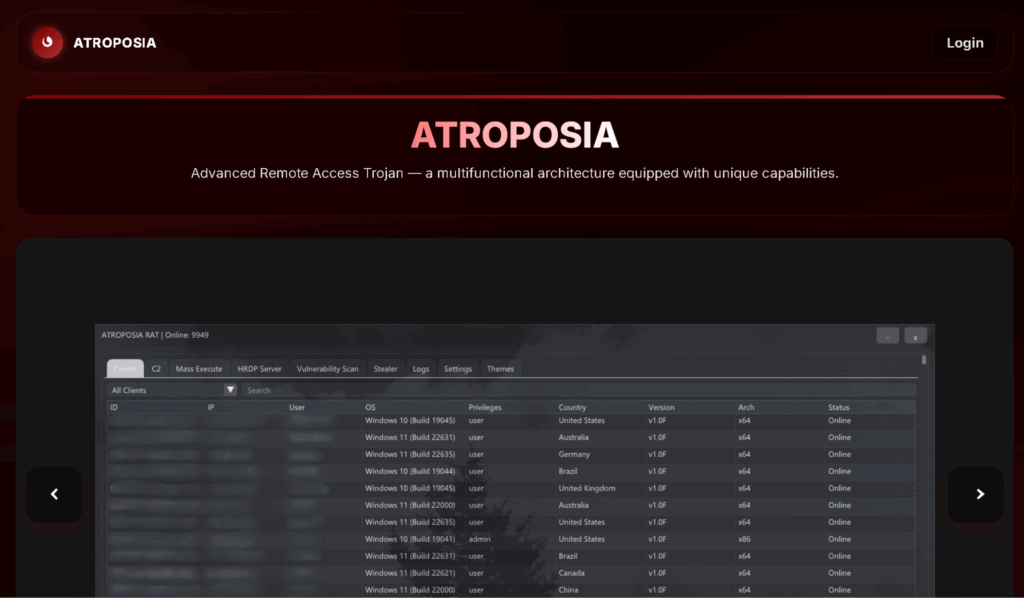

Il pannello di controllo: orchestrazione visuale e scalabilità criminale

Il pannello mostra in tempo reale vittime connesse, stato dei moduli e log attività, fornendo una dashboard di metriche su successi di furto, wallet rubati e tassi di conversione. Gli operatori selezionano funzioni come furto credenziali, hijacking DNS, keylogging o screenshot con interruttori e profili di policy. La presenza di template, plugin personalizzabili, marketplace di add-on e aggiornamenti automatici trasforma Atroposia in una piattaforma espandibile, con supporto multilingua, tutorial video e chat di supporto per abbassare le barriere d’ingresso. L’autenticazione forte e il logging delle azioni proteggono gli accessi al pannello e permettono ai venditori di monitorare l’utilizzo e gestire gli abbonamenti.

Persistenza, iniezione e mimetismo di Atroposia

La persistenza sfrutta chiavi di autostart nel registry, servizi e task pianificati, così da sopravvivere ai riavvii. La code injection in processi legittimi maschera l’esecuzione e riduce i segnali anomali osservabili dagli agent tradizionali. Combinata con HRDP, la strategia consente un controllo duraturo dell’endpoint, con scarico di payload aggiuntivi secondo necessità per espandere l’attacco verso nuovi obiettivi interni o raccolte dati più ampie.

Prezzi e modello commerciale

Il listino evidenzia la commoditizzazione del RAT: 183 euro al mese, 458 euro per il trimestrale, 825 euro per il semestrale, con moduli base inclusi e add-on a costo extra. L’adozione di pagamenti in criptovalute come Bitcoin e Monero sostiene l’anonimato e consente tariffe dinamiche in funzione dei mercati. Esistono prove gratuite e bundle con SpamGPT o MatrixPDF che rendono più conveniente la creazione di toolkit completi. La flessibilità mensile permette test rapidi, mentre gli sconti su piani lunghi incentivano campagne estese e fedeltà. In questa cornice, la soglia economica bassa democratizza il cybercrime e moltiplica la frequenza degli attacchi verso organizzazioni di ogni dimensione.

Il ruolo di Varonis: rilevamento comportamentale e risposta automatizzata

Varonis contrasta Atroposia con un approccio data-centric basato su analisi comportamentali e intelligenza artificiale. La piattaforma monitora attività utente, mette in correlazione deviazioni e segnala accessi a file insoliti, movimenti laterali e escalation di privilegi. Grazie alla visibilità sugli ambienti ibridi che includono Azure e on-premise, la soluzione intercetta cambiamenti DNS rogue, esfiltrazioni anomale e automatismi di account che indicano session hijacking o bot operativi. La capacità di isolare endpoint, bloccare download sospetti, neutralizzare keylogger e arrestare processi in esecuzione fornisce una risposta rapida prima che l’attacco si propaghi. Elementi come remediation automatica, integrazione con SIEM, copertura multi-cloud e prioritizzazione degli asset sensibili contribuiscono a ridurre il rischio e a contenere anche minacce che evitano gli antivirus.

Segnali investigativi e indicatori comportamentali: cosa osservano le difese

Sebbene Atroposia eviti le firme e prediliga l’offuscamento, lascia tracce comportamentali. Anomalie DNS, spike di screenshot, pattern di keylogging, accessi notturni inusuali, scansioni locali improvvise, download di moduli e variazioni di registry compongono un profilo di rischio che la telemetria dati può ricomporre. Varonis sfrutta questa semantica per evidenziare spostamenti dati atipici, diritti elevati acquisiti in tempi sospetti e correlazioni con accessi a contenuti sensibili. L’allerta precoce nasce dalla somma di segnali deboli che, se letti insieme, indicano una catena di intrusione in atto.

Dal kit al kill chain: perché l’automazione criminale cambia il rischio

L’unione di SpamGPT per la generazione di adescamenti, MatrixPDF per il delivery weaponizzato e Atroposia per accesso, furto ed esfiltrazione crea una kill chain industrializzata. La riduzione del tempo fra ideazione e breach si traduce in maggior volume di campagne e in iterazioni rapide sull’ingegneria sociale. L’impatto non riguarda solo il perimetro tecnico, ma investe la sicurezza dei dati e la resilienza organizzativa, perché incidenti più frequenti e silenziosi erodono la capacità di risposta se i controlli non sono data-driven e continuamente aggiornati.

Come l’escalation di privilegi abilita la catena d’attacco

Il bypass UAC concede ad Atroposia diritti amministrativi con interazione minima, sbloccando installazioni di persistenza, movimenti laterali e raccolte dati su directory protette. Questa fase, spesso invisibile all’utente finale, abilita anche modifiche al registry, disabilitazioni difensive e deploy silenziosi di payload secondari, fornendo all’attore una superficie di manovra ampia su cui innestare le fasi successive.

Esfiltrazione in memoria e anti-forensics

L’esfiltrazione in memoria neutralizza controlli che cercano file o buffer su disco. Il trasferimento diretto da RAM a rete, incapsulato in canali cifrati, riduce la visibilità e limita gli artefatti post-mortem. Per questo, il monitoraggio dei flussi e la profilazione per entropia diventano essenziali per individuare trasferimenti anormali di dataset sensibili, anche quando non esistono file temporanei da analizzare.

Difesa guidata dai dati: perché funziona contro Atroposia

La difesa comportamentale proposta da Varonis mira a ricostruire il contesto, non a riconoscere la firma. Deviazioni per utente, anomalie per risorsa, pattern di accesso e sequenze operative consentono di prevedere e bloccare l’azione prima che si concluda con esfiltrazione o ransom. In ambienti ibridi, la capacità di correlare segnali fra cloud e on-premise diventa decisiva, perché le tracce di Atroposia sono sparse fra endpoint, directory, identity e DNS.

Implicazioni per le aziende: dalla prevenzione alla risposta

L’emersione di Atroposia come servizio accessibile indica un cambiamento strutturale nel mercato delle minacce. L’automazione e la integrazione con strumenti di ingegneria sociale permettono a nuovi attori di raggiungere una maturità offensiva in tempi brevi, generando pressione costante su SOC e team di sicurezza. La priorità si sposta verso osservabilità dei dati, gestione dei privilegi, igiene del DNS e rilevamento fileless con policy capaci di isolare host e bloccare flussi sospetti alla prima deviazione. In questo scenario, Varonis dimostra come modelli di rischio dinamici e remediation automatizzata possano contenere minacce stealth che aggirano gli antivirus. La resilienza contro Atroposia richiede un modello di difesa centrato su telemetria dei dati e comportamenti. La cifratura C2 e l’esfiltrazione fileless impongono ispezioni basate su entropia, modellazione del traffico in uscita e policy DNS capaci di validare le risoluzioni e segnalare reindirizzamenti anomali. La persistenza su registry deve essere inventariata con baseline per marcare le deviazioni, mentre il bypass UAC va contrastato con controlli di elevazione e principio del privilegio minimo. Sul fronte endpoint, la profilazione dei processi e la rilevazione di injection devono integrarsi con isolation on-trigger e interdizione dei moduli. L’adozione di rilevamento comportamentale come quello descritto per Varonis amplia la copertura su movimenti laterali, furto credenziali e hijacking DNS, riportando visibilità e tempo di reazione dalla parte della difesa anche quando il malware si fonde nei sistemi e evita le firme.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.