La nuova campagna Water Saci sfrutta WhatsApp come canale di distribuzione per diffondere il malware SORVEPOTEL, una minaccia capace di auto-propagarsi tramite allegati ZIP e mantenere persistenza multi-vettore. Secondo un’analisi di Trend Research, l’attività è attiva dal settembre 2025 e mostra caratteristiche di spionaggio e controllo in tempo reale su scala coordinata. La campagna si distingue per una sofisticata infrastruttura di comando e controllo basata su email, un sistema di evasione avanzato e una struttura adattiva che consente agli operatori di aggiornare dinamicamente i payload.

Diffusione del malware tramite WhatsApp

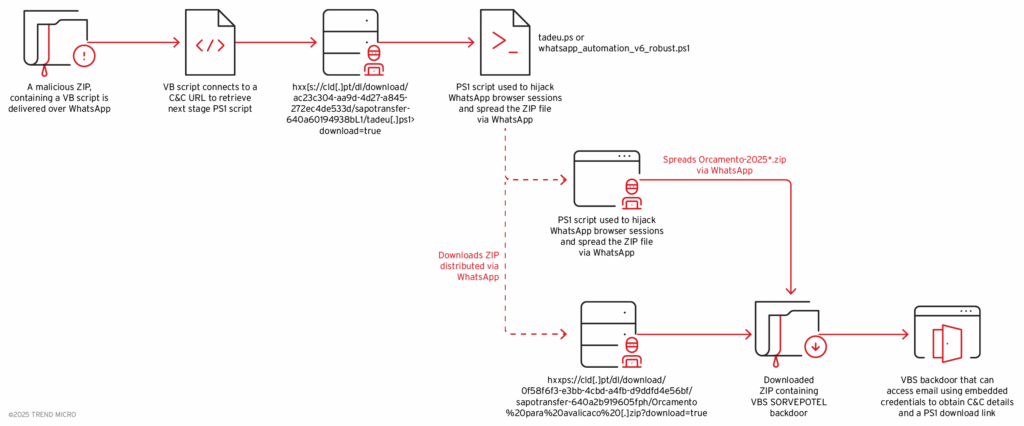

Il malware SORVEPOTEL sfrutta l’applicazione di messaggistica più diffusa al mondo per raggiungere rapidamente nuovi obiettivi. Una volta infettato il dispositivo, invia automaticamente il file ZIP malevolo a tutti i contatti e ai gruppi WhatsApp associati all’account compromesso, simulando aggiornamenti legittimi o documenti comuni. Questo meccanismo di fiducia automatica trasforma le vittime in vettori di propagazione, moltiplicando in pochi minuti la portata della campagna. Il file ZIP contiene un eseguibile offuscato tramite Donut, uno strumento che converte il payload in un codice eseguibile cifrato, capace di evadere l’analisi statica e i controlli antivirus. Una volta aperto, il malware si installa e inizia la raccolta di informazioni sensibili, tra cui credenziali di accesso, dati di navigazione e file personali, mantenendo un basso profilo per evitare di destare sospetti.

Una catena di infezione sofisticata

La catena di attacco di Water Saci diverge dalle versioni precedenti basate su framework .NET. Il primo stadio consiste in email di phishing che imitano notifiche di aggiornamento WhatsApp, con allegati ZIP contenenti il malware SORVEPOTEL. Dopo l’esecuzione, l’infezione si espande automaticamente via messaggi WhatsApp. Parallelamente, gli attaccanti installano estensioni browser malevole per Brave e Chrome, utilizzate per monitorare l’attività online, intercettare credenziali salvate e raccogliere dati di navigazione. Queste estensioni operano in sinergia con il malware principale, inviando periodicamente dati cifrati ai server di comando.

SORVEPOTEL incorpora tecniche anti-sandbox e controlli ambientali: se rileva ambienti virtuali o sistemi di analisi, sospende l’esecuzione per evitare di essere intercettato. Gli operatori limitano la campagna a target di alto valore, come aziende o profili legati a infrastrutture sensibili, ottimizzando così le risorse operative e riducendo l’esposizione pubblica.

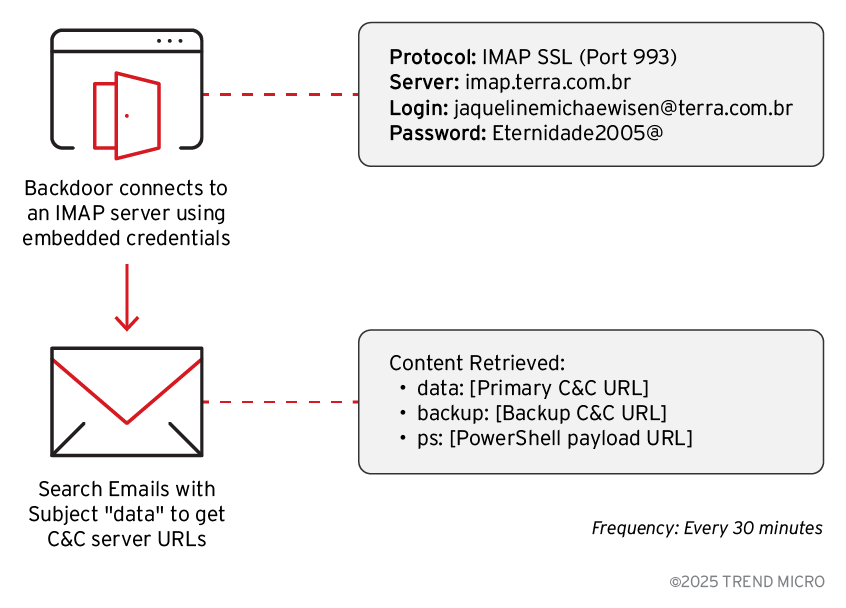

Infrastruttura C&C basata su email

Uno degli aspetti più innovativi della campagna Water Saci è l’uso di una rete di comando e controllo (C&C) basata su email. Invece di server dedicati o protocolli tipici come HTTPS o DNS tunneling, gli attaccanti utilizzano caselle email private per gestire i comandi e raccogliere i dati esfiltrati. Il malware invia report periodici come messaggi email cifrati e riceve istruzioni dagli operatori attraverso risposte codificate. Questo sistema maschera completamente le comunicazioni malevole all’interno di un traffico email apparentemente legittimo, rendendo quasi impossibile l’identificazione da parte dei firewall aziendali o dei sistemi di sicurezza di rete.

Gli attaccanti ruotano regolarmente gli indirizzi email e i domini dei provider utilizzati per evitare la tracciabilità. Ogni messaggio è cifrato con algoritmi simmetrici, garantendo riservatezza e resilienza anche in caso di intercettazione. Questa architettura consente inoltre di mantenere il controllo anche se parte dell’infrastruttura viene disattivata, poiché il malware riprende automaticamente le comunicazioni non appena una nuova casella di comando è operativa.

Persistenza multi-vettore e resilienza operativa

SORVEPOTEL è progettato per sopravvivere a riavvii, ripristini parziali e scansioni antivirus. Impiega una strategia di persistenza multi-vettore che combina modifiche al registro di sistema, creazione di attività pianificate e iniezione di codice in processi legittimi. Questo approccio garantisce la riattivazione del malware anche dopo operazioni di pulizia o rimozione parziale. Ogni modulo mantiene ridondanza funzionale: se uno dei vettori di avvio viene neutralizzato, un altro interviene a ripristinare la connessione con l’infrastruttura email C&C. Le versioni più recenti del malware mostrano anche tecniche di autocontrollo, con check periodici di integrità e download di aggiornamenti dai server, adattandosi costantemente ai cambiamenti dell’ambiente infetto. Il sistema include inoltre meccanismi di controllo in tempo reale, che consentono agli operatori di impartire comandi specifici a singole macchine o intere botnet. Le azioni possono includere l’esfiltrazione mirata di file, la cattura di screenshot o l’aggiornamento del payload distribuito tramite nuovi allegati ZIP su WhatsApp.

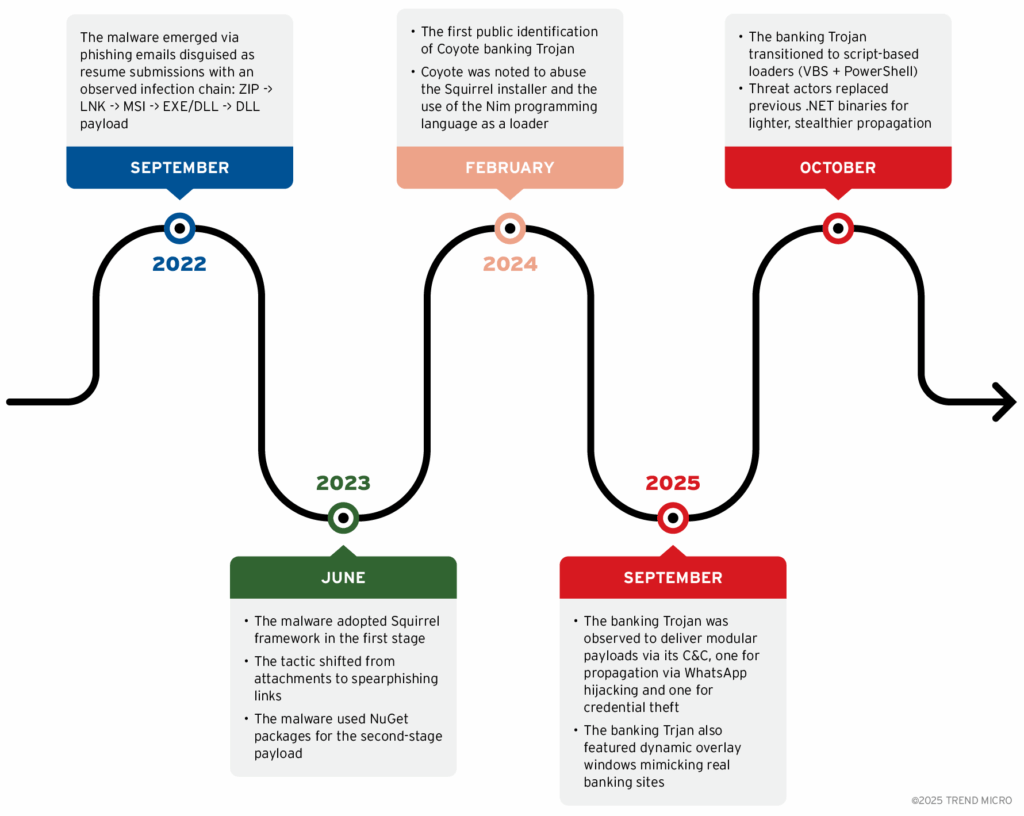

Evoluzione e adattamento della campagna

Dal debutto di settembre 2025, la campagna Water Saci ha mostrato un’evoluzione costante. Gli operatori testano nuove varianti del malware in ambienti reali, ruotando i componenti per eludere i rilevamenti. L’uso combinato di WhatsApp come canale di distribuzione e di email come infrastruttura di controllo rappresenta un connubio strategico che massimizza la portata e riduce l’esposizione.

Le analisi indicano che il gruppo dietro Water Saci opera con livelli di coordinamento avanzati, tipici di attori statali o di cybercriminali organizzati. L’obiettivo sembra essere duplice: raccolta di dati sensibili e costruzione di una rete botnet resiliente, utilizzabile per future operazioni su larga scala.

Implicazioni per la sicurezza informatica

La campagna Water Saci evidenzia la progressiva convergenza tra strumenti di comunicazione quotidiana e vettori di attacco. L’abuso di WhatsApp per distribuire malware rappresenta una sfida significativa per la sicurezza moderna, poiché le piattaforme di messaggistica godono di un livello di fiducia che riduce la diffidenza degli utenti. Gli esperti raccomandano di evitare l’apertura di allegati ZIP ricevuti tramite chat, anche da contatti conosciuti, e di disabilitare l’installazione automatica di estensioni browser non verificate. Le aziende dovrebbero monitorare il traffico email per individuare schemi anomali compatibili con infrastrutture C&C e implementare sistemi EDR capaci di rilevare iniezioni di codice nei processi legittimi. La campagna Water Saci rappresenta una delle minacce più complesse del 2025, unendo propagazione virale, comando remoto e persistenza a lungo termine in un unico ecosistema di attacco. La combinazione di social engineering, evasione e automazione mostra quanto il confine tra piattaforme social e cybercriminalità stia rapidamente svanendo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.