Google prepara una nuova fase nella protezione del web: a partire da ottobre 2026, con Chrome 154, il browser attiverà di default l’opzione “Always Use Secure Connections”, mostrando avvisi proattivi per siti HTTP non sicuri e tentando automaticamente il passaggio a connessioni HTTPS. Questa misura, testata fin dal Chrome 147 di aprile 2026 con il programma Enhanced Safe Browsing, mira a ridurre drasticamente i rischi di attacchi man-in-the-middle e di intercettazione dei dati non crittografati. Parallelamente, i ricercatori di Varonis Threat Labs hanno rilanciato l’attenzione sul trucco Bidi Swap, una tecnica di spoofing basata su testo bidirezionale Unicode che consente di creare URL apparentemente legittimi ma in realtà malevoli, sfruttando la visualizzazione inversa dei caratteri. Insieme, questi due sviluppi delineano la nuova strategia di Google per blindare la navigazione e contrastare il phishing visivo che colpisce miliardi di utenti.

La nuova impostazione “Always Use Secure Connections”

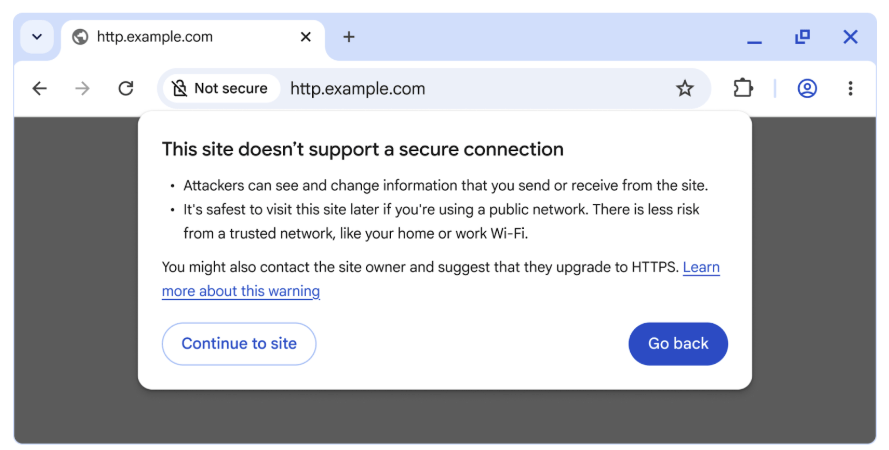

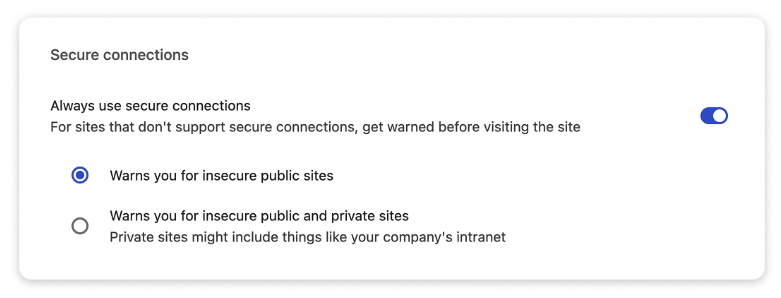

Con Chrome 154, l’impostazione “Always Use Secure Connections” diventerà attiva di default, garantendo che ogni tentativo di connessione a un sito HTTP venga automaticamente reindirizzato alla versione HTTPS, quando disponibile. Se il sito non supporta HTTPS, il browser mostrerà un avviso di sicurezza bypassabile che inviterà l’utente a procedere con cautela. La funzione è già in test per oltre un miliardo di utenti del programma Enhanced Safe Browsing e verrà estesa gradualmente nel corso del 2026.

Google distingue tra siti pubblici e intranet private: gli avvisi compariranno solo per domini pubblici non sicuri o di bassa reputazione, mentre le reti aziendali interne non saranno penalizzate. L’obiettivo è eliminare progressivamente l’uso di HTTP sul web pubblico, mantenendo la compatibilità per ambienti legacy. Il motore HTTPS-Upgrades, introdotto nel 2023, consente a Chrome di forzare il caricamento in HTTPS dei link interni e di effettuare fallback immediati se il protocollo sicuro non è supportato. Ciò riduce il rischio di interruzioni e garantisce navigazione fluida anche su siti in transizione.

Questa evoluzione rappresenta una tappa cruciale nel progetto pluriennale di Google per rendere HTTPS universale, un percorso iniziato nel 2015 e che oggi copre tra il 95 e il 99% dei siti attivi. Il messaggio è chiaro: la sicurezza diventa predefinita, e non più un’opzione.

Il trucco Bidi Swap: come funziona l’inganno bidirezionale

Mentre Chrome rafforza la sicurezza del protocollo, un’altra minaccia si evolve a livello visivo. Il Bidi Swap è una tecnica che sfrutta l’algoritmo Unicode Bidirectional, pensato per gestire testi scritti in lingue con direzioni diverse (come arabo, ebraico o latino). Gli attaccanti manipolano l’ordine dei caratteri nei subdomini e nei parametri URL, creando indirizzi che sembrano autentici ma indirizzano a domini fraudolenti. Un esempio tipico prevede la combinazione di segmenti left-to-right (LTR) e right-to-left (RTL), producendo stringhe che, una volta visualizzate dal browser, mostrano il dominio fidato in posizione frontale, mentre la parte malevola viene nascosta a destra o in fondo. Questa vulnerabilità è nota da oltre dieci anni, ma il suo impiego è aumentato con l’uso di caratteri Unicode misti nei nomi di dominio. Gli attaccanti costruiscono URL ibridi, come “varonis[\u202E]secure-login.com”, che appaiono in apparenza legittimi, ma reindirizzano verso server controllati. I ricercatori di Varonis Threat Labs sottolineano che il Bidi Swap può ingannare perfino gli utenti esperti, poiché il rendering dell’URL dipende dal motore di visualizzazione del browser e non dalla sua stringa reale. I link falsificati vengono usati per campagne di phishing bancario, furto credenziali e installazione di malware tramite download automatici.

Contromisure adottate dai browser

Google Chrome ha introdotto da tempo il rilevamento di URL lookalike, che segnala domini simili a quelli legittimi (ad esempio “gooogle.com” o “paypa1.com”). Tuttavia, contro il Bidi Swap, la difesa è più complessa perché il dominio appare identico nella barra di navigazione. Per mitigare il rischio, Google sta implementando nuove regole di visualizzazione che evidenziano la parte centrale del dominio effettivo, mentre Firefox ha introdotto un sistema di segmentazione visiva che colora diversamente i livelli del dominio. Browser come Edge e Arc adottano contromisure parziali, ma nessuno garantisce ancora protezione completa contro l’inversione bidirezionale Unicode. Varonis suggerisce agli utenti di verificare manualmente il dominio reale passando il mouse sul link, controllare sempre la presenza del lucchetto HTTPS e non fidarsi di URL contenenti caratteri misti o simboli insoliti.

Implicazioni di sicurezza e impatto globale

L’unione di connessioni non sicure (HTTP) e spoofing visivo (Bidi Swap) rappresenta una minaccia combinata di alto livello. Un utente che clicca un link HTTP falsificato con testo bidirezionale può cadere in un attacco man-in-the-middle o phishing completo, con furto di credenziali, dati finanziari o accesso a sessioni aziendali. Con l’attivazione di “Always Use Secure Connections”, Chrome riduce drasticamente queste superfici di attacco, bloccando l’accesso automatico a URL non cifrati e forzando la connessione HTTPS ogni volta che è possibile. L’obiettivo è spingere i siti obsoleti ad aggiornarsi per non essere segnalati come insicuri, aumentando la fiducia complessiva nell’ecosistema web. Nel frattempo, il trucco Bidi Swap rimane una sfida per i browser di nuova generazione. Gli sviluppatori di Google stanno testando algoritmi di rilevamento Unicode avanzati, mentre Mozilla e Microsoft lavorano su sistemi di rendering visivo protetto che impediranno a URL manipolati di apparire autentici.

Educazione e consapevolezza dell’utente

Oltre agli strumenti automatici, la difesa passa anche attraverso educazione e consapevolezza. Google sta avviando una campagna globale di sensibilizzazione su rischi HTTP e URL fake, incoraggiando gli utenti a:

– Controllare sempre il dominio principale nella barra di indirizzo;

– Verificare il certificato SSL prima di inserire dati sensibili;

– Aggiornare regolarmente il browser;

– Segnalare URL sospetti tramite il menu di sicurezza di Chrome.

Queste pratiche, unite agli avvisi automatici e al rilevamento lookalike, mirano a ridurre gli incidenti di phishing visivo che ancora oggi rappresentano una percentuale significativa delle frodi online. L’introduzione di avvisi per siti HTTP e la lotta al Bidi Swap segnano una svolta nella strategia di Google per la sicurezza web. Da un lato, Chrome mira a estirpare le connessioni non cifrate, dall’altro, rafforza la protezione contro le manipolazioni visive Unicode. Entrambe le misure evidenziano l’evoluzione del browser come motore di sicurezza attiva, capace di difendere non solo il traffico dati ma anche la percezione visiva dell’utente. La combinazione di tecnologie crittografiche, analisi comportamentale e educazione digitale rappresenta oggi la migliore risposta alla nuova generazione di attacchi che uniscono inganno, linguistica e rete.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.